介绍

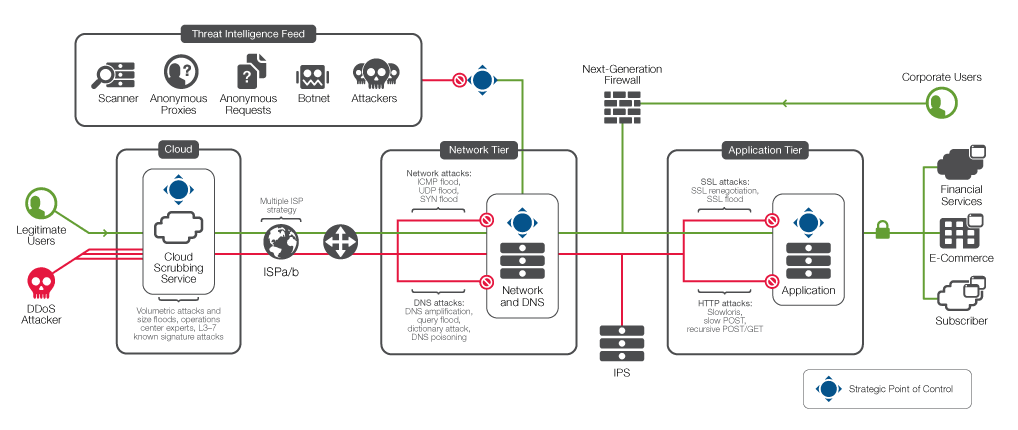

15年多来,F5一直与客户合作,保护他们的应用程序免受分布式拒绝服务(DDoS)攻击。随着时间的推移,F5®TMOS®系统的许多核心功能已经抵御DDoS攻击。自2012年以来的高调攻击让大型金融客户和企业重新设计其网络以包含DDoS保护。通过与这些客户合作,F5开发了一种DDoS保护参考架构,其中包括云和本地组件。

DDoS Protection参考架构的云组件可作为容量攻击缓解的保险策略。在本地,参考架构包括多层防御以保护第3层到第7层。网络防御层保护DNS和第3层和第4层。免受网络攻击的噪音,应用防御层可以使用其CPU资源来保护高层应用。该策略使组织能够抵御所有类型的DDoS攻击,并且已经在多个F5客户数据中心提供优势。

DDoS的四类

虽然DDoS威胁形势在不断发展,但F5发现攻击仍然属于四种攻击类型:体积,非对称,计算和基于漏洞。这些攻击类别具有以下特征:

- 可以在第3层,第4层或第7层进行基于容量泛滥的攻击。

- 非对称攻击旨在调用超时或会话状态更改。

- 旨在消耗CPU和内存的计算攻击。

- 基于漏洞的攻击利用软件漏洞。

防御机制已经发展到可以处理这些不同的类别,而今天的知名组织已经学会将它们部署在特定的安排中,以最大限度地提高其安全状况。通过与这些公司合作并对其组件进行微调,F5开发了一种推荐的DDoS缓解架构,可以适应特定的数据中心规模和行业要求。

构建DDoS保护解决方案

以下DDoS保护架构围绕着名的行业组件构建。其中一些设备可能由其他供应商和供应商提供,但有些是特定的F5组件。

DDoS保护架构的组件

图1显示了DDoS架构组件到它们缓解的四种DDoS攻击类别的映射。

| 攻击类别 | 缓解组件 |

|---|---|

| 容量 |

基于云的刷洗服务 Web应用防火墙 |

| 非对称 | Web应用防火墙 |

| 计算 |

应用交付控制器 网络防火墙 |

| 漏洞为基础的 |

IP信誉数据库 入侵防御/检测系统(IDS / IPS) 应用交付控制器 |

图1:DDoS缓解组件到攻击类型的映射。

基于云的DDoS清理服务

基于云的DDoS清理服务是任何DDoS缓解架构的关键组件。当攻击者在组织的1 Gbps入口点发送50 Gbps数据时,任何数量的本地设备都无法解决该问题。云服务由真正的公共云或组织的带宽服务提供商托管,通过从可能的商品中挑选出明显的坏处来解决问题。

支持DDoS的网络防火墙

网络防火墙长期以来一直是外围安全的基石。但是,许多网络防火墙根本不能抵御DDoS攻击。实际上,许多最畅销的防火墙可以通过最简单的第4层攻击来禁用。如果防火墙无法识别并减轻攻击,那么纯粹的吞吐量就不是答案。

对于基于第3层和第4层的安全控制设备,F5建议架构师选择高容量,DDoS感知的网络防火墙。具体而言,架构师应该寻求支持数百万(而不是数千)的同时连接,并能够在不影响合法流量的情况下排斥SYN泛洪。

应用交付控制器

应用交付控制器(ADC)提供网络中的战略控制点。在正确选择,配置和控制时,它们可以显着增强DDoS防御。例如,F5 ADC的完全代理性质通过验证HTTP和DNS等常用协议来减少基于计算和漏洞的威胁。出于这些原因,F5建议使用全代理ADC。

具有集成DDoS保护的Web应用防火墙

Web应用程序防火墙是一个更高级别的组件,可以理解和实施应用程序的安全策略。无论是体积式HTTP泛洪还是基于漏洞的攻击,此组件都可以查看和缓解应用层攻击。一些供应商提供Web应用程序防火墙。但是,对于有效的DDoS架构,F5建议仅使用自己的Web应用程序防火墙模块,原因如下:

- F5 Web应用程序防火墙可以提供其他服务,例如防黑客,Web抓取保护和PCI合规性。

- F5客户可以同时使用ADC和Web应用程序防火墙的组合来应用应用程序交付和应用程序安全策略。

- F5 ADC卸载并检查SSL流量。通过将其与Web应用程序防火墙相结合,客户可以在一个设备中整合加密有效负载的SSL终止和安全性分析。

入侵检测和预防系统

入侵检测和防御系统(IDS / IPS)在DDoS缓解方面可以发挥很小的作用。 F5建议不应将IDS / IPS功能部署在单个位置(例如,集成到第4层防火墙中)。 IDS / IPS应部署在可能需要特定额外保护的后端组件前面的某些实例中,例如数据库或特定Web服务器。

IP信誉数据库

IP信誉数据库通过防止DDoS攻击者使用已知扫描程序探测应用程序以供以后利用和渗透来帮助防御非对称拒绝服务攻击。 IP信誉数据库可以在内部生成或来自外部订阅服务。

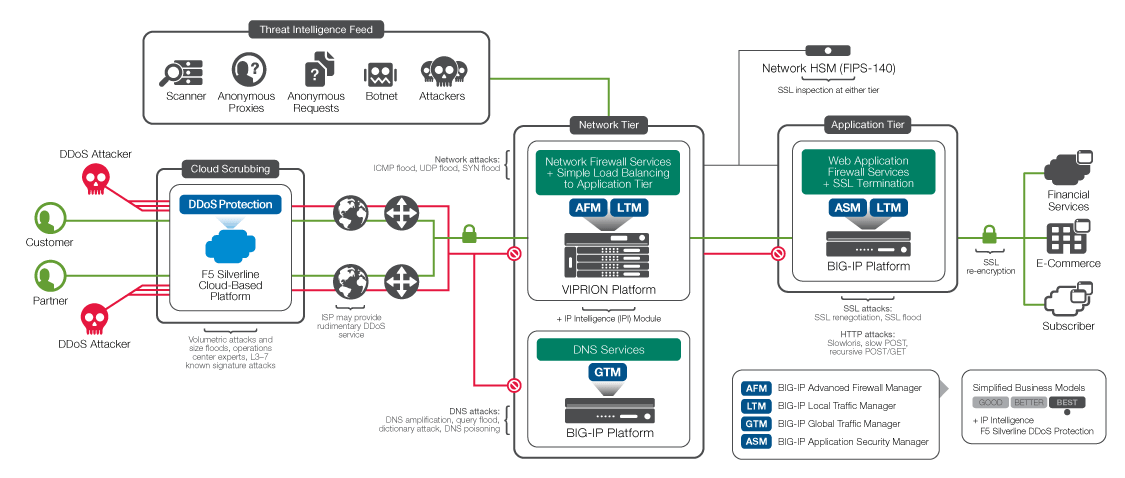

多层DDoS保护架构

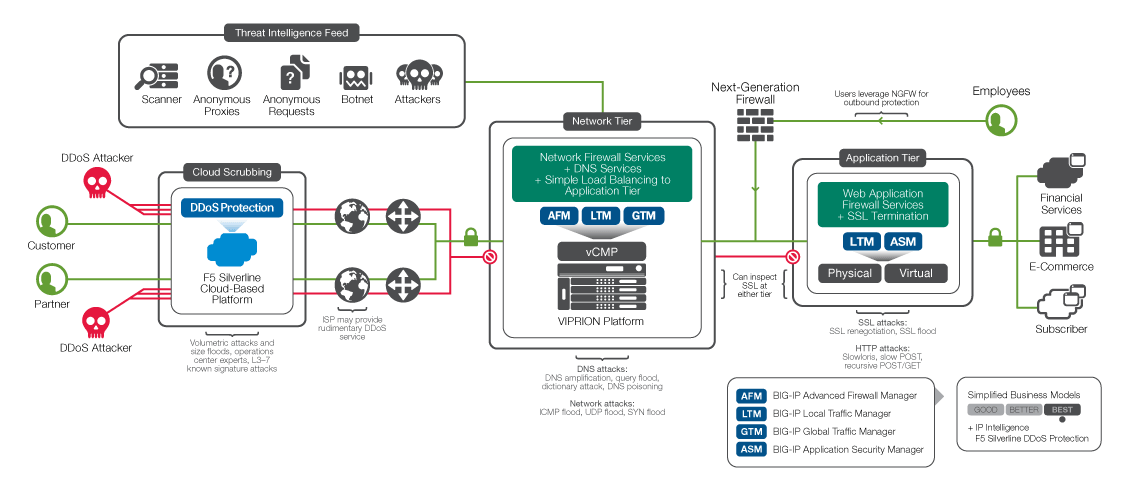

F5推荐混合云/本地DDoS解决方案。 F5 Silverline™DDoS防护将通过F5 Silverline基于云的平台提供服务,从而减轻容量攻击。 Silverline DDoS Protection将分析并删除大部分攻击流量。 有时,DDoS活动可能包括必须在内部处理的应用层攻击。 可以使用网络防御和应用防御层来减轻这些不对称和计算攻击。 网络防御层由第3层和第4层网络防火墙服务组成,并对应用防御层进行简单的负载均衡。 应用程序防御层包括更复杂(以及更多CPU密集)的服务,包括SSL终止和Web应用程序防火墙堆栈。

图2:混合F5 DDoS保护参考架构。

对于DDoS保护架构的内部部分,分离网络防御和应用防御具有令人信服的好处。

网络和应用程序防御层可以彼此独立地扩展。例如,当Web应用程序防火墙使用量增加时,可以将另一个设备(或刀片)添加到应用程序层,而不会影响网络层。

网络和应用程序防御层可以使用不同的硬件平台甚至不同的软件版本。

在应用程序防御层应用新策略时,网络防御层可以将一部分流量直接指向新策略,直到完全验证为止。

F5组件和功能

图3显示了提供特定功能所需的组件。 DDoS防护参考架构的F5组件包括:

- Silverline DDoS保护

- BIG-IP®高级防火墙管理器™(AFM)

- BIG-IP®本地流量管理器™(LTM)

- 采用DNS Express™的BIG-IP®全球流量管理器™(GTM)

- BIG-IP®应用安全管理器™(ASM)

| Cloud | Network Defense | Application Defense | DNS | |

|---|---|---|---|---|

| F5 Components |

SilverLine DDoS Protection |

BIG-IP AFM BIG-IP LTM |

BIG-IP LTM BIG-IP ASM |

BIG-IP GTM with DNS Express™ |

| OSI Model | Layers 3 and 4 | Layers 3 and 4 | Layer 7 | DNS |

| Capabilities |

Volumetric scrubbing Traffic dashboarding |

Network firewall Layer 4 load balancing IP blacklists |

SSL termination Web application firewall Secondary load balancing |

DNS resolution DNSSEC |

| Attacks Mitigated |

Volumetric floods Amplification Protocol whitelisting |

SYN floods ICMP floods Malformed packets TCP floods Known bad actors |

Slowloris Slow POST Apache Killer RUDY/Keep Dead SSL attacks |

UDP floods DNS floods NXDOMAIN floods DNSSEC attacks |

图3:F5组件到DDoS缓解功能的映射。

内部部署保护的替代性,综合方法

虽然多层架构在高带宽环境中是首选,但F5了解到,对于许多客户而言,构建多个DDoS层对于其低带宽环境而言可能过度。这些客户正在部署DDoS缓解外围设备,该设备将应用交付与网络和Web应用防火墙服务整合在一起。

本文档中的建议做法仍适用于这些客户。对网络和应用程序防御层的引用可以简单地应用于备用体系结构中的单个整合层。

使用DDoS保护架构来维护可用性

用于容量防御的云

总是存在足够大的体积攻击以溢出组织的入口容量的风险。针对这些攻击的防御措施是通过一组高带宽数据中心重新路由传入攻击,这些数据中心可以在将流量返回到原始数据中心之前清理流量。

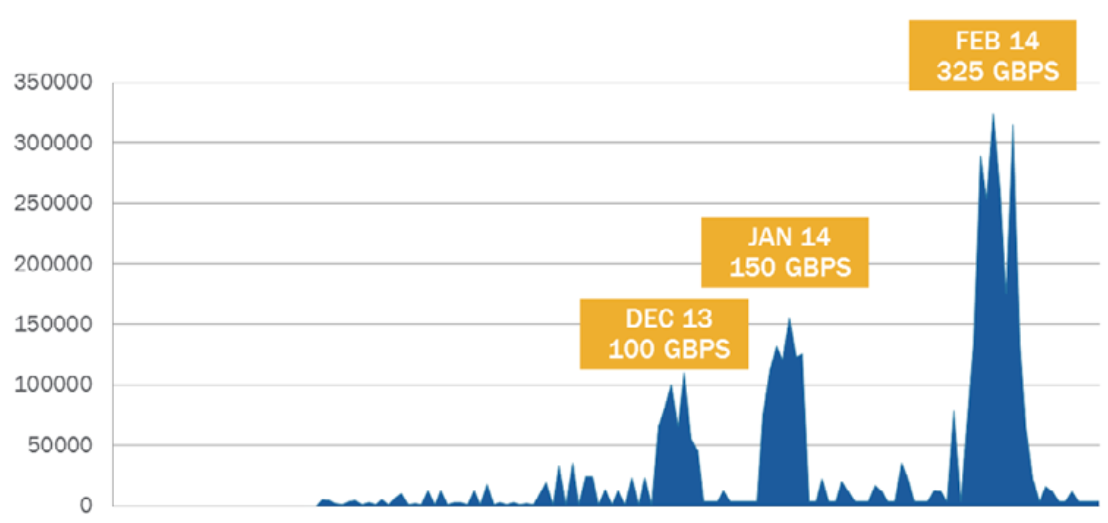

影响云提供商选择的因素包括容量,延迟和价值。如图4所示,现代DDoS攻击速度为每秒数百吉比特。现代云洗刷器具有吸收这些卷的攻击的能力。

当云洗涤器没有足够靠近客户自己的数据中心的洗涤中心时,会添加延迟。中小型企业(SMB)和区域性公司可以在其所在地区找到云洗涤器,但跨国公司对每个全球区域的洗涤中心都有要求。

容量和能力

- 全球覆盖 - 北美,欧洲和亚洲的数据中心。

- 全球容量的太比特或每个中心数百吉比特。

组织会说,只有在活动结束后才能找到云擦洗器的真正价值。决定他们满意度的问题包括:

- 那个东西贵吗?

- 假阳性的程度是多少?

- 我们是否能够了解和控制合法流量的交付?

Ready Defense订阅作为备份云清理服务

许多客户已经与外部DDoS清理服务达成协议。这些组织也可以从备份清理服务中受益。 Silverline DDoS Protection可以通过Ready Defense™订阅以这种方式使用。作为该组织的主要DDoS擦除器,Ready Defense可以接管以协助或完全缓解攻击。

始终可用订阅作为主要服务

组织可以使用Silverline DDoS Protection Always Every™订阅作为响应DDoS攻击的主要服务。他们可以替换现有的主服务或将其现有服务委托为辅助服务。

部署模型

Silverline DDoS Protection有两种主要的部署模型:路由配置和F5 IP Reflection™。

路由配置适用于需要保护其整个网络基础架构的企业。 Silverline DDoS Protection利用边界网关协议(BGP)将所有流量路由到其清理和保护中心,并利用通用路由封装(GRE)隧道将干净流量发送回原始网络。路由配置是具有大型网络部署的企业的可扩展设计。它不需要任何特定于应用程序的配置,并提供打开或关闭Silverline DDoS保护的简单选项。

IP反射是一种替代的非对称技术,可在不需要GRE隧道的情况下提供网络基础设施保护。具有支持目标NAT的设备的组织可以利用IP反射。使用IP反射,无需更改任何IP地址,并且IP地址空间不受GRE影响。

Silverline DDoS Protection使用的返回流量方法包括:

- (AWS)直接连接

- IP反思

- GRE隧道

- 代理

- 客户捆绑(光纤)

体积攻击聚光灯:放大攻击

图4显示,2014年世界上最大的DDoS攻击记录被多次破坏。这些攻击中的每一种都使用了一种称为“放大”的技术,攻击者利用NTP,DNS和SNMP协议中的弱点来指导目标受害者的数千个不知情的公共互联网主机的响应。

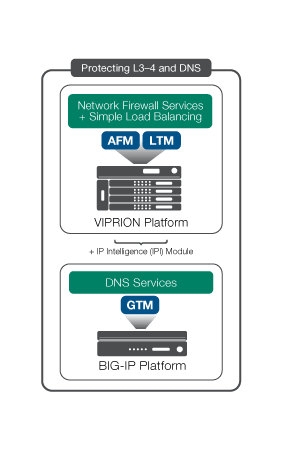

内部网络防御

网络防御层围绕网络防火墙构建。 它旨在缓解SYN洪水和ICMP碎片洪水等计算攻击。 此层还可以缓解容积攻击,直至入口点拥塞(通常为额定管道大小的80%到90%)。 许多客户将其IP信誉数据库集成到此层,并在DDoS攻击期间按源控制IP地址。

有些组织将DNS通过第一层传递到DMZ中的DNS服务器。 在此配置中,使用右侧第4层控件,它们可以在将DNS数据包发送到服务器之前验证DNS数据包的有效性。

图5:网络防御层可以防御网络层DDoS攻击。

计算DDoS攻击焦点:缓解TCP和SSL连接泛滥

TCP连接泛洪是第4层攻击,可以影响网络上的任何有状态设备,尤其是不具有DDoS抗性的防火墙。攻击旨在消耗每个有状态设备中的流连接表的内存。这些连接洪水通常没有实际内容。它们可以被吸收到网络层中的高容量连接表中,或者通过全代理防火墙来缓解。

SSL连接泛洪专门用于攻击终止加密流量的设备。由于必须维护加密上下文,每个SSL连接可能会占用50,000到100,000字节的内存。这使得SSL攻击特别痛苦。

F5建议使用容量和完全代理技术来减轻TCP和SSL连接泛滥。图6显示了基于F5的网络防火墙的连接容量。

| Platform Series | TCP Connection Table Size | SSL Connection Table Size |

|---|---|---|

| VIPRION Chassis | 12–144 million | 1–32 million |

| High-End Appliances | 24–36 million | 2.5–7 million |

| Mid-Range Appliances | 24 million | 4 million |

| Low-Range Appliances | 6 million | 0.7–2.4 million |

| Virtual Edition | 3 million | 0.7 million |

图6:F5硬件平台的连接容量。

内部部署应用防御

应用程序防御层是F5建议使用F5iRules®部署应用程序感知,CPU密集型防御机制(如登录墙,Web应用程序防火墙策略和动态安全上下文)的地方。 这些组件通常会与此层的目标IDS / IPS设备共享机架空间。

这也是SSL终止通常发生的地方。 虽然一些组织在网络防御层终止SSL,但由于SSL密钥和策略的敏感性使其不能保持安全边界,因此不太常见。

图7:Web应用防火墙防御应用层DDoS攻击。

非对称DDoS攻击聚焦:减轻GET洪水

递归GET和POST是当今最有害的攻击之一。它们很难与合法流量区分开来。 GET洪水可以淹没数据库和服务器,它们也可能导致“反向满管”.F5记录了一个攻击者正在向目标发送100 Mbps的GET查询并带出20 Gbps的数据。

GET洪水的缓解策略包括:

- 登录墙防御

- DDoS保护配置文件

- 真正的浏览器实施

- CAPTCHA

- 请求限制iRules

- 自定义iRules

可以在F5 DDoS建议实践文档中找到这些策略的配置和设置。

DNS DDoS缓解

DNS是HTTP之后的第二大目标服务。当DNS中断时,所有外部数据中心服务(不仅仅是单个应用程序)都会受到影响。这种单一的完全失败以及经常使用不足的DNS基础架构使DNS成为攻击者的诱人目标。

针对查询泛洪过度配置DNS服务

DNS服务在历史上一直处于供应不足的状态。很大比例的DNS部署配置不足,甚至无法承受中小型DDoS攻击。

DNS缓存已经变得流行,因为它们可以提高DNS服务的感知性能,并提供一些抵御标准DNS查询攻击的弹性。攻击者已经切换到所谓的“无此域”(或NXDOMAIN)攻击,这会迅速消耗缓存提供的性能优势。

为了解决这个问题,F5建议使用名为F5 DNS Express™的特殊高性能DNS代理模块来结束BIG-IP GTM DNS服务。 DNS Express充当现有DNS服务器前面的绝对解析器。它从服务器加载区域信息并解析每个请求或返回NXDOMAIN。它不是缓存,无法通过NXDOMAIN查询泛洪清空。

考虑DNS服务的位置

DNS服务通常作为除第一安全边界之外的其他设备集存在。这样做是为了保持DNS独立于它所服务的应用程序。例如,如果安全边界的一部分变暗,DNS可以将请求重定向到辅助数据中心或云。将DNS与安全性和应用程序层分开是一种有效的策略,可以保持最大的灵活性和可用性。

一些拥有多个数据中心的大型企业使用BIG-IP GTM与DNS Express和BIG-IP AFM防火墙模块相结合,在主要安全范围之外提供DNS服务。这种方法的主要好处是即使网络防御层由于DDoS而脱机,DNS服务仍然可用。

无论是在DMZ内部还是外部提供DNS,BIG-IP GTM或BIG-IP AFM都可以在DNS请求到达DNS服务器之前验证它们。

参考架构用例

以下是参考架构的三个用例,它映射到三个典型的客户场景:

- 大型金融服务机构(FSI)数据中心

- 企业数据中心

- SMB数据中心

下面的每个用例都包含部署方案图,用例细节的简短描述以及该方案中推荐的F5组件。有关其他尺寸信息,请参见图14。

大型FSI DDoS保护参考架构

图8:F5 DDoS保护大型FSI数据中心部署方案。

大型FSI客户场景

大型FSI数据中心场景是DDoS成熟,公认的用例。通常,FSI将拥有多个服务提供商,但可能会放弃这些服务提供商的批量DDoS产品,转而采用其他清理服务。其中许多还可能具有备份容量DDoS服务,作为针对其主云擦除器故障的保险策略。

FSI数据中心通常只有很少的公司员工,因此不需要下一代防火墙。

FSI在联邦/军事纵向之外拥有最严格的安全政策。例如,几乎所有FSI都必须通过整个数据中心对有效负载进行加密。 FSI在互联网上拥有最高价值的资产类别(银行账户),因此它们经常成为目标 - 不仅是DDoS,也是黑客攻击。双层内部部署体系结构使FSI组织能够在应用程序层上扩展其CPU密集型,全面的安全策略,而无需考虑其在网络层中的投资。

此用例允许FSI创建一个DDoS抗性解决方案,同时保留(实际上,同时利用)他们已有的安全设备。网络防御层的防火墙继续发挥作用,应用防御层的BIG-IP ASM设备继续防止漏洞。

| Location | F5 Equipment |

|---|---|

| Cloud |

Silverline DDos Protection: Ready Defense Subscription Always Available Subscription |

| Network Tier |

VIPRION Chassis (Pair) VIPRION Add-On: BIG-IP AFM |

| Application Tier |

Mid-Range BIG-IP Appliance License Add-On: BIG-IP ASM |

| DNS | Mid-Range BIG-IP Appliance (Pair) |

图9:FSI客户部署方案的大小调整建议。

企业DDoS保护参考架构

图10:F5 DDoS防护企业数据中心部署方案。

企业客户场景

企业防DDoS场景类似于大型FSI场景。主要区别在于企业确实在数据中心内部有员工,因此需要下一代防火墙(NGFW)的服务。他们很想使用单个NGFW进行入口和出口,但这使他们容易受到DDoS攻击。另一个区别是企业通常会使用互联网服务提供商(ISP)提供的体积DDoS服务。

F5建议企业使用备份容量DDoS服务作为针对ISP云扫描器故障的保险策略。这些客户可以使用Ready Defense订阅作为容量保护的辅助服务。

在内部,推荐的企业体系结构在与入口应用程序流量不同的路径上包括较小的NGFW。通过使用网络防御层和应用程序防御层,企业可以利用非对称扩展 - 如果发现CPU处于溢价状态,则可以添加更多BIG-IP ASM设备。

不同的垂直行业和公司有不同的要求。通过在两层使用F5设备,企业架构允许客户决定解密(并可选地重新加密)SSL流量最有意义的地方。例如,企业可以在网络防御层解密SSL,并将解密的流量镜像到监控高级威胁的网络分流器。

| Location | F5 Equipment |

|---|---|

| Cloud |

Silverline DDoS Protection: Ready Defense Subscription Always Available Subscription |

| Network Tier |

High-End BIG-IP Appliance (Pair) License Add-On: BIG-IP AFM |

| Application Tier |

Mid-Range BIG-IP Appliance License Add-On: BIG-IP ASM |

| DNS | Mid-Range BIG-IP Appliance (Pair) |

图11:企业客户部署方案的大小调整建议。

SMB客户场景

SMB数据中心用例是关于提供安全性,同时最大化整合价值。这些企业非常重视获得最大收益。如果可以,他们希望从一台设备上做所有事情,并且他们愿意在DDoS攻击期间下线。

对于这个用例,客户将所有鸡蛋放在一个篮子里。它将获得最具成本效益的解决方案,但也将面临最大的可用性挑战。

另一方面,组织通过在单一平台上集中具有深厚知识的专业资源来提高效率。 F5提供高可用性系统,卓越的规模和性能,以及世界一流的支持,有助于进一步抵消风险。

当然,财务节省是这种整合架构的最大好处。这些客户可以获得卓越的DDoS解决方案,其设备已经开始每天为其创收应用程序提供服务。整合的环境有助于节省机架空间,电源和管理。

| Location | F5 Equipment |

|---|---|

| Cloud |

Silverline DDoS Protection: Ready Defense Subscription Always Available Subscription |

| Consolidated On-Premises Tier |

Mid- to High-End BIG-IP Appliance Pair License Add-On: BIG-IP GTM License Add-On: BIG-IP ASM License Add-On: BIG-IP AFM License Add-On: BIG-IP APM |

图13:SMB客户部署方案的大小调整建议。

尺寸规格

图14显示了可用于满足客户扩展要求的F5硬件设备系列的规格。

| Throughput | SYN Flood (per second) | ICMP Flood | HTTP Flood (JavaScript redirect) | TCP Connections | SSL Connections | |

|---|---|---|---|---|---|---|

| VIPRION 2400 4-blade chassis | 160 Gbps | 196 million | 100 Gbps | 350,000 RPS | 48 million | 10 million |

|

10200V Appliance High-end appliance |

80 Gbps | 80 million | 56 Gbps | 175,000 RPS | 36 million | 7 million |

|

7200V Appliance Mid-range appliance |

40 Gbps | 40 million | 32 Gbps | 131,000 RPS | 24 million | 4 million |

|

5200v Appliance Low-range appliance |

30 Gbps | 40 million | 32 Gbps | 131,000 RPS | 24 million | 4 million |

图14:DDoS保护的F5硬件规格。 有关特定尺寸建议,请参阅客户使用案例。

结论

这种推荐的DDoS保护参考架构利用了F5与客户抗击DDoS攻击的长期经验。 中小型企业通过综合方法取得成功。 全球金融服务机构认识到推荐的混合架构代表了所有安全控制的理想位置。 企业客户也在围绕这种架构重新安排和重新架构他们的安全控制。 在可预见的未来,混合DDoS保护架构应该继续提供当今架构师应对现代DDoS威胁所需的灵活性和可管理性。

原文:https://www.f5.com/services/resources/white-papers/the-f5-ddos-protection-reference-architecture

本文:

讨论:请加入知识星球或者小红圈【首席架构师圈】