数据和隐私保护

数据和隐私保护 intelligentx- 130 次浏览

【GDPR】支持GDPR合规决策的人工智能框架:第二部分

QQ群

视频号

微信

微信公众号

知识星球

2相关工作

我们的工作反映了最近人们对人工智能技术在各种法律领域中对文本数据的作用的兴趣(Dadgostari et al.,2020;De Martino et al.,2022;Tagarelli和Simeri,2021),包括GDPR领域(Kingston,2017)。在这方面,我们首先概述了最近的研究工作,这些工作主要有助于GDPR应用中人工智能的调查。然后,由于我们的重点是意大利PA制作的文本文件的GDPR合规性,我们描述了一些采用NLP来识别和提取敏感数据的工作,特别是在PA文件中。

2.1 AI和GDPR

根据欧盟和国家立法的规定使用人工智能预计将显著提高公司和公共办公室的效率水平(Stamova和Draganov,2020)。这一预期促使最近的几项研究探索人工智能与GDPR之间的关系。这些研究主要可分为两个领域:人工智能的GDPR合规性和人工智能对GDPR的合规性。

2.1.1 AI的GDPR合规性

2020年初,欧盟委员会发布了一份关于人工智能监管的白皮书,正式确定了人工智能遵守GDPR的问题。脚注4该文件强调了审查欧盟立法框架的必要性,以使其适应当前的技术发展。特别是,它澄清了当人工智能技术处理个人数据、进行分析以及基于个人数据和/或影响数据主体的自动决策时,GDPR始终适用于人工智能。针对这些问题,2021年4月发布的欧盟人工智能监管提案Footnote5是欧盟委员会数字战略的最新补充,该战略迈出了《通用数据保护条例》对人工智能监管的第一步。在这方面,Sartor和Lagioia(2020)最近探讨了人工智能在多大程度上符合《通用数据管理条例》的概念框架。这项研究描述了人工智能应用于个人数据的法律基础,以及与人工智能系统有关的信息的义务,特别是涉及分析和自动决策的信息。

从这个角度来看,GDPR制定的“解释权”也带来了一个不小的技术挑战,即在使用人类可解释的逻辑操作的同时,充分利用机器学习或人工智能系统的力量(Selbst&Powles,2017)。事实上,当个人仅根据对其产生重大影响的自动处理做出决定时,GDPR创造了“有关所涉及逻辑的有意义信息”的权利。例如,使用人工智能系统提出治疗计划的医生需要知道为什么确定了某一行动方案,以便向患者解释该决定。需要一种方法来证明、解释和审计不可理解的系统。围绕“解释权”的辩论引起了法律和人工智能界的高度兴趣,而这在技术上是否可行的问题仍然是一个悬而未决的问题。国防高级研究计划局(DARPA)于2016年发起了一项“可解释人工智能”倡议,旨在创建一个由机器学习和人机界面软件模块组成的工具包库,用于开发未来的可解释人工系统。遵循这一研究方向,Sovrano等人的研究。(2020)最近为符合GDPR的值得信赖的人工智能引入了一个以用户为中心的解释模型。特别是,该研究基于ISO 9241中的概念,引入了以用户为中心的解释作为解释性叙述的定义,并通过识别良好解释的基本属性和探索解释空间的启发式方法,提出了交互式解释过程的正式模型。

相反,Meszaros和Ho(2021)的研究确定了学术和商业研究如何在人工智能产品和服务的开发中应用GDPR之间的差异。主要结果是,公司进行的商业研究可能没有像学术研究人员那样的道德和制度保障。此外,该研究强调需要在隐私和创新之间找到适当的平衡。总的来说,欧盟的愿景是,透明度和问责制可以在人工智能的GDPR合规性范围内共同建立信任。然而,这是一个公开的挑战,目前仍需要在欧盟法律方面进行进一步的监管,并在负责任的发展方面进行新的科技努力。

2.1.2符合GDPR的AI

随着GDPR成为法律,最后一刻的匆忙开始变得合规。许多公司开始就如何遵守GDPR提供建议、检查表和咨询。在这样的环境中,人工智能通过提供最佳建议、询问所有相关问题和进行评估而成为一项关键技术(Kingston,2017)。这一想法受到了一些研究的启发,这些研究甚至在GDPR于2018年5月生效之前,就开始探索如何将基于法律的系统(如基于规则的系统)用作智能检查表,以在风险分析中验证GDPR的合规性(Al-Abdulkarim et Al.,2016;金斯敦,2017;van Engers,2005)。

受这些研究的启发,人工智能技术被探索用于隐私政策法律评估自动化中的GDPR合规性,这是公司向用户告知其数据收集和共享实践的主要渠道。自从该领域的开创性人工智能研究(Contissa et al.,2018;Sánchez et al.,2021)依赖于专家手动注释的数据集进行分类以来,自动注释开始受到一些关注。在这方面,Harkous等人探索了一种深度学习方法。(2018),以便用预先指定的分类法中的高级和细粒度标签自动注释以前看不见的隐私策略。

另一方面,在文本数据(如警察报告、医疗档案)本质上是敏感的或受隐私法(如GDPR)保护的情况下,NLP的最新发展导致人们对探索NLP方法在各种数据保护问题中的文本处理越来越感兴趣,如文本匿名化。Mozes和Kleinberg(2021)最近修订了最近的研究,该研究通过分析评估标准来评估保护个人不被基于人工智能的方法重新识别的有效能力,从而在文本匿名化中利用NLP。

人工智能在GDPR合规方面也引起了流程挖掘方面的关注。这是一个通常利用人工智能技术主要依靠流程执行数据来提供业务流程见解的领域(van der Aalst,2016)。在流程挖掘中,如何使业务流程符合GDPR的问题最初由Zaman等人提出。(2019)。根据本初步研究中定义的指导方针,流程挖掘技术最近进行了调整,以确定业务流程执行是否符合数据主体权利,并实现符合GDPR的业务流程发现(Zaman和Hassani,2020)。

最后,Davari和Bertino(2019)研究了表示GDPR同意的语义模型。该模型是明确的、可理解的和可重用的。此外,它还与基于区块链的模型相结合,以确保组织在用户同意方面遵守GDPR。

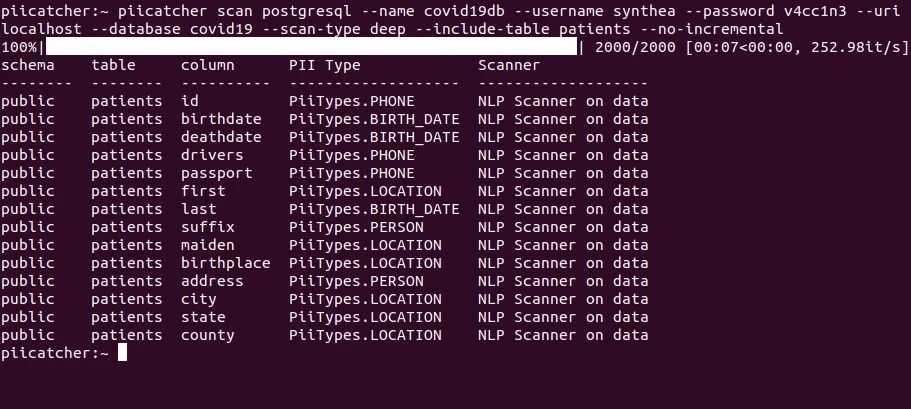

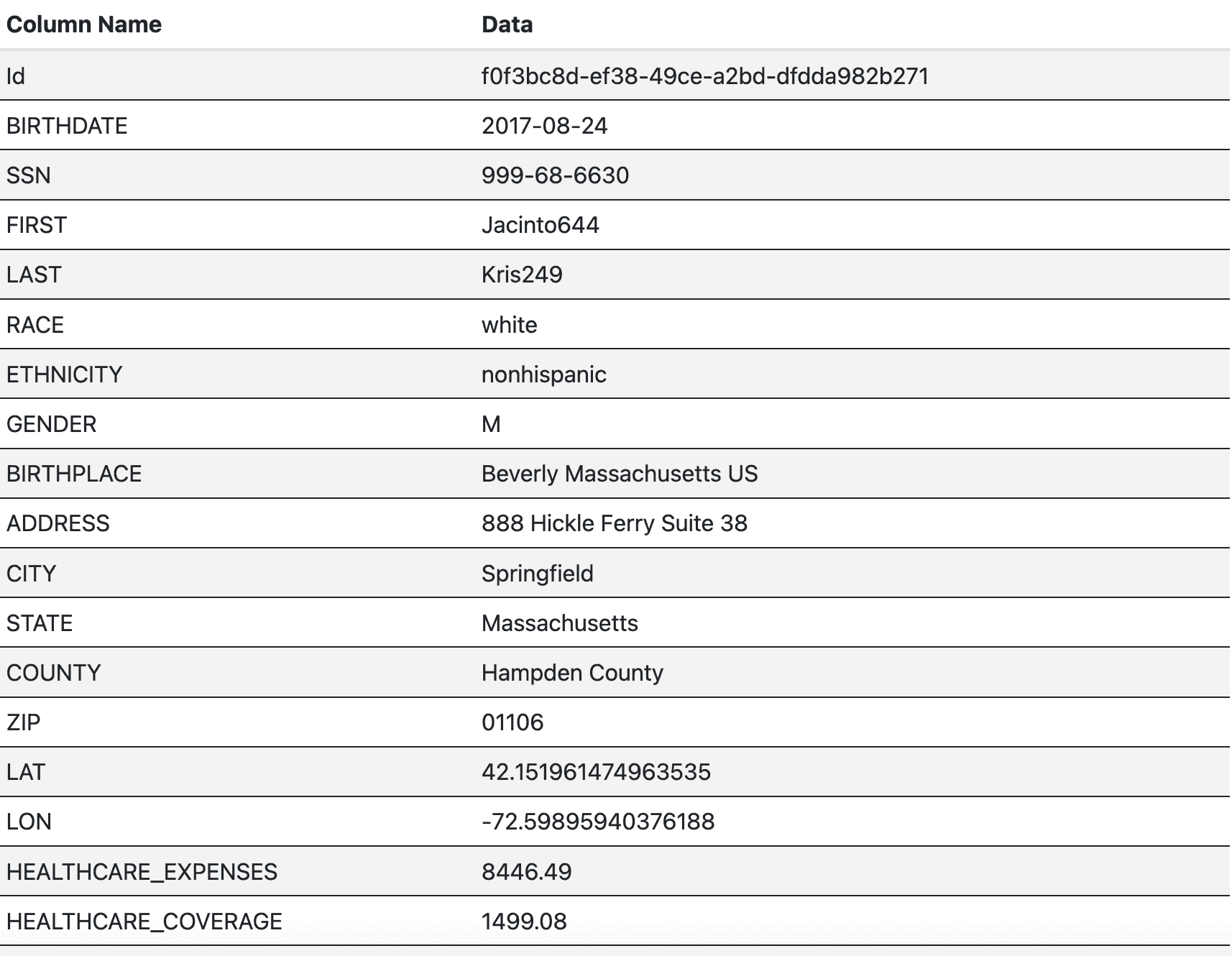

2.2识别敏感数据的NLP

当开发一个自动系统来将文档分类为是否符合GDPR时,我们必须面对的问题之一是提取相关实体和有意义的特征。识别命名实体并发现它们之间的关系是所提出的框架的核心任务。事实上,在意大利公共管理领域,许多违反GDPR的行为都表现为发布包含个人数据的文件(例如患有某种疾病的员工的姓名)。因此,我们专注于为上述框架定义适当的命名实体识别(NER)策略。特别是,我们评估了NER作为检测文本文档中个人身份信息的一种方法的使用。NER是NLP任务之一,旨在找到文本中存在的命名实体并将其分类为特定和预定义的类别(Yadav&Bethard,2019)。

先前的研究已经采用NER来识别有助于公共行政文件中文本挖掘和分类的实体。例如,(Romano等人,2020)提出了一个从最高上诉法院发布的判决(意大利司法系统的最后一级判决)中提取数据的框架。特别是,该框架以NER为基础,用于检测公司名称及其法律形式;然后,被认可的实体与商业登记中的额外信息联系起来,为分析犯罪事件创造条件。

另一项与拟议框架有关的工作是Silva等人(2020),其中作者评估了NER的使用,将其作为识别、监控和验证合同中个人身份信息(PII)的一种方式。特别是,他们评估了两种工具(Stanford CoreNLP和SpaCy)的性能,并展示了NER在不同场景下如何有效地自动监测PII。

Di Cerbo和Trabelsi(2018)中描述的工作强调了确定性方法(如正则表达式)在将个人信息检测到半结构化或非结构化档案中的局限性。因此,采用了基于朴素贝叶斯和卷积神经网络的NER技术来识别来自社交媒体的数据中个人信息的存在和性质。

Dias等人最近针对GDPR所涵盖的敏感数据开展了另一项关注净入学率的工作。(2020)。作者提出了一种解决葡萄牙语NER问题的混合方法,该方法结合了基于规则、基于词汇的模型、机器学习算法和神经网络等多种技术。不同方法的使用涵盖了代表敏感数据的所有类别的实体。这项工作再次强调,命名实体在行政行为中发挥着重要作用,特别是在识别敏感数据方面,需要努力在这一特定背景下调整最先进的算法。例如,由于“官僚”语言和标准意大利语之间的差异,例如使用不常见的正式术语或特定缩写,用命名实体注释的现有意大利语料库对于训练PA领域的NER来说不是最佳的。

Passaro等人试图解决这个问题。(2017),其中作者描述了为意大利PA文件设计NER系统的过程。他们从头开始创建了一个新的语料库,从市政当局发布的行政文件开始,然后调整通用NE识别器,将标准NE类扩展到与市政当局特别相关的其他实体类型。我们采用了类似的方法来识别可能与GDPR合规性相关的实体类型。此外,我们研究了如何将已识别的命名实体注入文本数据工程步骤,以训练能够分析意大利PA文件的GDPR合规性的分类模型。

最后,基于NER的方法在文本匿名化问题中得到了广泛的探索。例如,Adams等人(2019)描述了一个集成了NER模块和共同参考模块的系统。该系统允许我们识别人机对话文本的块,这些文本包含特定类别的敏感标记(例如个人姓名、地址、设施、组织)。Francopoulo和Schaub(2020)采用了一个NER模块,该模块级联模式匹配规则来识别几个类别中的实体(例如,个人姓名、地点、公司、电子邮件地址),并在客户关系管理的背景下执行匿名操作。Biesner等人(2022)最近探索了基于递归神经网络和转换器架构的NLP方法的性能,以检测和匿名化德国财务和法律文件中的敏感信息。

最后,Csányi等人(2021)探讨了基于NER的工具在匈牙利法院法律文件匿名化中的表现,得出的结论是,数学统计分析对于过滤可能作为主要标识符的独特事件(例如,外科医生截肢)至关重要。然而,这项研究也强调了使用基于机器学习的方法和匿名化模型来降低重新识别风险的必要性。我们的工作遵循这一研究方向,将用于NER的NLP方法和用于分类的机器学习方法相结合。

2.3新贡献

我们的研究可以归类在人工智能的GDPR合规保护伞下。与这一保护伞下的大多数研究类似,我们采用问题的文本分类公式,并采用NLP技术,特别是NER技术,从非结构化文本中提取有用的信息,并将文本分类到预定义的类别中。目前,已经研究了NER工具在各种情况下(如聊天文本、法律文件)的数据保护和文本匿名化。因此,我们研究的一个新颖之处是使用人工智能解决具体的GDPR合规问题。事实上,据我们所知,这是第一项研究如何有效地使用人工智能框架来自动化意大利PA文本语料库数据保护中涉及的GDPR智能的工作。

值得注意的是,本研究开始时解决的一个主要困难是缺乏基准数据。这需要准备一个语料库,并使用适当的管道来平衡用人工标识符替换任何已识别或可识别信息的需要,以及GDPR检查不适用于匿名信息的事实。

与之前的研究相比,另一个不同之处在于将意大利语处理的特定语言资源调整为PA文件的GDPR情报。Passaro等人也进行了调整工作。(2017),但没有探索文档分类步骤的机器学习算法的性能。一般来说,以前的研究主要集中在通过NER调查进行数据保护。相反,在我们的研究中,我们还探索了在基于Bag of Word(boW)和NER的工程数据上训练的各种分类算法(即支持向量机、随机森林和XGBoost)的性能。为此,我们定义了几种基于NER的文本工程方案,并结合BoW信息和各种分类算法来评估它们的性能。

值得注意的是,Contissa等人(2018)和Sánchez等人(2021)也对分类模型进行了训练,用于根据公司的隐私政策是否符合GDPR的数据保护目标对其进行分类。然而,这两项研究都从专家手动注释的数据集中训练支持向量机。不同的是,我们解决了一个更复杂的学习问题,其中必须使用针对所研究的特定问题调整的NER工具自动执行注释。

- 18 次浏览

【GDPR】支持GDPR合规决策的人工智能框架:第五部分

QQ群

视频号

微信

微信公众号

知识星球

5实验评价

为了评估所提出的框架的有效性,我们在第3节中描述的文本语料库上进行了一系列实验。

5.1评价目标

这项实验研究的主要目的是探索如何有效地将INTREPID作为一种基于人工智能的工具来验证用意大利语编写的PA文件的GDPR合规性。为此,我们评估了如何使用SpaCy和Tint的NER模型来准确定位和分类所考虑的文本语料库中的命名实体。我们研究了基于BoW的特征和基于NER的特征对SVM准确性的影响,SVM被训练来验证文本语料库的GDPR合规性。具体而言,我们打算回答以下问题:

- 问题1:通过改变NER模型,即SpaCy模型和Tint模型,NER阶段的准确性如何变化?(第5.3.1节)

- 问题2:文本预处理操作的使用(即变位、停止语删除、小写转换)如何改变基于BoW的特征产生的GDPR合规性预测的准确性?(第5.3.2节)

- 问题3:每个基于净入学率的特征组如何对GDPR合规性预测的准确性做出贡献?(第5.3.3节)

- 问题4:INTREPID是否比其分别考虑基于BoW的功能或基于NER的功能的基线框架更强大?(第5.3.4节)

作为基线框架,我们考虑了BoW和NER,它们分别从基于BoW的特征和基于NER的特征中训练分类器。我们评估了用SVM、RF和XGBoost训练的分类器的性能。

5.2评价方法和评价标准

我们通过计算用SpaCy和Tint识别和分类的命名实体的Precision、Recall和F分数,测量了NER模型在匿名文本语料库上的性能。对于这两种NER工具,我们考虑了第4.2节中所述的经过预训练的NER模型。这三个指标用于评估NER工具对特定实体类别i的预测能力。实体类别i上的F分越高,NER工具在i上实现的精度和召回率之间的平衡就越好。相反,当一个指标以牺牲另一个指标为代价进行改进时,F分就不那么高。此外,我们通过计算MacroF来测量NER工具的总体性能,即,

MacroF=1k∑i=1kFi.

这是一个标准的多类度量,通常用于评估多类分类模型的整体预测能力。它测量每个命名实体类别i的平均F分数。注意,在MacroF的计算中,我们给每个实体类别赋予相等的权重。通过这种方式,我们避免了我们的评估抵消了实体设置不平衡可能带来的影响。

类似地,我们通过计算文档预测的F分来测量为验证公共文档的GDPR合规性而训练的分类器的性能。我们评估了通过分类算法(SVM、RF和XGBoost)训练的分类器的性能,方法是根据留一交叉验证对训练和测试文档中的匿名文本语料库进行划分(Hastie et al.,2001)。对于每个试验,我们在训练集上训练了比较方法的分类器(89次折叠),并评估了它们在测试集的文档上预测GDPR合规性的能力(保持折叠)。我们计算了所有90项测试试验得出的GDPR合规性预测的F分。

5.3结果

在本节中,我们将说明评估研究中收集的实验结果如何使我们能够解决所提出的研究问题。

5.3.1净入学率分析(Q1)

我们开始分析Tint和SpaCy在标记命名实体时的准确性性能。我们将两个NLP管道提供的输出与语料库中专家提供的注释进行比较。特别是,我们使用两种方法比较了两种NER工具的性能:

精确:如果开始偏移和结束偏移都等于注释中相应的偏移,则输出是正确的;

OVERLAP:如果其跨度与注释的跨度重叠,则输出是正确的。

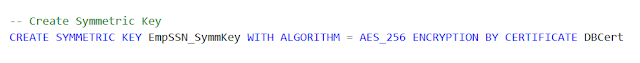

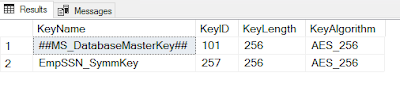

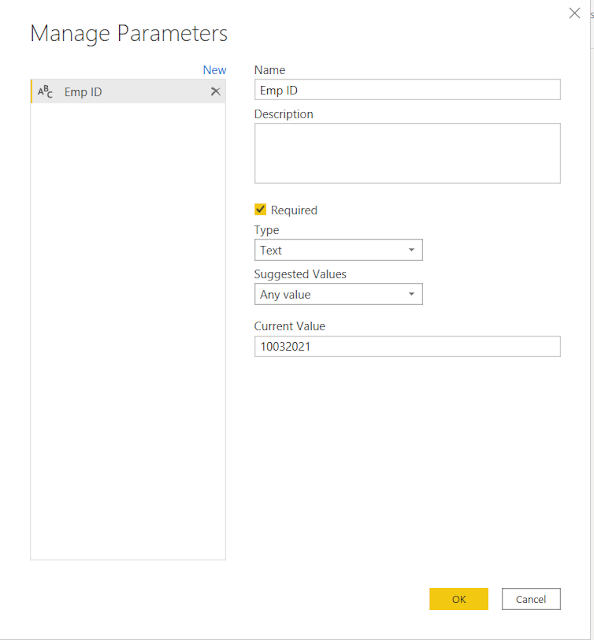

表4和表5报告了精确度、召回率和F分数,分别用EXACT和OVERLAP为每个实体类别计算。使用精确匹配(表4)计算的结果非常低,特别是对于SpaCy。这些结果是意料之中的,因为NLP工具最初是在一个完全不同的领域上训练的。此外,所考虑的领域非常具体。另一方面,如果我们考虑OVERLAP方法,我们会获得更好的结果(表5)。在任何情况下,无论采用何种方法,Tint都能获得比SpaCy更好的结果。最后,查看每个实体类别的结果,我们可以注意到AMM、LOC和ORG是最难识别的类别,而这两个工具在PER、MED和OM上都实现了更好的性能。

Table 4 NER accuracy results using EXACT match

From: An AI framework to support decisions on GDPR compliance

|

Category |

Tint |

SpaCy |

||||

|---|---|---|---|---|---|---|

|

Precision |

Recall |

F |

Precision |

Recall |

F |

|

|

AMM |

0.6196 |

0.1237 |

0.2062 |

0.5892 |

0.0993 |

0.1700 |

|

LOC |

0.2368 |

0.6750 |

0.3506 |

0.0456 |

0.6000 |

0.0847 |

|

ORG |

0.2652 |

0.2085 |

0.2335 |

0.0926 |

0.0651 |

0.0765 |

|

PER |

0.6862 |

0.6450 |

0.6649 |

0.3069 |

0.3875 |

0.3425 |

|

MED |

0.7351 |

0.6793 |

0.7061 |

0.8222 |

0.6319 |

0.7146 |

|

OM |

0.9902 |

0.9712 |

0.9806 |

0.9894 |

0.8942 |

0.9394 |

|

macroF |

0.5237 |

0.3880 |

||||

- The best MacroF is underlined

Table 5 NER accuracy results using OVERLAP

From: An AI framework to support decisions on GDPR compliance

|

Category |

Tint |

SpaCy |

||||

|---|---|---|---|---|---|---|

|

Precision |

Recall |

F |

Precision |

Recall |

F |

|

|

AMM |

0.8325 |

0.1662 |

0.2771 |

0.8244 |

0.1390 |

0.2378 |

|

LOC |

0.3026 |

0.8625 |

0.4481 |

0.0598 |

0.7875 |

0.1112 |

|

ORG |

0.5226 |

0.4110 |

0.4601 |

0.2938 |

0.2065 |

0.2425 |

|

PER |

0.8191 |

0.7700 |

0.7938 |

0.4693 |

0.5925 |

0.5238 |

|

MED |

0.8480 |

0.7837 |

0.8146 |

0.9111 |

0.7002 |

0.7918 |

|

OM |

1.0000 |

0.9808 |

0.9903 |

1.0000 |

0.9038 |

0.9495 |

|

MacroF |

0.6307 |

0.4761 |

||||

- The best MacroF is underlined

根据本次评估的结果,所有后续分析都将考虑将Tint作为NER工具。

5.3.2基于工程量清单的分类分析(Q2)

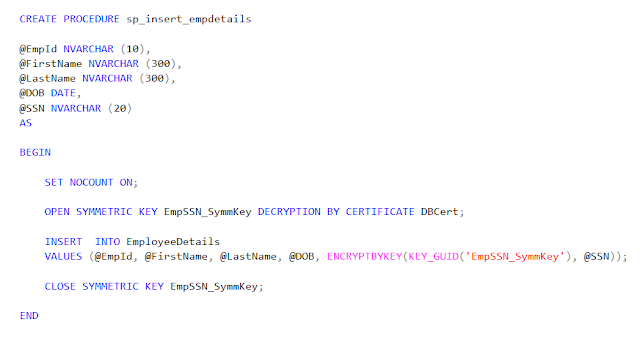

我们继续探索通过考虑基于BoW的特征来训练的分类器的准确性性能。分类器采用SVM、RF和XGBoost三种分类算法进行训练。测试配置分别表示为:BoW+SVM、BoW+RF和BoW+XGBoost。在本实验中,我们通过改变分类算法,分析了引理化、停止词去除和小写变换对使用基于BoW的特征训练的分类器的准确性性能的影响。

表6中报告的结果表明,通过应用一些文本预处理操作,在每个分类算法中都实现了最高的准确性性能。然而,所采用的文本预处理操作可能会对分类算法的性能产生不同的影响。值得注意的是,在所有分类算法中,通过执行文本的小写转换来实现最佳的准确性性能。然而,在BoW+SVM中,通过降低文本语料库的大小写和去除停止词来实现最高的准确性性能。另一方面,在BoW+RF中,通过降低文本语料库的大小写、执行旅语化和去除停止词来实现最高的准确性性能。在BoW+XGBoost中,通过降低文本语料库的规模和进行引理来实现最高的准确性。最后,我们注意到,通过将SVM分类器作为亚军来训练XGBoost分类器,实现了基于BoW的特征的最高精度性能。

Table 6 F score of BoW+SVM, BoW+RF and BoW+XGBoost with respect to pre-processing operations (lemmatization, lowercase transformation and stopword removal)

From: An AI framework to support decisions on GDPR compliance

|

Conf. |

Lemm. |

Lowercase |

Stopword |

F-NC |

F-C |

MacroF |

|---|---|---|---|---|---|---|

|

BoW+SVM |

0.7692 |

0.7692 |

0.7692 |

|||

|

× |

0.8132 |

0.8132 |

0.8132 |

|||

|

× |

0.7473 |

0.7473 |

0.7473 |

|||

|

× |

× |

0.8352 |

0.8315 |

0.8333 |

||

|

× |

0.7473 |

0.7473 |

0.7473 |

|||

|

× |

× |

0.7473 |

0.7527 |

0.7500 |

||

|

× |

× |

0.7473 |

0.7473 |

0.7473 |

||

|

× |

× |

× |

0.7473 |

0.7416 |

0.7444 |

|

|

BoW+RF |

0.7363 |

0.7391 |

0.7377 |

|||

|

× |

0.7363 |

0.7447 |

0.7405 |

|||

|

× |

0.7253 |

0.7312 |

0.7282 |

|||

|

× |

× |

0.7253 |

0.7368 |

0.7311 |

||

|

× |

0.7582 |

0.7609 |

0.7596 |

|||

|

× |

× |

0.7582 |

0.7755 |

0.7669 |

||

|

× |

× |

0.7692 |

0.7742 |

0.7717 |

||

|

× |

× |

× |

0.7912 |

0.8000 |

0.7956 |

|

|

BoW+XGBoost |

0.7692 |

0.7742 |

0.7717 |

|||

|

× |

0.8022 |

0.8085 |

0.8054 |

|||

|

× |

0.7802 |

0.7826 |

0.7814 |

|||

|

× |

× |

0.7473 |

0.7473 |

0.7473 |

||

|

× |

0.7692 |

0.7692 |

0.7692 |

|||

|

× |

× |

0.6923 |

0.6889 |

0.6906 |

||

|

× |

× |

0.8462 |

0.8511 |

0.8486 |

||

|

× |

× |

× |

0.6264 |

0.6304 |

0.6284 |

- NC denotes the label “non-compliant”, C denotes the label “compliant”. The best results are underlined

5.3.3基于净入学率的分类分析(Q3)

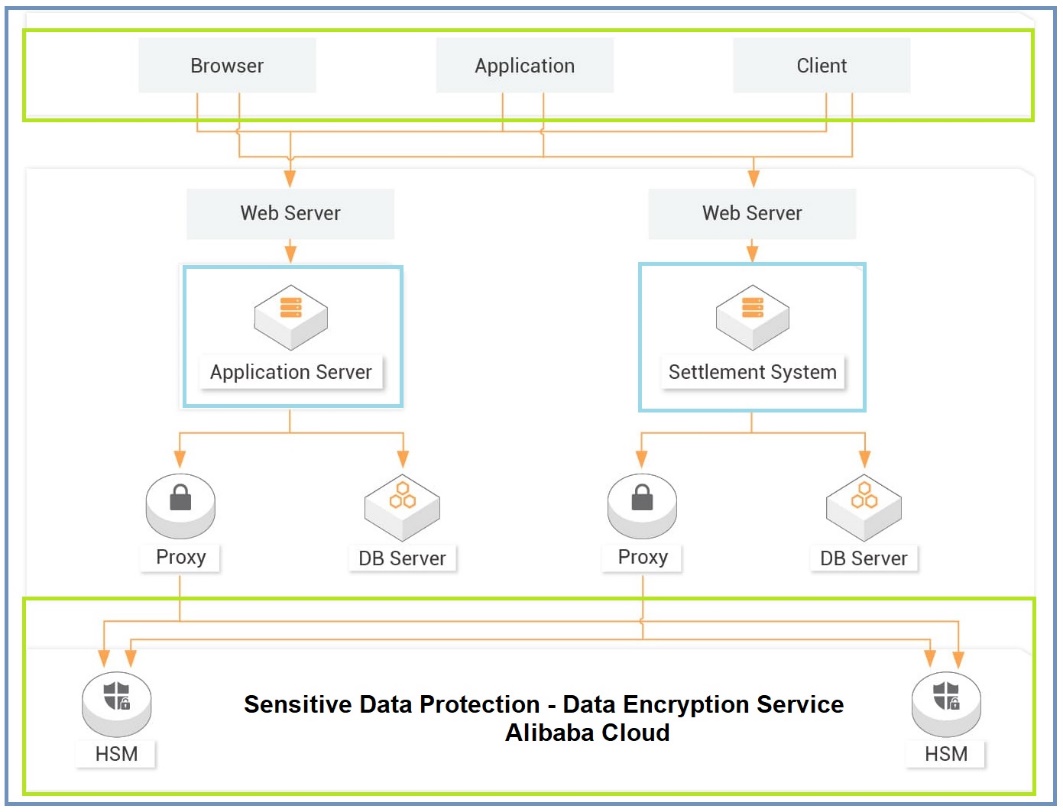

随后,我们探讨了通过考虑基于NER的特征来训练的分类器的性能。

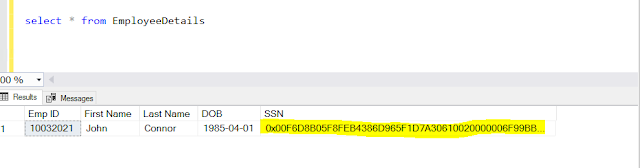

表7中报告的NER+SVM、NER+RF和NER+XGBoost的结果表明,使用基于NER的特征实现的精度性能随分类算法的不同而变化。在NER+SVM中,通过考虑BoNE特征组的命名实体袋来训练SVM分类器的配置实现了最高的精度性能。进一步的准确性既不能通过利用命名实体的二进制图(BoNNEG特征组)也不能通过将单词信息与命名实体相结合(BoWNe特征组)来获得。另一方面,在NER+RF中,使用与命名实体组合的单词信息(BoWNe特征组)来训练RF分类器的配置实现了最高的精度性能。最后,在NER+XGBoost中,通过分别考虑命名实体的袋(BoNE特征组)或命名实体的二进制图(BoNNEG特征组),或单词信息与命名实体的组合(BoWNe特征组)来实现最高精度。值得注意的是,通过训练具有RF分类器作为亚军的SVM分类器,实现了具有基于NER的特征的最高精度性能。

Table 7 F score of NER+SVM, NER+RF and NER+XGBoost with respect to NER-based feature groups (BoNE, BoNNEG and BoWNE)

From: An AI framework to support decisions on GDPR compliance

|

Conf. |

BoNE |

BoNNEG |

BoWNE |

F-NC |

F-C |

MacroF |

|---|---|---|---|---|---|---|

|

NER+SVM |

× |

× |

× |

0.8352 |

0.8421 |

0.8386 |

|

× |

× |

0.8352 |

0.8421 |

0.8386 |

||

|

× |

× |

0.8352 |

0.8421 |

0.8386 |

||

|

× |

0.8352 |

0.8421 |

0.8386 |

|||

|

× |

× |

0.7473 |

0.7473 |

0.7473 |

||

|

× |

0.7473 |

0.7473 |

0.7473 |

|||

|

× |

0.6593 |

0.6173 |

0.6376 |

|||

|

NER+RF |

× |

× |

× |

0.6703 |

0.6809 |

0.6755 |

|

× |

× |

0.6703 |

0.6809 |

0.6755 |

||

|

× |

× |

0.7582 |

0.7660 |

0.7621 |

||

|

× |

0.7582 |

0.7660 |

0.7621 |

|||

|

× |

× |

0.7582 |

0.7660 |

0.7621 |

||

|

× |

0.7582 |

0.7660 |

0.7621 |

|||

|

× |

0.7912 |

0.7957 |

0.7934 |

|||

|

NER+XGBoost |

× |

× |

× |

0.6374 |

0.6374 |

0.6374 |

|

× |

× |

0.6374 |

0.6374 |

0.6374 |

||

|

× |

× |

0.7582 |

0.7609 |

0.7596 |

||

|

× |

0.7692 |

0.7789 |

0.7741 |

|||

|

× |

× |

0.7692 |

0.7789 |

0.7741 |

||

|

× |

0.7692 |

0.7789 |

0.7741 |

|||

|

× |

0.7692 |

0.7789 |

0.7741 |

- NC denotes the label “non-compliant”, C denotes the label “compliant”. The best results are underlines

5.3.4 INTREPID与基线分析(第4季度)

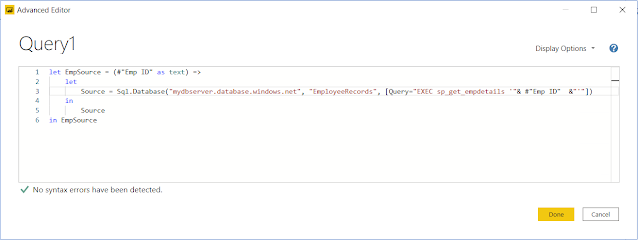

最后,我们探讨了所提出的框架INTREPID的准确性性能,该框架通过考虑通过同时连接基于BoW的特征和基于NER的特征而获得的特征向量来训练分类器。我们再次通过改变SVM、RF和XGBoost之间的分类算法来分析INTREPID的性能。对于每种分类算法,我们运行了56种不同的INTREPID配置,这些配置是通过改变基于BoW的特征提取中文本预处理管道的设置(引理、小写和停止字去除)以及基于NER的特征提取的基于NER特征工程方案的选择来定义的。实验配置如表8所示。

Table 8 Configurations of INTREPID

From: An AI framework to support decisions on GDPR compliance

|

Feature Group |

Parameter |

Value Range |

|---|---|---|

|

BoW |

Lemmatization |

{enabled, disabled} |

|

Lowercase |

{enabled, disabled} |

|

|

Stopword |

{enabled, disabled} |

|

|

NER |

BoNE |

{enabled, disabled} |

|

BoNNEG |

{enabled, disabled} |

|

|

BoWNE |

{enabled, disabled} |

- In each configuration, both BoW-based features and NER-based features are computed, so that at least one option among BoNE, BoNNEG and BoWNE is enabled

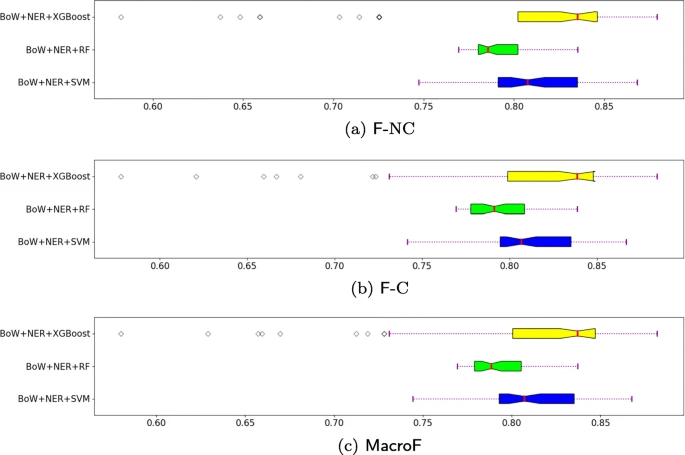

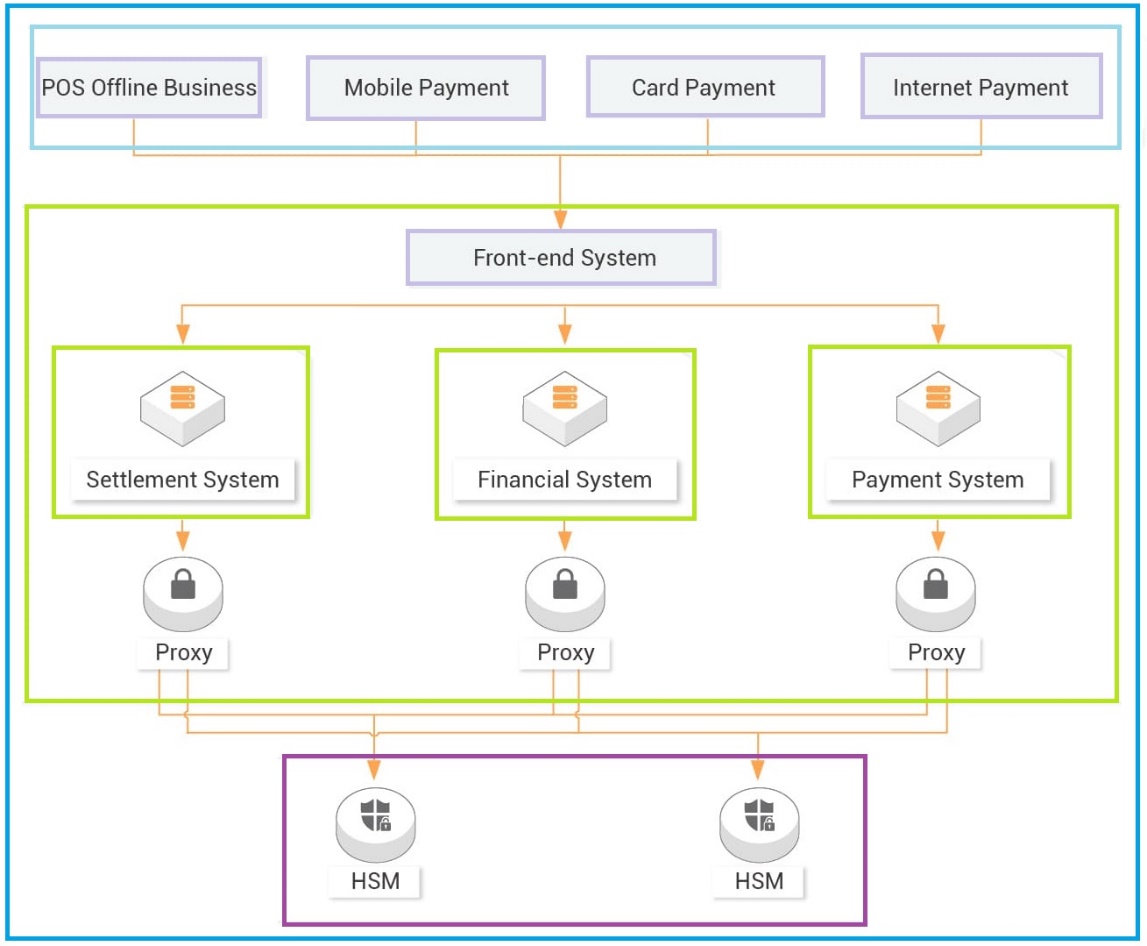

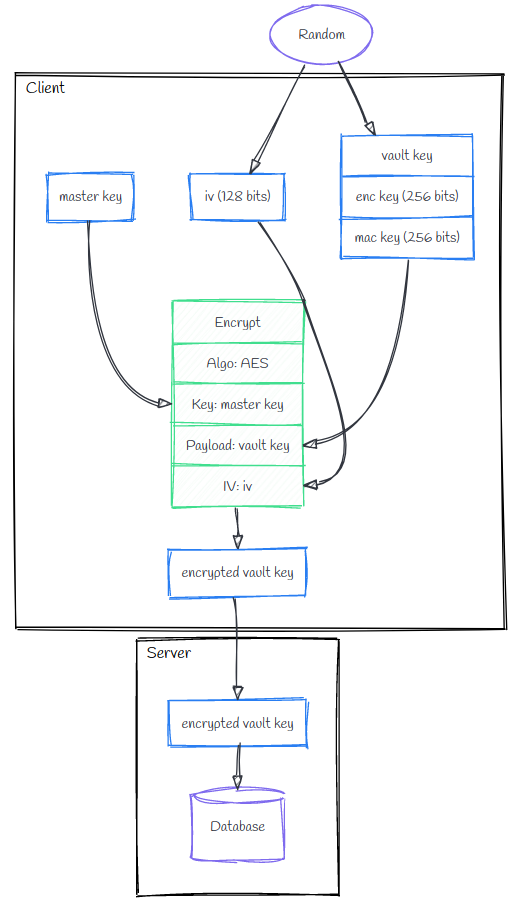

图4显示了为“不符合”(F-NC)和“符合”(F-3)两类计算的F分数的方框图,以及分别为SVM、RF和XGBoost分类算法在INTREPID运行配置上计算的MacroF度量。这些结果表明,XGBoost的性能最高,支持向量机排名第二。

F-NC (Fig. 4a), F-C (Fig. 4b) and MacroF (Fig. 4c) of INTREPID (Bow+NER) with SVM, RF and XGBoost as classification algorithms

我们通过分别考虑基于BoW的特征或基于NER的特征,将INTREPID的准确性性能与训练分类器的基线的准确性性能进行了比较。表9显示了使用这三种方法获得的最高精度性能。这些结果证实,用于构建基于BoW的特征和基于NER的特征的最佳集合随着分类算法的变化而变化。此外,他们还表明,基于NER的特征通常与SVM和RF的基于BoW的特征表现得很接近,而它们的表现比SVM的基于BoW的特征差。无论如何,在同一分类阶段(INTREPID)中利用基于BoW的特征和基于NER的特征,我们可以学习一种分类器,该分类器能够在验证用意大利语编写的PA文件的GDPR合规性时获得准确性。这一结论可以独立于分类算法得出,尽管当分类器使用XGBoost训练时,INTREPID实现了最高的准确性性能。

Table 9 MacroF metric of INTREPID vs. BoW-based and NER-based classifiers trained with SVM, RF and XGBoost

From: An AI framework to support decisions on GDPR compliance

|

Classif. |

Method |

MacroF |

Configuration set-up |

|||||

|---|---|---|---|---|---|---|---|---|

|

BoW-based features |

NER-based features |

|||||||

|

Le. |

Lo. |

St. |

BoNE |

BoNNEG |

BoWNE |

|||

|

SVM |

INTREPID |

0.8673 |

× |

× |

||||

|

BoW |

0.8333 |

× |

× |

|||||

|

NER |

0.8386 |

× |

||||||

|

RF |

INTREPID |

0.8369 |

× |

× |

||||

|

BoW |

0.7956 |

× |

× |

× |

||||

|

NER |

0.7934 |

× |

||||||

|

XGBoost |

INTREPID |

0.8816 |

× |

× |

× |

|||

|

BoW |

0.8486 |

× |

× |

|||||

|

NER |

0.7741 |

× |

||||||

- “Le” denotes “Lemmatization”, “Lo” denotes “Lowercase” and “St” denotes “Stopword”. The best results are underlined

- 8 次浏览

【GDPR】支持GDPR合规决策的人工智能框架:第六部分

QQ群

视频号

微信

微信公众号

知识星球

6讨论

为了支持意大利PA确保公共文件的GDPR合规性和个人数据的安全,我们制定了INTREPID,这是一个基于人工智能的框架,用于自动检测PA文件中的安全漏洞。作为我们框架的支柱,我们使用了为意大利语处理开发的语言资源,并调整了GDPR的情报。此外,我们定义了一个基于Bag of Word和NER信息的文本数据工程模块,并使用机器学习算法进行分类。最后,我们准备了一个意大利PA文件语料库,用于培训和评估,方法是使用适当的管道来平衡用人工标识符替换任何已识别或可识别信息的需要,以及GDPR检查不适用于匿名信息的事实。对准备好的语料库进行的深入评估强调了INTREPID的有效性以及它所建立的所有组件的设置。

除了INTREPID显示的结果的准确性之外,还需要解决一些限制,以朝着开发有效工具的方向迈出进一步的一步,降低PA文件中安全漏洞的风险。

- 缺乏解释机制。如今,为了让最终用户接受自动决策过程,解释人工智能系统决策的能力至关重要。这与GDPR对所有决定(包括基于人工智能的决定)的“解释权”的评估一致,这些决定可能会对个人产生重大影响。为此,本研究未来的研究方向可以致力于探索可解释的人工智能机制,通过解释文本中如何发现数据泄露来丰富数据泄露警报。

- 定位文档中的数据泄露位置。所提出的框架在文件一级执行分类任务。它允许我们识别可能不符合GDPR标准的PA文件,但这是在没有定位文件中的头寸数据泄露的情况下完成的。

- 数据泄露的多样性。拟议框架的分类模型已经通过与非法披露健康信息有关的数据泄露进行了培训。未来的研究方向可以致力于将分类模型推广到各种数据海滩类别。

- 多语言支持。拟议的框架是为意大利巴勒斯坦权力机构文件设计的。然而,最近出现了新的多语言模型,并已证明在各种文本分类任务中非常准确(Conneau et al.,2020)。这可以在用于数据泄露检测的多语言系统中进行探索。

7结论

在本文中,我们提出了一个新的基于人工智能的框架,以帮助意大利PA的数据保护工作流程自动化。所提出的框架是根据公共文件的数据保护可以被公式化为二进制文本分类问题的想法设计的。基于这一想法,我们准备了一个由意大利PA各城市在线发布的公共文件标记文本语料库。该语料库包含人类专家标记为符合GDPR或不符合GDPR的文本文件。我们描述了一个人工智能框架,从这个标记的文本语料库中学习文本分类模型,以便学习的模型可以用于预测新的公共文件是否符合GDPR标准。为此,我们选择了SpaCy和Tint这两种能够处理意大利语的NLP工具,并将其调整为GDPR情报。具体来说,我们使用NER工具来处理准备好的文本语料库,并定位几个类别的命名实体。我们介绍了在已识别的命名实体出现时提取的三组NER特征。我们利用这些NER功能丰富了文本文档的传统BoW表示,并训练分类器将文档标记为符合或不符合GDPR标准。我们使用了线性支持向量机、随机森林和XGboost作为分类算法。

我们根据NER的注释预测与领域专家的注释的一致性,以及文本分类模型的准确性对提取的特征组的敏感性,评估了所提出的框架的有效性。特别是,对准备好的文本语料库的评估表明,Tint在该领域的注释预测与领域专家的注释一致性方面优于SpaCy。它还表明,所提出的特征提取阶段工作得相当好,因为它使我们能够训练一个文本分类模型,该模型在检测数据泄露的文档时具有很高的准确性,误报率很低。这一结论可以独立于分类算法得出,尽管通过同时考虑基于BoW和基于NER的特征,使用XGBoost训练分类器获得了最高的精度性能。

到目前为止,据我们所知,这项研究首次尝试结合跨学科能力,以开发一个框架,帮助意大利PA自动化(或半自动化)分析公共文件的GDPR合规性。本研究的下一阶段将通过在文本语料库中包括可能涉及不同类别数据泄露的新文件来扩展对所提出框架的有效性的评估,并使用我们的注释语料库提高NER模型的性能。此外,还需要将该框架扩展到其他类别的个人数据,以及集成XAI技术来解释数据泄露警报,并开发人工智能技术来定位被标记为不符合GDPR标准的文件中的数据泄露位置。最后,我们计划探讨多语言资源在GDPR合规性分析问题中的表现。

代码可用性

根据合理要求,可从通讯作者处获得支持本研究结果的代码和为训练分类算法而提取的数据。

注意事项

-

Regulation (EU) 2016/679 of the European Parliament and of the Council of 27 April 2016 on the protection of natural persons with regard to the processing of personal data and on the free movement of such data, and repealing Directive 95/46/EC (General Data Protection Regulation), https://eur-lex.europa.eu/eli/reg/2016/679/oj

-

Norms contained in the Italian Personal Data Protection Code (Legislative Decree 196/2003) were aligned with provisions introduced by GDPR with the legislative decree n. 101/2018 published in the Official Gazette n. 205 on September 4, 2018.

-

https://www.dataguidance.com/news/italy-garante-fines-trento-health-authority-150000

-

https://ec.europa.eu/info/sites/default/files/commission-white-paper-artificial-intelligence-feb2020_en.pd (last access: 2021/10/13)

-

https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX:52021PC0206 (last access: 2021/10/13)

-

We used doccano as the platform for the annotation: https://github.com/doccano/doccano.

-

Legal references were extracted by the Linkoln tool https://gitlab.com/IGSG/LINKOLN/linkoln.

-

https://en.wikipedia.org/wiki/Inside%E2%80%93outside%E2%80%93beginning_(tagging)

References

-

Adams, A., Aili, E., Aioanei, D., Jonson, R., Mickelsson, L., Mikmekova, D., Roberts, F., Mikmekova, D., Fernandez Valencia, J., & Wechsler, R. (2019). Anonymate: a toolkit for anonymizing unstructured chat data. In Proceedings of the workshop on NLP and pseudonymisation, pp. 1–7. Finland: Linköping Electronic Press, Turku.

-

Al-Abdulkarim, L., Atkinson, K., & Bench-Capon, T. (2016). A methodology for designing systems to reason with legal cases using abstract dialectical frameworks. Artificial Intelligence and Law, 24, 1–49. https://doi.org/10.1007/s10506-016-9178-1.

-

Attardi, G., Basile, V., Bosco, C., Caselli, T., Dell’Orletta, F., Montemagni, S., Patti, V., Simi, M., & Sprugnoli, R. (2015). State of the art language technologies for italian: the EVALITA 2014 perspective. Intelligenza Artificiale, 9(1), 43–61. https://doi.org/10.3233/IA-150076.

-

Bansal, A., & Kaur, S. (2018). Extreme gradient boosting based tuning for classification in intrusion detection systems. In M. Singh, P. K. Gupta, V. Tyagi, J. Flusser, & T. Ören (Eds.) Advances in computing and data sciences, communications in computer and information science, (vol. 905 pp. 372–380). https://doi.org/10.1007/978-981-13-1810-8_37. Singapore: Springer.

-

Biesner, D., Ramamurthy, R., Stenzel, R., Lu̇bbering, M., Hillebrand, L. P., Ladi, A., Pielka, M., Loitz, R., Bauckhage, C., & Sifa, R. (2022). Anonymization of german financial documents using neural network-based language models with contextual word representations. International Journal of Data Science and Analytics, 13(2), 151–161. https://doi.org/10.1007/s41060-021-00285-x.

-

Blume, P. (2016). Impact of the EU general data protection regulation on the public sector. Journal of Data Protection & Privacy, 1(1), 53–63.

-

Brandsen, A., Verberne, S., Wansleeben, M., & Lambers, K. (2020). Creating a dataset for named entity recognition in the archaeology domain. In Proceedings of the 12th Language Resources and Evaluation Conference, LREC 2020, pp. 4573–4577. European Language Resources Association (ELRA).

-

Breiman, L. (2001). Random forests. Machine Learning, 45(1), 5–32. https://doi.org/10.1023/A:1010933404324 .

-

Chen, T., & Guestrin, C. (2016). Xgboost: a scalable tree boosting system. In B. Krishnapuram, M. Shah, A. J. Smola, C.C. Aggarwal, D. Shen, & R. Rastogi (Eds.) Proceedings of the 22nd ACM SIGKDD international conference on knowledge discovery and data mining, pp. 785–794. Association for Computing Machinery (ACM). https://doi.org/10.1145/2939672.2939785.

-

Cohen, J. (1960). A coefficient of agreement for nominal scales. Educational and psychological measurement, 20(1), 37–46.

-

Conneau, A., Khandelwal, K., Goyal, N., Chaudhary, V., Wenzek, G., Guzmȧn, F., Grave, E., Ott, M., Zettlemoyer, L., & Stoyanov, V. (2020). Unsupervised cross-lingual representation learning at scale. In D. Jurafsky, J. Chai, N. Schluter, & J.R. Tetreault (Eds.) Proceedings of the 58th annual meeting of the association for computational linguistics, ACL 2020, pp. 8440–8451. Association for Computational Linguistics. https://doi.org/10.18653/v1/2020.acl-main.747.

-

Contissa, G., Docter, K., Lagioia, F., Lippi, M., Micklitz, H. W., Palka, P., Sartor, G., & Torroni, P. (2018). CLAUDETTE meets gdpr: automating the evaluation of privacy policies using artificial intelligence. SSRN Electronic Journal, 1–59.

-

Csányi, G. M., Nagy, D., Vági, R., Vadász, J. P., & Orosz, T. (2021). Challenges and open problems of legal document anonymization. Symmetry, 13(8).

-

Dadgostari, F., Guim, M., Beling, P. A., Livermore, M. A., & Rockmore, D. N. (2020). Modeling law search as prediction. Artificial Intelligence and Law, 29, 3–34. https://doi.org/10.1007/s10506-020-09261-5.

-

Datta, P. (2020). Digital transformation of the italian public administration: a case study. Communications of the Association for Information Systems pp. 252–272. https://doi.org/10.17705/1CAIS.04611.

-

Davari, M., & Bertino, E. (2019). Access control model extensions to support data privacy protection based on GDPR. In C. Baru, J. Huan, L. Khan, X. Hu, R. Ak, Y. Tian, R. S. Barga, C. Zaniolo, K. Lee, & Y.F. Ye (Eds.) Proceedings of the 2019 IEEE international conference on big data, big data 2019, pp. 4017–4024. IEEE. https://doi.org/10.1109/BigData47090.2019.9006455.

-

De Felice, I., Dell’Orletta, F., Venturi, G., Lenci, A., & Montemagni, S. (2018). Italian in the trenches: linguistic annotation and analysis of texts of the great war. In E. Cabrio, A. Mazzei, & F. Tamburini (Eds.) Proceedings of the 5th italian conference on computational linguistics, CLiC-it 2018, CEUR Workshop Proceedings, (vol. 2253 pp. 1–5).

-

De Martino, G., Pio, G., & Ceci, M. (2022). PRILJ: an efficient two-step method based on embedding and clustering for the identification of regularities in legal case judgments. Artificial Intelligence and Law, 30, 359–390. https://doi.org/10.1007/s10506-021-09297-1.

-

Di Cerbo, F., & Trabelsi, S. (2018). Towards personal data identification and anonymization using machine learning techniques. In A. Benczúr, B. Thalheim, T. Horváth, S. Chiusano, T. Cerquitelli, C. Sidló, & P. Z. Revesz (Eds.) New trends in databases and information systems, ADBIS 2018, communications in computer and information science, pp. 118–126. https://doi.org/10.1007/978-3-030-00063-9_13. Cham: Springer.

-

Di Nicola, P., Grossi, P., & Preti, A. (2016). Rethinking the organization of public administration through the enhancement of human resources. The Istat case. RIEDS-Rivista Italiana di Economia, Demografia e Statistica- The Italian Journal of Economic. Demographic and Statistical Studies, 70(1), 17–28.

-

Dias, M., Bone, J., Ferreira, J., Ribeiro, R., & Maia, R. (2020). Named entity recognition for sensitive data discovery in portuguese. Applied Sciences, 10, 2303. https://doi.org/10.3390/app10072303.

-

Francopoulo, G., & Schaub, L. P. (2020). Anonymization for the GDPR in the context of citizen and customer relationship management and NLP. In Proceedings of the of the workshop on legal and ethical issues (Legal2020), pp. 9–14. European Language Resources Association (ELRA).

-

Ghosh, M., Raihan, M. M., Raihan, M., Akter, L., Bairagi, A., Alshamrani, S., & Masud, M. (2021). A comparative analysis of machine learning algorithms to predict liver disease. Intelligent Automation and Soft Computing, 29, 917–928. https://doi.org/10.32604/iasc.2021.017989.

-

Grouin, C., Rosset, S., Zweigenbaum, P., Fort, K., Galibert, O., & Quintard, L. (2011). Proposal for an extension of traditional named entitites: from guidelines to evaluation, an overview. In Proceedings of the 5th linguistics annotation workshop (The LAW V), pp. 92–100. USA: Association for Computational Linguistics, Portland, Oregon.

-

Harkous, H., Fawaz, K., Lebret, R., Schaub, F., Shin, K. G., & Aberer, K. (2018). Polisis: automated analysis and presentation of privacy policies using deep learning. In Proceedings of the 27th USENIX conference on security symposium, SEC’18 (pp. 531–548). USA: USENIX Association.

-

Hastie, T., Tibshirani, R., & Friedman, J. (2001). The elements of statistical learning. Springer Series in Statistics. New York: Springer. https://doi.org/10.1007/978-0-387-84858-7.

-

Hoofnagle, C. J., van der Sloot, B., & Borgesius, F. Z. (2019). The European Union general data protection regulation: what it is and what it means. Information & Communications Technology Law, 28(1), 65–98. https://doi.org/10.1080/13600834.2019.1573501.

-

Hripcsak, G., & Rothschild, A. S. (2005). Agreement, the F-measure, and reliability in information retrieval. Journal of the American Medical Informatics Association, 12(3), 296–298. https://doi.org/10.1197/jamia.M1733.

-

Joachims, T. (1998). Text categorization with support vector machines: Learning with many relevant features. In C. Nédellec C. Rouveirol (Eds.) Proceedings of 10th european conference on machine learning: ECML-98, lecture notes in computer science, (vol. 1398 pp. 137–142). Berlin, Heidelberg: Springer. https://doi.org/10.1007/BFb0026683.

-

Kingston, J. (2017). Using artificial intelligence to support compliance with the general data protection regulation. Artificial Intelligence and Law, 25, 429–443. https://doi.org/10.1007/s10506-017-9206-9.

-

Magnini, B., Pianta, E., Girardi, C., Negri, M., Romano, L., Speranza, M., Bartalesi Lenzi, V., & Sprugnoli, R. (2006). I-CAB: the italian content annotation bank. In Proceedings of the 5th international conference on language resources and evaluation (LREC ’06), pp. 963–968. Italy: European Language Resources Association (ELRA), Genoa.

-

Mc Cullagh, K., Tambou, O., & Bourton, S. (eds.) (2019). National adaptations of the GDPR, 1st edn. Blogdroiteuropéen: Collection Open Access Book.

-

Meszaros, J., & Ho, C. (2021). AI research and data protection: can the same rules apply for commercial and academic research under the GDPR? Computer Law & Security Review, 105532, 41. https://doi.org/10.1016/j.clsr.2021.105532.

-

Mozes, M., & Kleinberg, B. (2021). No intruder, no validity : evaluation criteria for privacy-preserving text anonymization . Preprint at arXiv:2103.09263.

-

Nothman, J., Ringland, N., Radford, W., Murphy, T., & Curran, J. R. (2013). Learning multilingual named entity recognition from wikipedia. Artificial Intelligence, 194, 151–175. https://doi.org/10.1016/j.artint.2012.03.006.

-

Palmero Aprosio, A., & Moretti, G. (2018). Tint 2.0: an all-inclusive suite for NLP in italian. In Proceedings of the 5th italian conference on computational linguistics, CLiC-it 2018, CEUR workshop proceedings, (vol. 2253, pp. 1–7).

-

Passaro, L. C., Lenci, A., & Gabbolini, A. (2017). Informed PA: a NER for the italian public administration domain. In R. Basili, M. Nissim, & G. Satta (Eds.) Proceedings of the 4th italian conference on computational linguistics, CLiC-it 2017, CEUR Workshop Proceedings, Vol. 2006.

-

Ricci, A. (2018). E-government, transparency and personal data protection.: a new analysis’ approach to an old juridical issue. Central and Eastern European eDem and eGov Days, 325, 125–135. https://doi.org/10.24989/ocg.v325.11.

-

Romano, M. F., Baldassarini, A., & Pavone, P. (2020). Text mining of public administration documents: preliminary results on judgments. In D. F. Iezzi, D. Mayaffre, & M. Misuraca (Eds.) Text analytics: advances and challenges. proceedings of the 14th international conference on the statistical analysis of textual data (JADT 2018), studies in classification, data analysis, and knowledge organization, pp. 117–126. Cham: Springer. https://doi.org/10.1007/978-3-030-52680-1_10.

-

Sartor, G., & Lagioia, F. (2020). The impact of the General Data Protection Regulation (GDPR) on artificial intelligence. European Parliamentary Research Service. https://doi.org/10.2861/293.

-

Savic, D., & Veinovic, M. (2018). Challenges of general data protection regulation (GDPR). In Proceeding of the 5th international scientific conference on information technology and data related research, sinteza 2018, pp. 23–30. Serbia: Singidunum University, Belgrade. https://doi.org/10.15308/Sinteza-2018-23-30.

-

Selbst, A. D., & Powles, J. (2017). Meaningful information and the right to explanation. International Data Privacy Law, 7(4), 233–242. https://doi.org/10.1093/idpl/ipx022.

-

Silva, P., Gonçalves, C., Godinho, C., Antunes, N., & Curado, M. (2020). Using natural language processing to detect privacy violations in online contracts. In Proceedings of the 35th annual ACM symposium on applied computing, SAC 2020, pp. 1305–1307. New York: Association for Computing Machinery (ACM), DOI 10.1145/3341105.3375774, (to appear in print).

-

Sovrano, F., Vitali, F., & Palmirani, M. (2020). Modelling GDPR-compliant explanations for trustworthy ai. In A. Kȯ, E. Francesconi, G. Kotsis, A. M. Tjoa, & I. Khalil (Eds.) Electronic Government and the Information Systems Perspective. Proceedings of the 9th international conference on electronic government and the information systems perspective, EGOVIS 2020, lecture notes in computer science, (vol. 12394 pp. 219–233). Cham: Springer. https://doi.org/10.1007/978-3-030-58957-8_16.

-

Stamova, I., & Draganov, M. (2020). Artificial intelligence in the digital age. In Proceedings of the international scientific conference “digital transformation on manufacturing, infrastructure and service”, IOP conference series: materials science and engineering, vol. 940. https://doi.org/10.1088/1757-899X/940/1/012067.

-

Sánchez, D., Viejo, A., & Batet, M. (2021). Automatic assessment of privacy policies under the GDPR. Applied Sciences 11(4). https://doi.org/10.3390/app11041762.

-

Tagarelli, A., & Simeri, A. (2021). Unsupervised law article mining based on deep pre-trained language representation models with application to the italian civil code. Artificial Intelligence and Law, 30, 417–473. https://doi.org/10.1007/s10506-021-09301-8.

-

van der Aalst, W. M. P. (2016). Process Mining- Data Science in Action, 2nd edn. Berlin Heidelberg: Springer. https://doi.org/10.1007/978-3-662-49851-4.

-

van Engers, T. M. (2005). Legal engineering: a structural approach to improving legal quality. In A. Macintosh, R. Ellis, & T. Allen (Eds.) Proceedings of the 25th SGAI international conference on innovative techniques and applications of artificial intelligence, AI-2005. https://doi.org/10.1007/1-84628-224-1_1 (pp. 3–10). London: Springer.

-

Yadav, V., & Bethard, S. (2019). A survey on recent advances in named entity recognition from deep learning models. Preprint at arxiv:1910.11470.

-

Zaman, R., Cuzzocrea, A., & Hassani, M. (2019). An innovative online process mining framework for supporting incremental GDPR compliance of business processes. In C. Baru, J. Huan, L. Khan, X. Hu, R. Ak, Y. Tian, R.S. Barga, C. Zaniolo, K. Lee, & Y.F. Ye (Eds.) Proceedings of the 2019 IEEE international conference on big data, big data 2019, pp. 2982–2991. https://doi.org/10.1109/BigData47090.2019.9005705.

-

Zaman, R., & Hassani, M. (2020). On enabling GDPR compliance in business processes through data-driven solutions. SN Computer Science, 1(4), 210. https://doi.org/10.1007/s42979-020-00215-x.

Acknowledgements

We acknowledge the support of the PNRR project FAIR - Future AI Research (PE00000013), Spoke 6 - Symbiotic AI (CUP H97G22000210007) under the NRRP MUR program funded by the NextGenerationEU, as well as the PON “Governance e capacità istituzionale” 2014–2020 project “Modelli, Sistemi e Competenze per l’implementazione dell’Ufficio per il Processo/Start UPP” (CUP: H29J22000390006), funded by the Italian Ministry for Universities and Research (MIUR).

- 4 次浏览

【GDPR】支持GDPR合规决策的人工智能框架:第四部分

QQ群

视频号

微信

微信公众号

知识星球

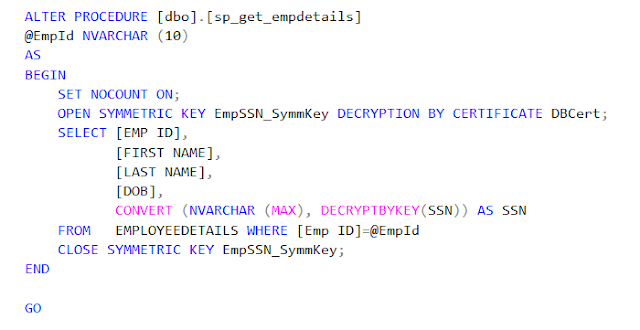

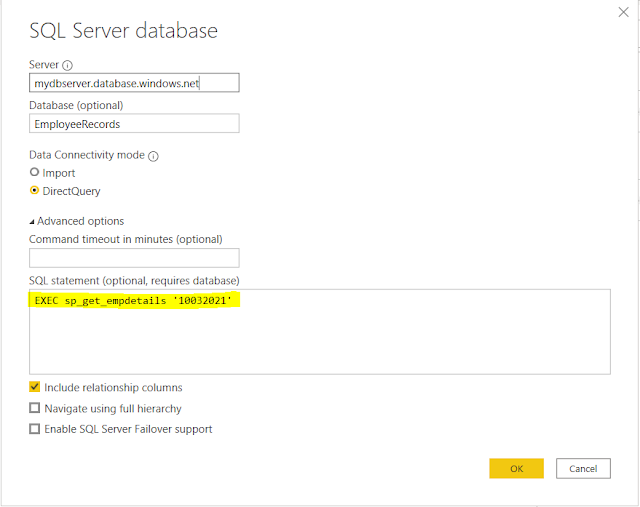

4 INTREPID框架

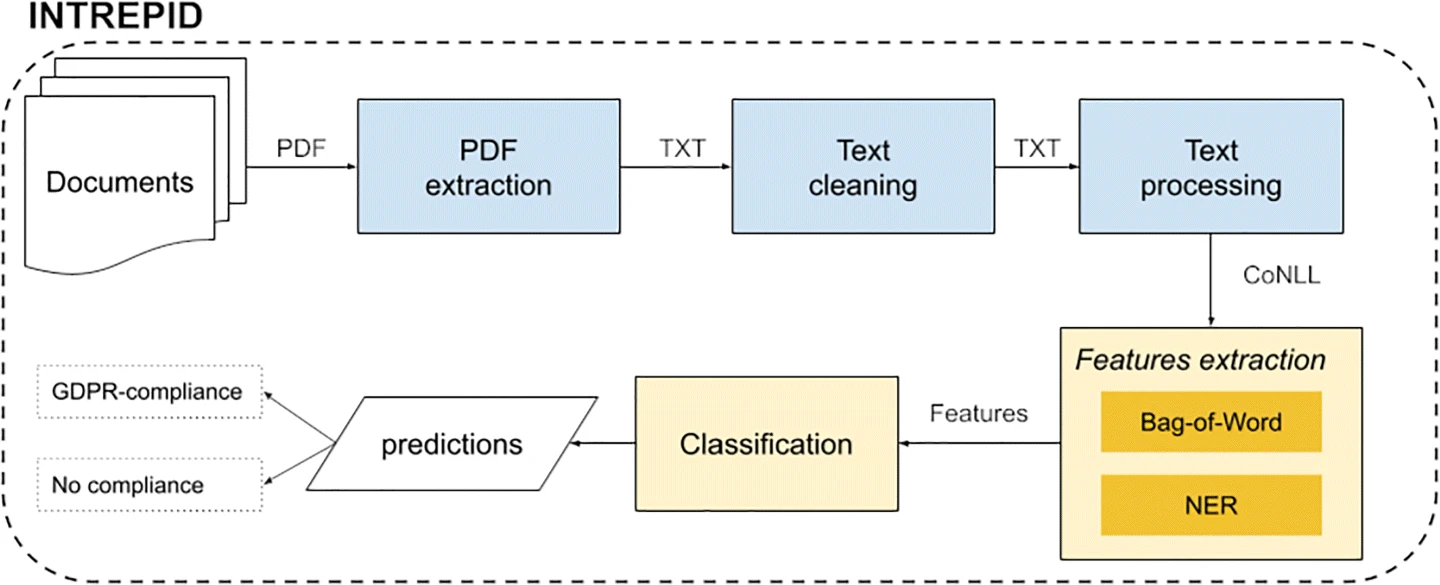

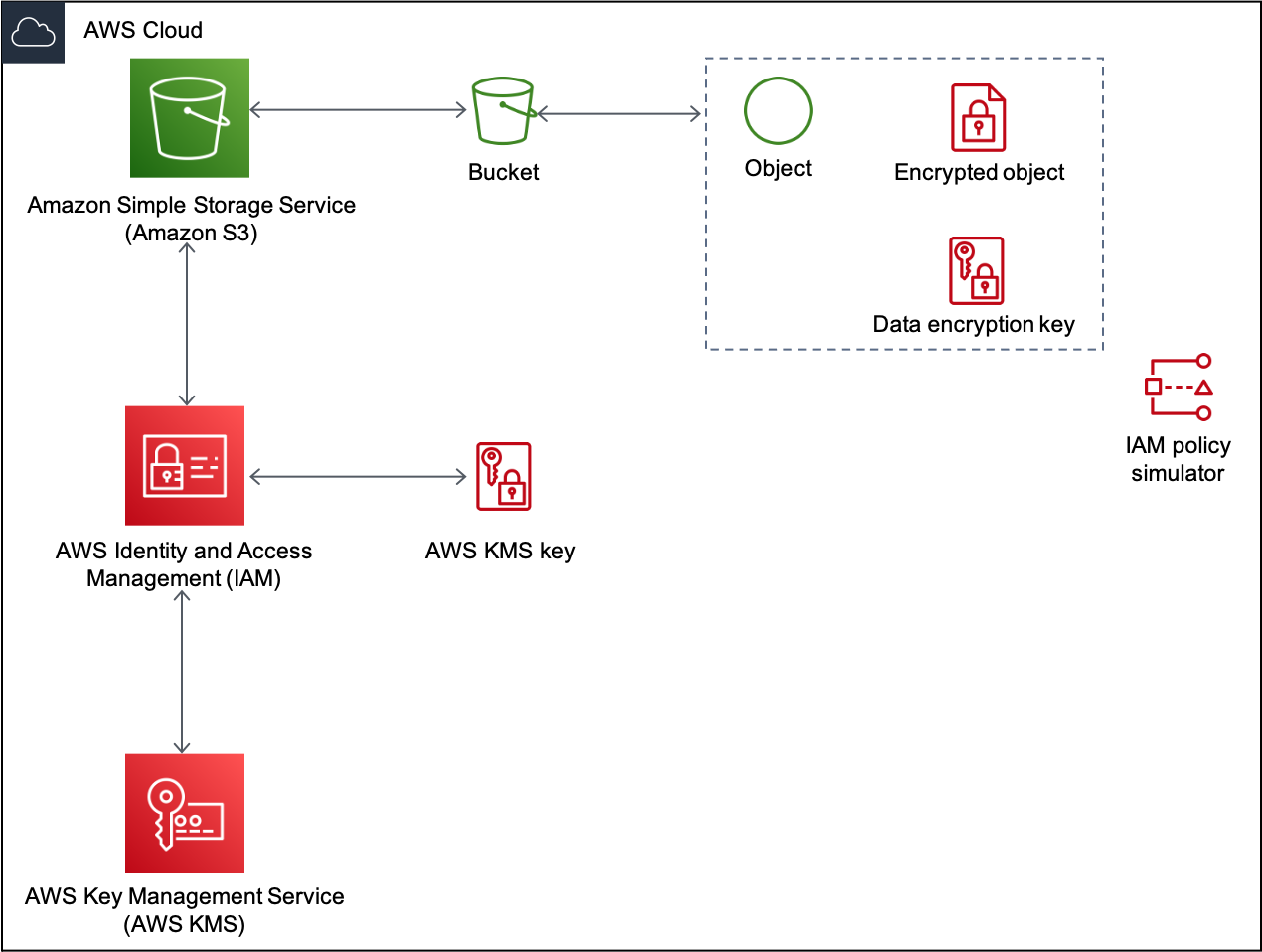

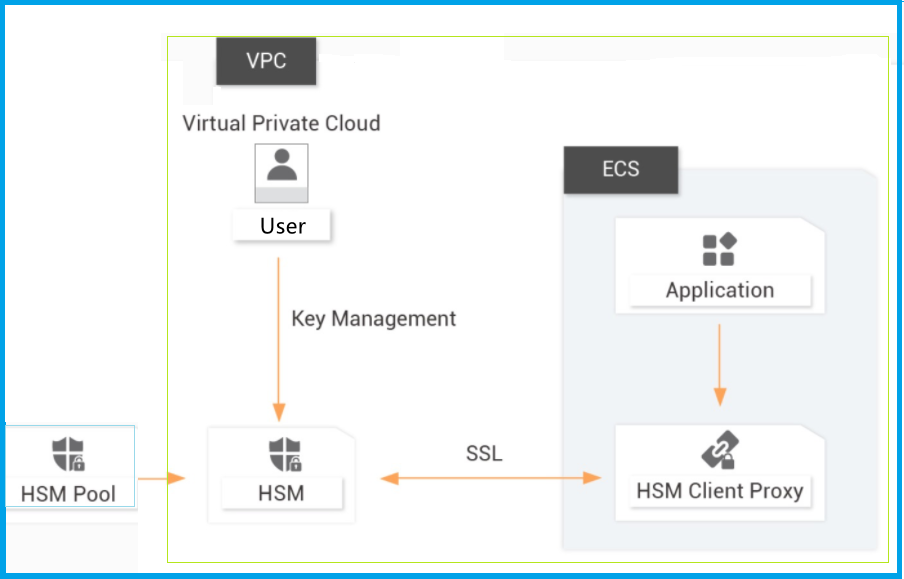

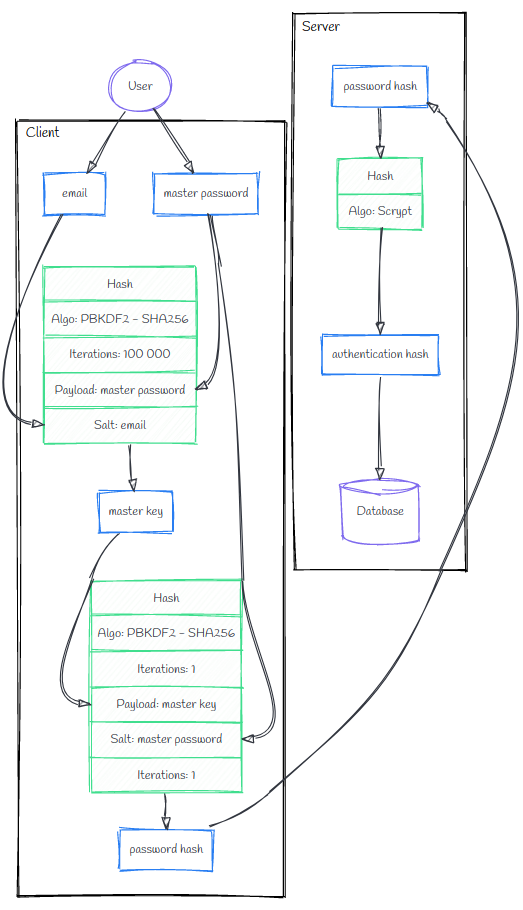

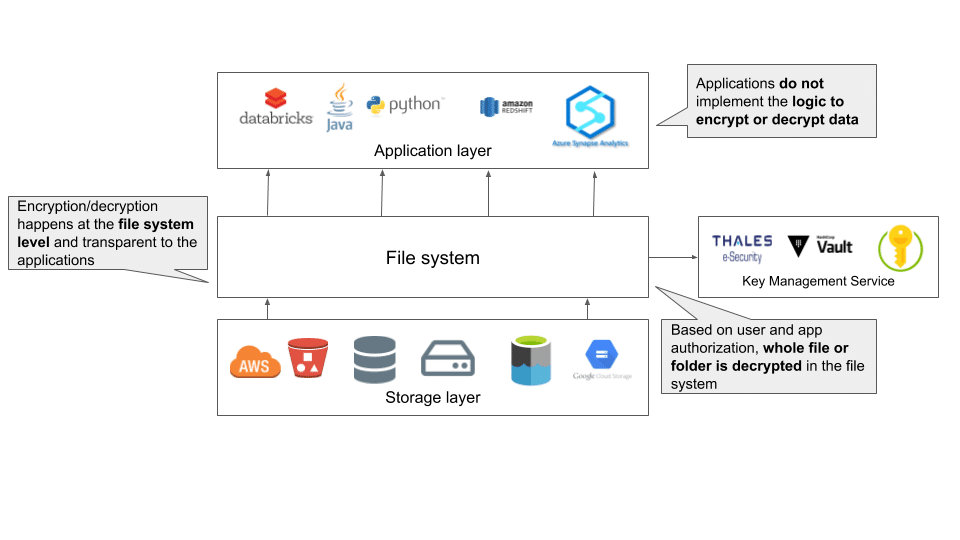

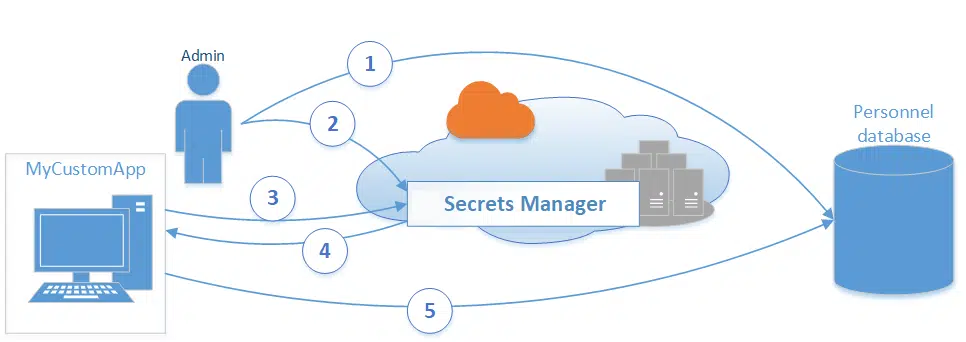

所提出的框架背后的思想是将公共文件的数据保护问题建模为二进制文本分类任务。我们语料库中的每个文档都被标记为符合或不符合GDPR标准。图2显示了INTREPID体系结构的示意图。

Fig. 2

From: An AI framework to support decisions on GDPR compliance

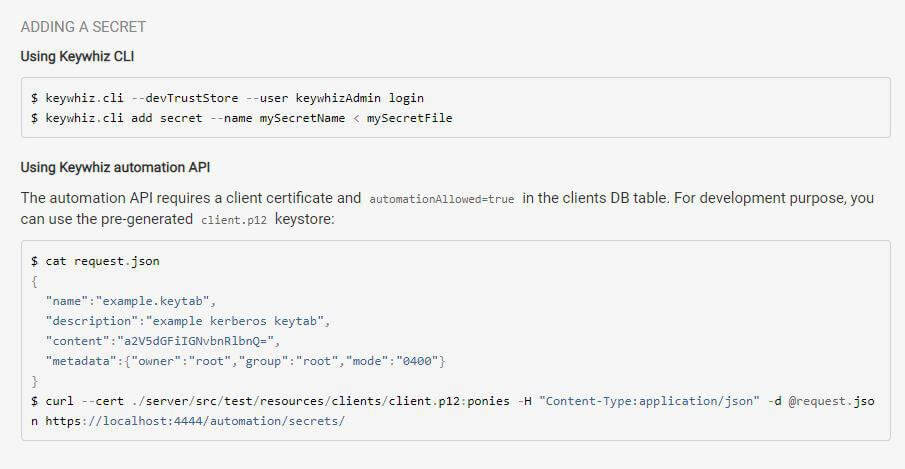

由于语料库是以PDF格式提供的,因此第一步涉及从PDF中提取文本内容。然后,对提取的内容应用清理步骤,以便不删除有效字符并更正OCR错误。为了从PDF中提取文本,我们依赖Apache Tika库;脚注8当PDF中没有直接可用的文本时,我们使用Tesseract.Footnote9软件执行OCR。此外,通过正则表达式发现无效字符。特别是,我们检测非字母数字字符的长序列。NLP管道处理清除的文本。请注意,所提出的框架不依赖于预定义的管道,但可以集成任何可以生成CoNLL格式Footnote10的管道。CoNLL格式是一个文本文件,其中每一行代表一个单词,带有一系列制表符分隔的字段。特别地,句子中的每个记号由与句子中的记号位置相对应的索引(第一列)表示(从1开始)。其他列是管道提取的特征,例如实体识别器的令牌、引理、PoS标签和IOB2标签Footnote11。特别是,在我们的框架中,生成的CoNLL格式必须包括以下文本操作:标记化、旅名化、停止单词删除、PoS标记和实体识别。

在当前版本的框架中,我们为两个NLP管道提供支持:SpaCyFootnote12和Tint(Palmero Aprosio和Moretti,2018)。这种选择的动机是,它们为意大利语提供了最好的支持,不需要进一步的配置或开发步骤。此外,这两个管道都可以轻松地执行实体识别,这是基于命名实体构建特征的核心组件。为了识别依赖领域的实体(健康、管理和省略),我们利用领域专家建立的特定地名录。更详细地说,卫生和行政公报由分别识别医学和行政术语的关键词组成,而省略公报是识别文本中遗漏的语言表达的列表。下一步涉及提取用于分类的特征。在该步骤中,使用CoNLL格式的NLP管道的输出来提取对训练分类器有用的特征。我们利用了两种特征:经典的单词袋(BoW)和基于NER输出的其他特征。我们相信,实体的出现可以帮助分类器检测不符合要求的文档。特征提取步骤的详细说明见第4.1节。提取的特征用于训练分类器,然后用于预测新文档的类别。INTREPID框架可以很容易地进行调整,以支持不同的NLP管道和涉及PA中文本分类的几个任务。

考虑到语料库的小规模和所涉及的特征的数量,在所提出的框架的当前实现中,我们提供了对三个基本分类器的支持:线性支持向量机(Joachims,1998)、随机森林(Breiman,2001)和XGBoost(Chen&Guestrin,2016)。选择这些分类算法是因为各种研究证明它们通常优于几种竞争对手的分类器(Bansal&Kaur,2018;Ghosh等人,2021)。

为了构建最佳分类器并衡量每个特征组的贡献,我们进行了一次评估,其中利用了特征组选择步骤。特别是,我们构建了所有可能的特征组合,并通过使用手动注释的语料库来测试每一个。对于每个组合,我们还选择最佳参数。有关评估的详细信息,请参见第5节。

4.1特征提取

对于特征提取阶段,我们同时考虑基于BoW的特征和基于NER的特征。

4.1.1基于工程量清单的特征

BoW特征模型(Joachims,1998)是NLP中常用的特征生成基本策略。为了表示BoW模型中的每个文本文档,我们首先将文档转换为“单词袋”。然后,我们通过计算词汇表中某个术语出现在文档中的次数来计算BoW词汇表的频率特征。

在所提出的框架中,BoW词汇表中填充了在语料库中至少出现一次的独特单词。我们使用引理化将词汇转换为其基本形式,同时考虑词性上下文(例如,在图1a所示的意大利语文本中,“dichiarato”的基本形式是“dichierare”,而在图1b所示的英语翻译中,“declared”的基本形式是“declare”)。此外,我们使用小写单词来克服大写问题(例如,专有名称“Paolo”小写为“Paolo”)。停止语(即冠词、介词、代词和连词)被删除。

例如,图1a中意大利文本的BoW模型包括以下单词:

|

paolo |

|

rossi |

|

copenaghen |

|

roma |

|

xxxxxx |

|

sclerosi |

|

multipla |

|

roma |

|

... |

BoW特征paolo出现一次,而BoW特征roma在图1a中的意大利语文本中出现两次

4.1.2基于NER的特征

我们考虑了三组基于净入学率的特征。

第1组:命名实体袋(BoNE)

BoNE特征模型扩展了BoW模型,以便生成基于NER的特征。为了表示每个文本文档,我们首先使用NER工具识别文本语料库中的命名实体,将其转换为“命名实体袋”。然后,我们通过计算命名实体类别在文档中出现的次数,从命名实体类别(管理、健康、位置、遗漏、组织和个人)中计算频率特征。

例如,让我们考虑图1a中意大利文本的BoNE模型。它由以下命名实体组成:

|

PERSON |

paolo rossi |

|

LOCATION |

copenaghen |

|

LOCATION |

roma |

|

OMISSIS |

xxxxxxx |

|

HEALTH |

sclerosi multipla |

|

OMISSIS |

xxxxxxx |

|

HEALTH |

fisioterapia |

|

ORGANIZATION |

ragioneria |

|

LOCATION |

roma |

|

PERSON |

maria verde |

BoNE特征是通过计算先前BoNE模型中每个命名实体类别的频率来生成的。在该示例中,我们确定ADMINISTRATION(管理)未出现,HEALTH(健康)出现两次,LOCATION(位置)出现三次,OMISIS(省略)出现两遍,ORGANIZATON(组织)出现一次,PERSON(个人)显示两次。请注意,在所提出的框架的当前版本中,BoNE模型允许我们从每个文档中提取六个特征,每个命名实体类别一个特征。

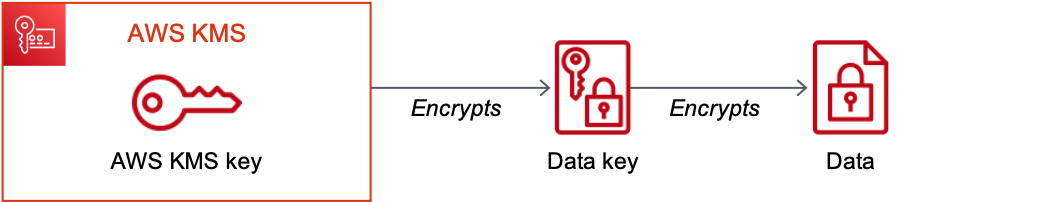

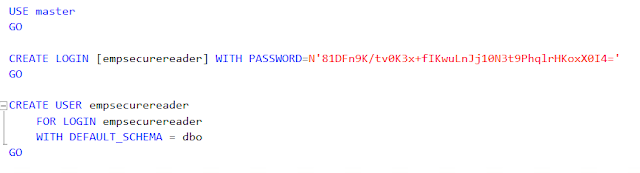

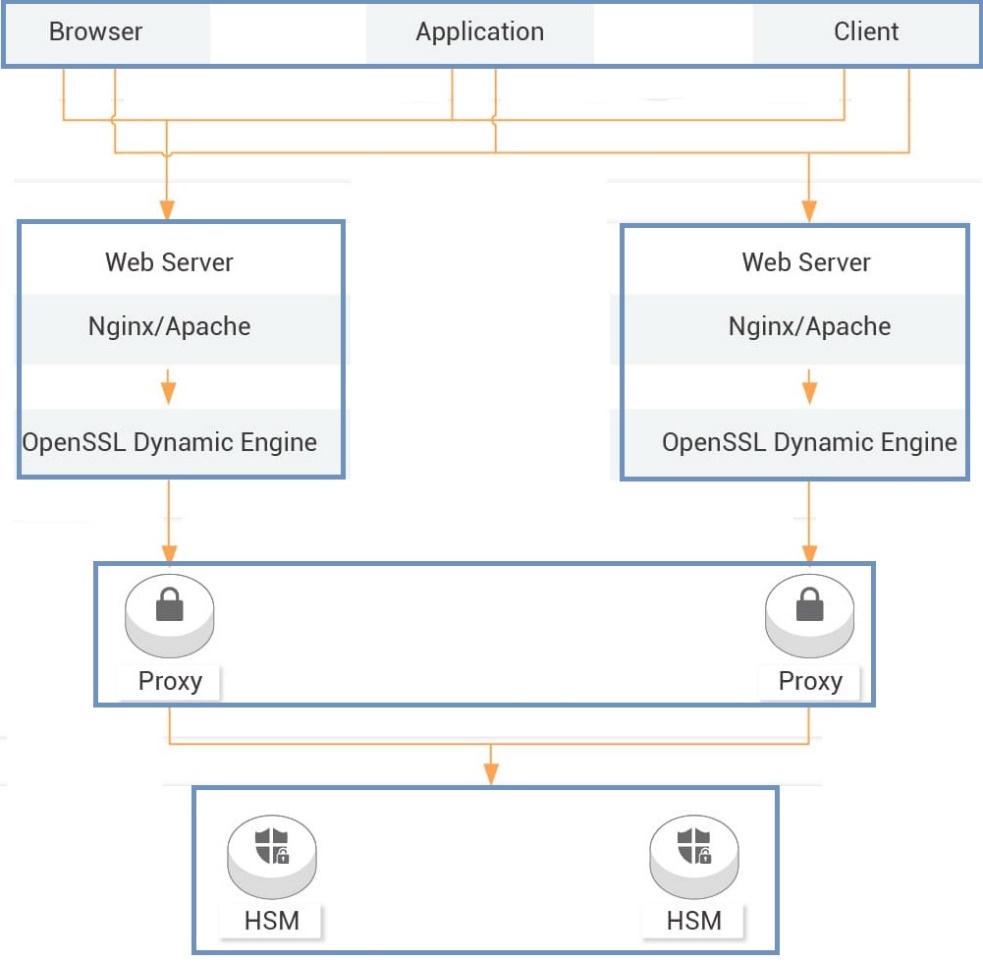

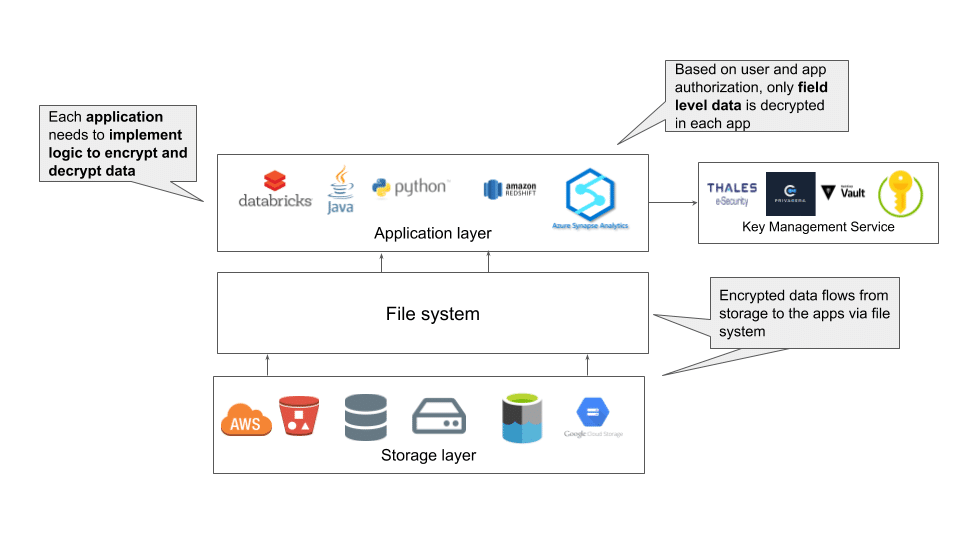

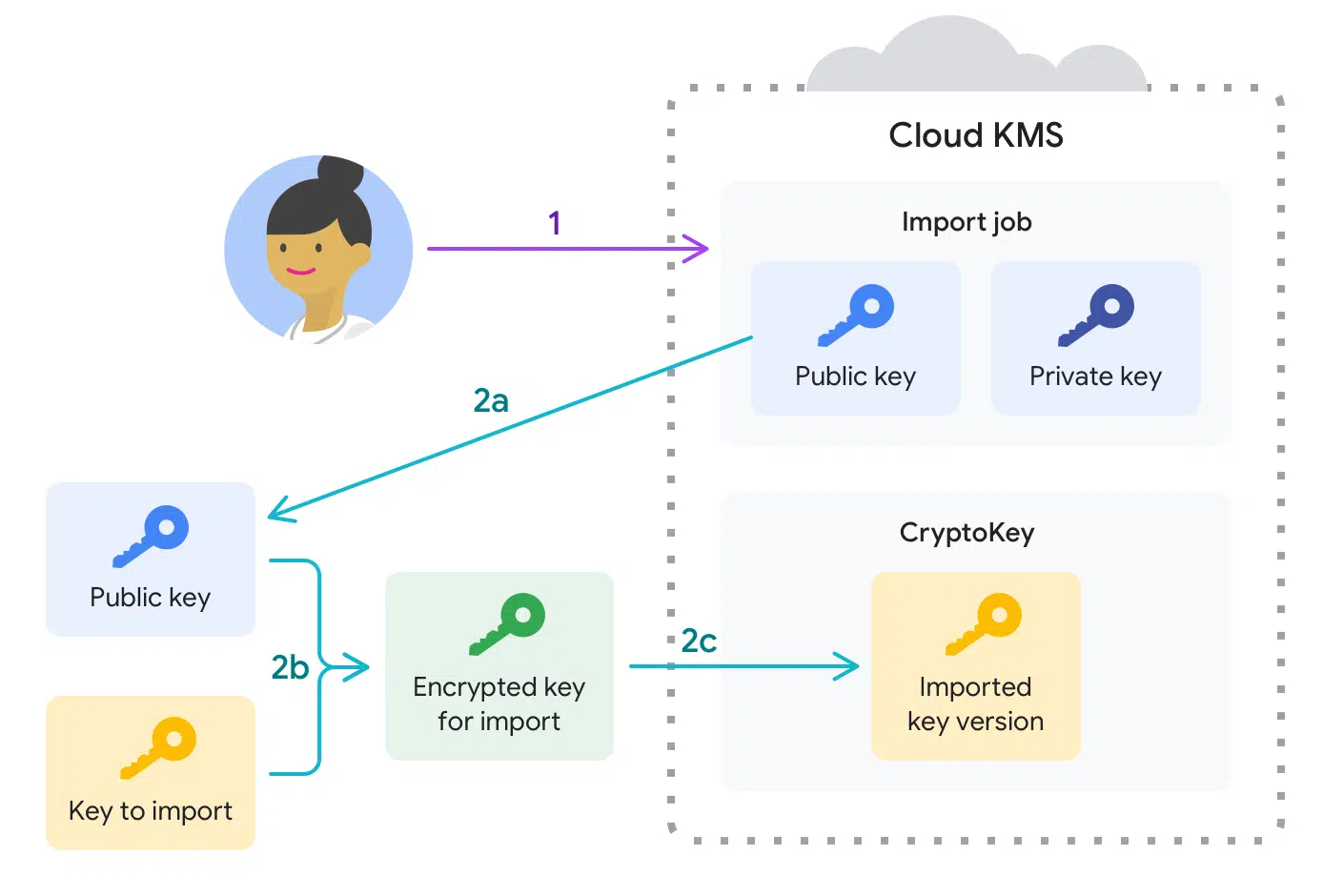

第2组:命名实体袋双克(BoNNEG)

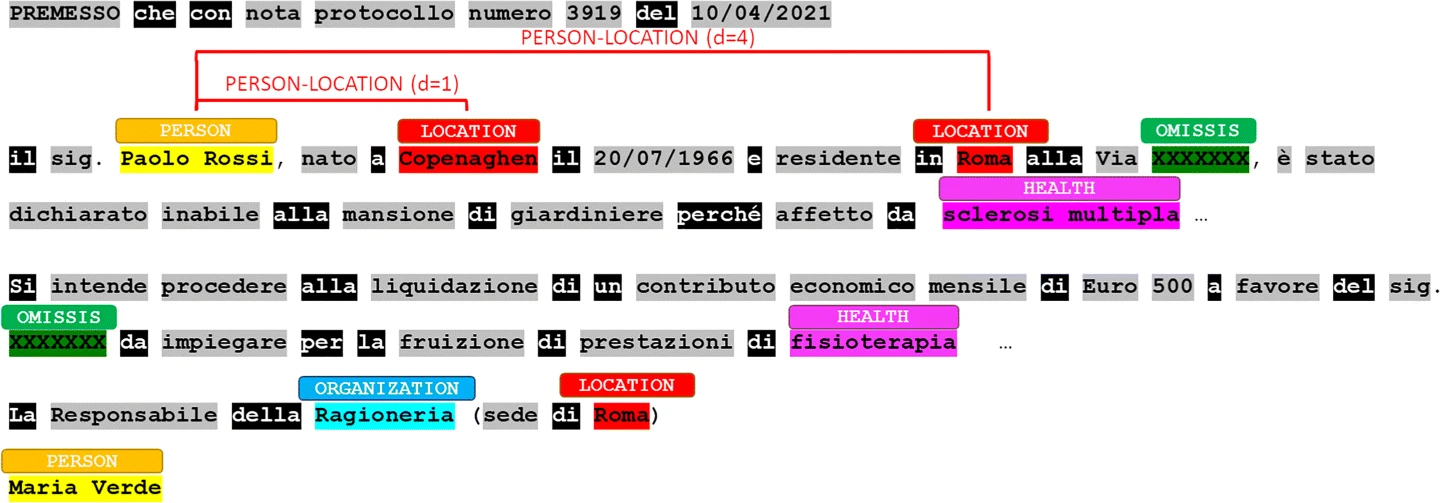

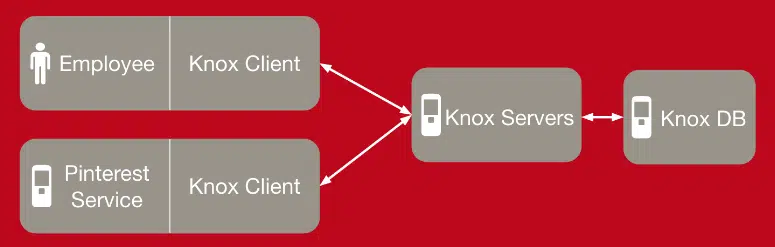

BoNNEG模型基于将每个文档表示为一袋相邻命名实体(即出现在同一上下文中的相邻实体)的概念。为了表示BoNNEG模型中的每个文本文档,我们首先将文档转换为“一袋命名为实体的邻居”。然后,我们从命名的实体直方图中计算频率特征。让我们考虑命名实体双图X−Y,其中X和Y是NER识别的命名实体类别。当且仅当NER在文本中识别出一个以X命名的实体X和一个以Y命名的实体Y,使得X和Y之间的距离最多为maxd时,双格X−Y才会出现在文档中。该距离通过忽略停止词来计算。在本案例研究中,根据PA文档中相关实体之间预期距离的一些领域知识,将maxd设置为5。

例如,让我们考虑图1a中报告的文件,该文本的BoNNEG模型包括以下邻居命名实体图:

|

PERSON-LOCATION |

paolo rossi-copenhaghen |

d = 1 |

|

PERSON-LOCATION |

paolo rossi-roma |

d = 4 |

|

LOCATION-LOCATION |

copenhaghen-roma |

d = 2 |

|

LOCATION-OMISSIS |

copenhaghen-xxxxxxx |

d = 4 |

|

LOCATION-OMISSIS |

roma-xxxxxxx |

d = 1 |

|

OMISSIS-HEALTH |

xxxxxxx-fisioterapia |

d = 3 |

|

OMISSIS-ORGANIZATION |

xxxxxxx-ragioneria |

d = 5 |

|

HEALTH-ORGANIZATION |

fisioterapia-ragioneria |

d = 1 |

|

HEALTH-LOCATION |

fisioterapia-roma |

d = 3 |

|

HEALTH-PERSON |

fisioterapia-maria verde |

d = 4 |

|

ORGANIZATION-LOCATION |

ragioneria-roma |

d = 1 |

|

ORGANIZATION-PERSON |

ragioneria-maria verde |

d = 2 |

|

LOCATION-PERSON |

roma-maria verde |

d = 0 |

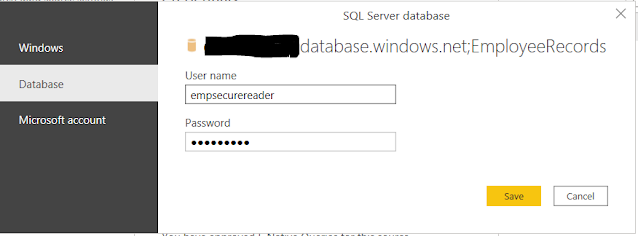

BoNNEG特征是通过计算先前BoNNEG模型中每个命名实体双图的频率来生成的。例如,我们确定,由于名为LOCATION的实体“Copenhaghen”与名为PERSON的实体“Paolo Rossi”相距1个标记,以及名为LOCATION的实体“Roma”与“Paolo-Rosi”相距4个非停止词标记,因此双格PERSON-LOCATION在文本中出现两次(如图3所示)。请注意,BoNNEG模型允许我们从每个文档中提取三十六个特征,每两克命名实体类别一个特征。

Fig. 3

From: An AI framework to support decisions on GDPR compliance

BoNNEG feature PERSON-LOCATION. Stop-words are highlighted in black

第3组:每个命名实体的单词袋(BoWNE)

BoWNE模型从每个文档中提取六个特征,即每个命名实体类别一个特征。为了表示BoWNE模型中的每个文档,我们结合了单词信息和命名实体分类。最后,对于每个命名的实体类别,我们计算在所考虑的类别中命名的不同单词标记的数量,这些标记在文本中至少出现两次。

例如,图1a中报告的文件的BoWNE模型包括以下用命名实体标记的单词袋:

|

paolo rossi/PERSON |

|

copenaghen/LOCATION |

|

roma/LOCATION |

|

xxxxxxx/OMISSIS |

|

sclerosi multipla/HEALTH |

|

xxxxxxx/OMISSIS |

|

fisioterapia/HEALTH |

|

ragioneria/ORGANIZATION |

|

roma/LOCATION |

|

maria verde/PERSON |

BoWNE特征是通过计算每个命名实体类别的重复单词而生成的。因此,在所考虑的示例中,我们确定LOCATION只命名一个在文本中至少出现两次的单词(roma),而ADMINISTRATION、HEALTH、OMISIS、ORGANIZATON和PERSON不命名任何在文本中出现至少两次的词。因此,与LOCATION和OMISIS相关联的BoWNE特征等于1,而分别与ADMINISTRATION、HEALTH、ORGANIZATON和PERSON相关联的BoWNE特征设置为零。

4.2实施细节

该框架是用Python和Java实现的。PDF提取和文本清理是用Java开发的,使用Apache TikaFootnote13库从PDF中提取文本。文本处理模块允许为NLP集成不同的管道。特别是,我们集成了SpaCyFootnote14(Python)和Tint(Palmero Aprosio和Moretti,2018)(Java)。SpaCy提出的模型是在WikiNER语料库上训练的(Nothman et al.,2013),而Tint则利用了意大利内容注释库(I-CAB)(Magnini et al.,2006)。标记化、停止字去除和引理化分别由每个NLP管道执行。

文本处理提供由负责构建BoW和NER特征的特征提取模块处理的CoNLL格式的输出,如第4.1节所述。功能是分类模块的输入,该模块与评估组件一起使用scikit学习工具在Python中开发。对于分类,我们采用了:线性支持向量机(SVM)、随机森林(RF)和XGBoost分类器。这些分类器的参数是通过用k倍(k=5)执行网格搜索来选择的。表3中报告了网格搜索过程中使用的参数和一组值。

Table 3 Parameters and the set of values used during the grid-search

From: An AI framework to support decisions on GDPR compliance

|

Classifier |

Parameters |

|---|---|

|

SVM |

C = {1, 2, 3, 4, 5, 6, 7, 8, 9, 10} |

|

RF |

number of estimators = {100, 200, 400, 600, 800} |

|

XGBoost |

learning rate = {0.1, 0.2, 0.3} |

|

max depth = {3, 6, 9} |

|

|

number of estimators = {100, 200, 400} |

- 3 次浏览

【GDPR】支持GDPR合规决策的人工智能框架:第一部分

QQ群

视频号

微信

微信公众号

知识星球

摘要

意大利公共管理局(PA)依靠昂贵的手动分析来确保公共文件和个人数据的GDPR合规性。尽管人工智能的最新进展使许多法律领域受益,但公共文件数据保护工作流程的自动化仍然只受到轻微影响。这项工作的主要目的是设计一个可以有效采用的框架,以检查用意大利语编写的PA文件是否符合GDPR要求。我们跨学科研究的主要成果是INTREPID(公共广告文件的gdpR合规性的人工智能),这是一个基于人工智能的框架,可以帮助意大利PA确保公共文件的gdpR合规性。INTREPID是通过将一些用于意大利语处理的语言资源(即SpaCy和Tint)调整为GDPR智能来实现的。此外,我们为文本分类方法奠定了基础,以识别意大利PA发布的公开文件,这些文件进行了数据泄露。我们在意大利PA在线发布的公共文件文本语料库上展示了该框架的有效性。我们还进行了注释者间研究,并分析了所提出方法的注释预测与领域专家的注释的一致性。最后,我们评估了所提出的文本分类模型在检测安全漏洞方面的准确性。

1简介

2018年,欧盟推出了《通用数据保护条例2016/679》(GDPR)脚注1,以更新和统一欧盟各国的数据保护条例,使每个成员国不再需要制定自己的数据保护法律,并且整个欧盟的法律保持一致(Hoofnagle et al.,2019)。从那一刻起,《通用数据保护条例》代表了规范公司如何保护欧盟公民的个人数据,即与已识别或可识别的欧盟在世人员有关的任何数据,无论其所在地如何,向欧盟公民销售商品或服务。如今,《通用数据保护条例》共有11章99条,规定了一套基本的隐私和数据保护标准,以更好地保护欧盟公民个人数据的处理和移动。GDPR定义的一些标准包括:要求数据处理主体同意,匿名收集数据以保护隐私,提供数据泄露通知,安全处理跨境数据传输,以及要求某些公司任命一名数据保护官员来监督GDPR的合规性(Savic&Veinovic,2018)。此外,GDPR鼓励合规,允许每个欧盟成员国的数据保护局(DPA)——监督GDPR应用程序的独立公共机构——对违规者处以严厉处罚。例如,不遵守某些GDPR标准的组织可能会被处以高达全球年营业额2%或4%的罚款,或1000万欧元或2000万欧元,以较大者为准(Savic&Veinovic,2018)。

此外,公共行政部门(PA)在处理与欧盟公民有关的个人数据时,必须尊重GDPR的关键原则,保证公平合法的处理、目的限制、数据最小化和数据保留(Blume,2016;Ricci,2018)。特别是,PA需要任命一名数据保护官(DPO),确保实施适当的技术和组织措施来保护个人数据。当个人数据被意外或非法披露给未经授权的接收者,或暂时无法获得或更改时,必须立即通知DPA,最迟在意识到违规行为后72小时内通知。巴勒斯坦权力机构可能还需要将违规行为告知个人。

如果PA中存在违反GDPR的情况,则DPA可以采取一系列行动。如果可能存在侵权行为,则可能会发出警告。在侵权的情况下,可能包括谴责或暂时或最终禁止处理。在一些国家,如意大利,Footnote2公共机构也可能受到行政罚款(Mc Cullagh et al.,2019)。例如,2021年7月20日,意大利国防部以非法披露患者健康数据为由,对特伦托卫生局处以15万欧元的罚款。脚注3另一方面,如果公共文件违反了《通用数据保护条例》,个人也可以要求赔偿,因为他们遭受了物质损害(如经济损失)或非物质损害(例如声誉损失或心理困扰)。

尽管文件管理和工作流程自动化技术正以前所未有的速度发展,但PA仍然将GDPR合规性主要委托给操作人员,他们可能会放慢流程,并且缺乏足够的监管教育(Di Nicola et al.,2016)。另一方面,识别和报告安全违规行为的效率是与欧盟愿景相一致的一项要求,即使巴勒斯坦权力机构开放、高效、包容、无边界和用户友好。在这种情况下,人工智能(AI)技术可以通过为公共服务提供新的数字环境(也称为数据保护)发挥关键作用。根据这一直觉,Kingston(Kingston,2017)最近推动了对人工智能技术的调查,用于不同的GDPR相关任务,例如:遵循合规检查表和行为准则,支持风险评估,遵守有关执行自动分析的技术的法规,以及遵守关于识别和报告违反安全规定的新规定。GDPR引入的数据保护问题也对文档处理系统产生了影响。特别是,我们关注GDPR对发布可能披露个人信息的非结构化(文本)文件的影响。在这种情况下,自然语言处理(NLP)等人工智能技术可以帮助自动检测文本文档中可能构成数据泄露的部分。NLP是人工智能的一个子区域,处理自然人类语言,无论是文本还是语音。谷歌的搜索建议或拼写检查器就是这些技术的常见例子。如今,NLP主要用于律师可以使用的几种智能工具。例如,NLP在法律中最受欢迎和最有用的应用之一是在法律研究中:NLP支持的法律搜索引擎可以搜索概念,而不仅仅是特定的关键词,帮助律师更快地找到他们需要的东西。识别文档中的文本模式有助于检测可能包含必须保护的个人信息的相关文本片段。在这种情况下,机器学习技术,如文本分类,也被用来建立模型,通过从以前的数据泄露例子中学习来预测个人数据是否在文档中被披露。

本文接受了这一挑战,并研究了人工智能技术如何真正帮助PA的数据保护工作流程自动化(或半自动化),以降低公共文件安全漏洞的风险。一项涉及意大利公共行政机构的案例研究对此进行了调查,该机构拥有6000万人口、8000个市镇和22000个地方行政机构,积极支持公共行政效率的数字化转型(Datta,2020)。这项工作的主要贡献是:

- 根据GDPR标准,我们关注的是检测与公共文件中非法披露健康信息有关的安全漏洞问题,这是行政罚款的主要原因之一。具体而言,我们将该问题视为二元分类任务,并将调查领域简化为意大利公共行政部门的文件。我们调查的主要结果是一个人工智能框架——INTREPID(公共广告文件的gdpR合规性的第三方智能)——旨在处理意大利PA制作的公共文件,并将其归类为符合或不符合gdpR标准。

- 鉴于缺乏公共文件GDPR合规性分析的基准,以及建立适当培训集的必要性,我们收集了意大利PA各城市在线发布的公共文件语料库。该语料库既包含45个符合GDPR的文件,可以正确保护个人数据,也包含45个非法披露健康信息的非GDPR文件。语料库中的文档由两位专家进行注释,以识别第3节所述的命名实体。从这些注释开始,我们开发了一个用于匿名化文档的自动管道,这些文档最终用于评估所提出的框架的性能。此外,我们还重点研究了从意大利语文本中提取信息的任务(Attardi et al.,2015;De Felice et al.,2018)。因此,我们求助于为意大利语处理开发的特定语言资源,但将其调整为GDPR情报。尽管这一步骤依赖于语言,但它可以毫不费力地推广到其他语言。收集的用意大利语编写的匿名PA文件语料库对于对INTREPID框架进行实验分析至关重要,该分析证明了该框架的有效性。

- 我们讨论了人工智能模型中通常出现的关键方面,即特征提取和分类。尽管已经为这两项任务提出了各种方法,但迄今为止,还没有发表过与它们在用意大利语编写的PA文件中的数据保护的具体应用有关的相关文献。在这方面,我们研究了如何执行信息提取步骤,该步骤旨在定位意大利文本中的命名实体,并将其分类为预定义的类别,如人名、组织、地点、健康状况、管理部门和“遗漏”的表达。此外,我们还提供了如何在单词袋特征和基于命名实体的特征上建立文本分类的见解。

本文的其余部分组织如下。第2节概述了促使对人工智能进行调查以确保意大利PA中的数据保护的工作,以及人工智能技术在文本分类问题中的背景。第3节描述了我们为本研究收集的用意大利语编写的PA文件的语料库,而第4节介绍了我们提出的验证意大利PA文件符合GDPR的框架。实验评估方法和结果见第5节。第6节说明了该提案的好处以及如何在未来的研究中加以加强。最后,第7节对论文进行了总结。

- 18 次浏览

【GDPR】支持GDPR合规决策的人工智能框架:第三部分

QQ群

视频号

微信

微信公众号

知识星球

3语料库准备

我们准备了一个由90份文本公共文件组成的意大利语料库,这些文件发布在一些意大利市政当局(74份文件)或公立医院(16份文件)的网站上。收集的文件是关于与工作有关的疾病(30份文件)、福利金(30份)和卫生财政支持(30份报告)的审议或决定。这些文件由巴勒斯坦权力机构根据意大利法律第33/2013号法令发布。对语料库进行的GDPR风险评估显示,在90份文件中,有45份发现了GDPR数据泄露。

这些文件的收集是根据第33/2013号法令进行的,该法令第3条规定,所有可供公民查阅的文件、信息和数据,包括根据现行立法必须公布的文件、资料和数据,都是公开的,任何人都有权了解、免费使用以及使用和重复使用。

该语料库由两名独立的注释者、经验丰富的GDPR律师进行注释,他们仔细阅读文本,定位目标实体,在注释平台Footnote6上突出显示它们,并从预先确定的列表中选择类别:管理、健康、地点、遗漏、组织和人员。除了标准类别(个人、地点、组织)外,我们还引入了一些特定领域的类别,以识别公共管理中的角色和疾病名称,这可能与识别GDPR不合规文件有关。特定领域的类别是由注释者提出的。在阅读了语料库中的所有文档后,他们假设了潜在相关实体的类别。一个带注释的虚构文本的例子如图1所示。

为了评估注释过程的质量,我们决定分析注释器之间匹配的注释数量。考虑到部分匹配的不同大小来计算匹配。部分匹配的大小是具有相同类别的两个重叠注释之间不同的字符数。取两个注释的开头和结尾,计算它们之间重叠的大小;在完全匹配(0)的情况下,两个注释的开头和结尾相等。

此外,我们还检查了注释者之间的相互一致性水平。尽管Cohen的Cappa(Cohen,1960)是许多分类任务的标准注释可靠性度量,但它并没有被证明是令牌级注释任务的相关度量,如NER(Grouin et al.,2011;Hripcsak和Rothschild,2005)。因此,正如Brandsen等人所建议的那样。(2020),我们为此使用了F分数——一种最初为二元分类制定的测试准确性的衡量标准。在下文中,我们提供了适用措施的定义,即:

F=2精度×召回精度+召回。

特别是,精度是真阳性结果的数量除以所有阳性结果的数字,包括未正确识别的结果。召回是指真正阳性结果的数量除以本应确定为阳性的所有样本的数量。公式中:精度=TPTP+FP

,召回=TPTP+FN

,其中TP表示真阳性结果的数量,FP表示假阳性结果的数目,FN表示假阴性结果的数目。在每次比较中,一个注释器的注释被视为黄金标准,而另一个注释者的注释则被视为评估标准。

表1报告了注释器之间匹配的注释的数量(第2列)和通过改变部分匹配的大小(第1列)测量的F分数(第3列)。正如预期的那样,部分匹配的大小越大,注释器之间匹配的注释数量就越高。但是,注释器之间匹配的注释的数量达到了部分匹配集的大小等于5的肘值。此外,我们注意到,在完全匹配的情况下,我们获得了大于0.79的高F分数。这显示了注释的良好质量。

Table 1 The number of annotations that match between the annotators and the computed F score

From: An AI framework to support decisions on GDPR compliance

|

partial match size |

#matches |

F score |

|---|---|---|

|

0 |

3,296 |

0.7981 |

|

3 |

3,707 |

0.8976 |

|

5 |

3,886 |

0.8978 |

|

∞∞ |

3,985 |

0.9649 |

对于语料库的准备,第三个注释者,也是领域专家,解决了两个注释者不同意的情况(两个注释器为同一实体选择了不同的标签,这也包括两个注释中的一个遗漏注释的情况)。关于最终数据集的统计数据如表2所示。该表报告了每个类别的文件数量、GDPR数据泄露数量、NER注释数量和注释实体数量。最常见的类别是:行政、组织、健康和个人。

Table 2 Corpus statistics

From: An AI framework to support decisions on GDPR compliance

|

#documents |

90 |

|---|---|

|

#GDPR data breach |

45 |

|

#NER annotations |

4,188 |

|

#AMM |

2,094 |

|

#ORG |

983 |

|

#MED |

527 |

|

#PER |

400 |

|

#OM |

104 |

|

#LOC |

80 |

考虑到《通用数据保护条例》第4条将个人数据定义为足以识别个人身份的任何数据,以及《通用数据管理条例》第2条声明,当数据匿名时,数据不再是个人数据,个人不再可识别,我们执行了一个匿名化过程,用人工标识符替换任何已识别或可识别的信息。请注意,《通用数据保护条例》第26条将匿名信息定义为与已识别或可识别的自然人无关的信息,或与以数据主体不可识别或不再可识别的方式匿名提供的个人数据无关的信息。GDPR不适用于匿名信息。为了实现匿名化目标,我们采用了一个包括以下步骤的管道:

- 每个人的名字ni都被另一个名字nr取代,该名字nr是从最常见的意大利姓氏和名字列表中随机抽取的。在同一份文件中,名称ni的出现总是被相同的nr取代。

- 每个个人身份证号码或意大利财政代码分别被随机数字序列或随机财政代码所取代。

- 在城市和地区列表中搜索每个位置实体,然后将其随机替换为另一个城市或地区。替代名单只包含居民超过10000人的城市,不包括不常见的城市名称。

- 每个法律引用Footnote7都被一个占位符LEX_u取代。此外,在这种情况下,对于每个ai,整个语料库中的替换总是相同的。

最后,所有文件都进行了手动检查。这个匿名语料库旨在评估所提出的INTREPID框架的性能,而原始语料库被丢弃。

- 2 次浏览

【IAM】隐私和IAM:您需要了解的内容

QQ群

视频号

微信

微信公众号

知识星球

从信用机构违规、信用卡被盗,到GDPR和社交媒体数据,隐私最近一直是新闻热点,这无疑是每个CEO心中的问题。Gartner的一项调查¹发现,对“快速加速的隐私法规”的担忧已成为高管面临的首要风险。

尽管大多数客户来到Integral Partners寻求围绕身份管理、特权访问和治理的解决方案,但网络安全是一个广泛且相互关联的领域。我们的许多客户也在处理隐私问题,他们想知道IAM和隐私是如何重叠的。

我们喜欢帮助我们的客户看到周围的角落,所以我们想分享我们对隐私话题的看法。我们希望这些考虑将帮助您预测和规划未来的趋势、事件、法规和战略。

客户与员工隐私

当涉及到身份和访问管理(IAM)时,我们基本上看到了两种隐私:客户隐私和员工隐私。它们有何不同?从组织的角度来看,客户是为您的服务付费的人,而员工是您为其服务付费的人员。

许多组织目前对待客户和员工数据都是一样的:他们也将针对员工身份制定的规则和规定应用于客户。然而,这些数据集非常不同,它们需要不同的工具来管理它们的控制。例如,大多数IAM系统通常不管理客户数据生命周期;他们管理管理这些客户的员工,以及可以访问这些客户数据的员工。例如,在一家零售公司,IAM系统将管理能够访问客户奖励计划中数据的员工。在一家将患者视为客户的医疗保健公司,IAM解决方案将管理可能访问患者数据的员工。

客户隐私是最重要的

在许多公司中,客户数据被视为属于与客户交互并管理客户的销售或营销业务组。(这与员工数据形成对比,员工数据通常被视为IT的权限。)客户数据经常被输入到商业智能、营销数据和其他应用程序中,这使其对公司非常有用,但保护其使用的过程变得复杂。因此,许多组织的IT团队尚未承担起保护客户数据的责任和风险。但由于围绕如何处理客户数据引入了新的规则和期望,这一点正在发生变化。

客户隐私是当今许多高管的头等大事,因为侵犯客户隐私的行为充斥着头条新闻。这些漏洞从黑客攻击和安全漏洞到第三方疏忽和内部泄露。这样的违规行为已经司空见惯,给公司带来了数十亿美元的损失,有时还会让首席信息官或首席执行官失去工作。许多高管甚至不知道他们的客户身份保存在哪里,也不知道谁可以访问客户数据,但最终他们要对其安全负责。

GDPR对客户隐私的影响

2018年在欧盟生效的《通用数据保护条例》规定了组织如何收集、管理和保护公民个人数据的规则。例如,数据收集必须公开,存储的数据必须匿名,数据使用必须经过个人的知情同意。法律要求处理用户数据的组织指定一名负责GDPR合规的“数据保护官员”,违反GDPR可能会受到严重的经济处罚。GDPR还为公民提供“被遗忘权”,个人可以要求从公司记录中删除某些类型的信息。

尽管GDPR是欧盟法律,但它适用于任何在欧盟内部“处理”个人数据的跨国组织。许多美国组织已经在遵守GDPR;事实上,任何一家网站对欧洲游客开放的公司都已经修改了服务条款。此外,许多公司现在认为,类似的法规很快就会在美国出台。每当有公司背叛客户信任或滥用用户数据的情况发生时,要求美国实施类似GDPR的要求的呼声就会增加。

许多公司都在努力遵守GDPR,因为“忘记”用户数据集所需的控制措施尚不存在,创建这些数据集所必需的方法将复杂且成本高昂。与此同时,各公司正在努力找出如何在保护客户数据的同时保持良好的声誉,同时在接受审计时不会受到政府机构的惩罚。美国公司担心GDPR会朝着这个方向发展,一些公司正在抓紧准备。

员工隐私

尽管员工隐私通常被视为比客户隐私更不重要的问题,但它仍然是高管关注的焦点。关于如何处理客户数据的观点正在改变,这也影响了关于如何管理员工数据的共识。

工人数据的隐私通常是安全和管理协议的领域。当员工接受公司的职位时,他们与雇主签订合同,并承认需要收集和存储一定数量的私人数据。技术解决方案已经发展起来,可以帮助公司保护这些员工数据,确保其不受外部侵犯,并且只能由公司内部的合适人员在适当的时间访问。这是IAM的域。

工人们传统上认为,与消费者数据相比,他们无权规定如何使用员工数据。当涉及到员工隐私时,没有“被遗忘权”,事实上,为了税务和法律目的,许多组织都必须保留员工数据,即使员工已经离开公司。然而,许多员工对雇主人力资源数据库中的身份越来越有归属感。这可能是日益增长的消费者隐私权运动的影响,但工作场所的人口统计也可能对此负责。虽然老一辈人接受公司会保留他们的信息,但千禧一代人并不一定会做出这样的假设,尽管他们在个人生活中提供了大量信息。

随着雇主以新的方式利用员工的数据,例如,将个人健身追踪器连接到公司激励计划,使用个人指纹作为访问机制,或在公司发行的笔记本电脑上安装监控软件,有关适当数据管理的问题只会升级。

拐角处的变化

有多少客户真正阅读了他们光顾的公司的服务条款?有多少公司对客户的数据及其使用和存储方式透明?到目前为止,对遭受隐私侵犯的公司几乎没有什么影响,因为许多消费者似乎觉得,剥夺隐私是他们为获取技术所付出的代价,其好处大于代价。

然而,随着客户和公司对隐私问题的认识和教育越来越深,头条新闻可能会产生法律后果。Gartner预测,“到2020年,个人数据的备份和归档将成为70%组织面临的最大隐私风险领域,而2018年为10%”。

解决隐私问题不可能很快或很容易。一些公司会倡导客户和员工隐私,有些公司则不会。人们将越来越多地要求隐私,而公司则努力满足这一要求。公司将认识到,他们需要明确数据的所有权,确保数据得到集中管理,并以一致、安全的方式实施控制、法规和工作流程。他们会明白,员工隐私和客户隐私之间的差异可能需要不同的解决方案和专业知识。

隐私考虑建议

以下是从何处开始思考组织内部隐私问题的一些想法。

- 与执行领导层接触,以获得有关隐私的支持和赞助,并与执行利益相关者定期举行会议,以在工作进展过程中提供指导和决策。

- 考虑您的客户数据位于何处,以及谁拥有这些数据。市场营销部或销售部是您客户数据的保管人,还是与其他部门合作?哪些员工或第三方可以访问它?

- 确定现在和将来适用于客户数据的法规或控制措施。例如,如果你是一家医疗保健公司,你需要考虑的不仅仅是HIPAA,GDPR可能很快就会出现在你的后视镜中。

- 确定制定了哪些隐私政策。客户数据的隐私政策应与内部用户数据隐私政策不同,因为每个政策的法规和期望都是独一无二的。审查现有政策,填补任何缺失政策的空白。确保适当级别的权限在涉及风险和安全的政策设计中有发言权。

- 重新评估。通过审查这些法规和控制措施,您发现了哪些您不知道的,需要知道的?您的客户数据的存储和访问方式需要做哪些改变?

- 确保您对所有员工数据拥有集中的IAM控制系统,这不仅意味着员工,还意味着承包商、合作伙伴和供应商。自动化、审计合规性和定期政策审查至关重要;更好的是为您的组织计划如何应对即将到来的监管变化制定路线图和战略。

找一个能为制定战略提供指导的人。例如,合规人员往往非常关注当前,而公司需要考虑近期和长期的未来。客户现在要求什么,一年后他们想要什么?如果公司能够预见这些需求和担忧并做好准备,他们就能以更低的成本更快地做出反应。

- 16 次浏览

【同态加密】通过同态加密实现可搜索的加密:综合分析

QQ群

视频号

微信

微信公众号

知识星球

PORTIC—Porto Research, Technology and Innovation Center, Polytechnic Institute of Porto (IPP), 4200-374 Porto, Portugal

Author to whom correspondence should be addressed.

Mathematics 2023, 11(13), 2948; https://doi.org/10.3390/math11132948

Received: 10 June 2023 / Revised: 25 June 2023 / Accepted: 27 June 2023 / Published: 1 July 2023

(This article belongs to the Section Mathematics and Computer Science)

摘要

云基础设施的广泛采用彻底改变了数据存储和访问。然而,它也引发了对敏感数据隐私的担忧。为了解决这些问题,加密技术已被广泛使用。然而,传统的加密方案限制了加密数据的有效搜索和检索。为了应对这一挑战,出现了创新的方法,例如在可搜索加密(SE)方案中使用同态加密(HE)。本文全面分析了基于HE的隐私保护技术的进展,重点介绍了它们在SE中的应用。这项工作的主要贡献包括识别和分类现有的利用HE的SE方案,全面分析了SE中使用的HE类型,研究HE如何塑造搜索过程结构并实现额外功能,并为基于HE的SE的未来研究确定有希望的方向。研究结果表明,HE在SE方案中的使用越来越多,尤其是部分同态加密。这类HE方案的流行,尤其是Paillier的密码系统,可以归因于其简单性、已证明的安全性以及在开源库中的广泛可用性。该分析还强调了使用HE的基于索引的SE方案的普遍性,对排名搜索和多关键字查询的支持,以及在可验证性以及授权和撤销用户的能力等功能方面进一步探索的必要性。未来的研究方向包括探索与HE一起使用其他加密方案,解决模糊关键字搜索等功能中的遗漏,以及利用全同态加密方案的最新进展。

Keywords:

searchable encryption; homomorphic encryption; secure search; data privacy; keyword searchMSC:94A60; 68P25

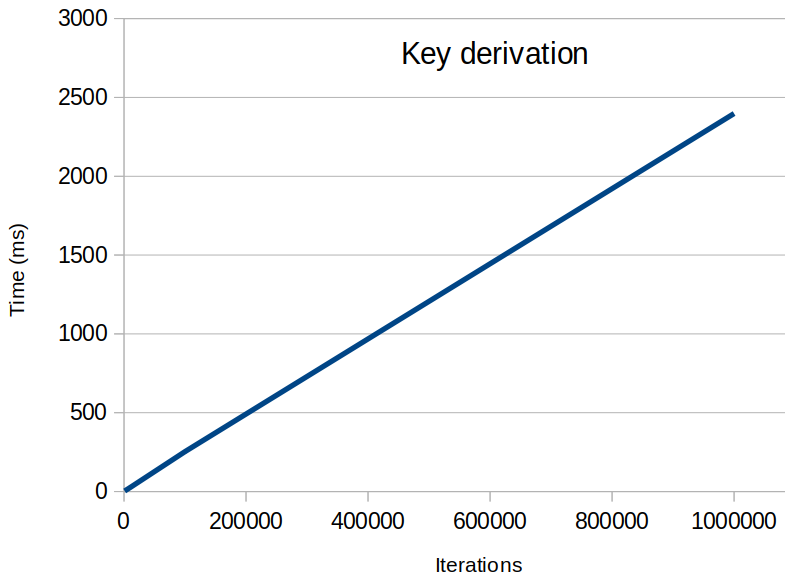

1.简介

云基础设施的快速增长和广泛采用彻底改变了我们存储和访问信息的方式。从Dropbox和Google Drive等个人数据备份和文件共享服务,到企业级数据管理和可扩展的基础设施解决方案,云存储对我们的日常生活产生了深远影响,尤其是在医疗[1,2]和教育[3,4]等领域。根据Netwrix发表的一份报告[5],80%的组织将敏感数据存储在云中。它提供的优势包括高数据可用性、从任何地方方便访问、降低基础设施成本、无限存储空间和成本效益[6]。然而,随着云的采用,托管给云服务器的敏感信息面临潜在的漏洞,如未经授权的访问、数据泄露和内部威胁,安全问题也随之加剧。Netwrix的报告[5]还发现,55%的医疗保健组织在去年经历了涉及第三方实体的数据泄露,这是所有行业中第二高的百分比,仅次于金融部门,金融部门58%的公司经历了类似的泄露。这两个部门严重依赖能够访问其敏感数据的第三方实体,这对网络犯罪分子极具吸引力。此外,他们的研究结果表明,攻击变得更加复杂,更难发现。

为了解决这些问题,确保用户敏感数据的隐私变得至关重要。实现隐私的最常见方式是通过加密,即数据在存储到云中之前进行加密,从而提供端到端的数据隐私。然而,在高效搜索和检索以加密形式存储的数据时,传统的加密方案带来了挑战,限制了加密存储解决方案的可用性。天真的方法,例如下载所有密文、解密它们和搜索明文,是不切实际的。因此,为了应对这些挑战,出现了安全搜索、私人信息检索(PIR)和可搜索加密(SE)等创新概念。安全搜索解决了执行搜索操作的需要,同时保持数据的隐私和机密性[7]。PIR与安全搜索密切相关,使用户能够从数据库中检索特定数据,而无需透露他们正在访问的项目[8]。另一方面,SE是一种加密技术,允许对加密数据进行安全高效的搜索操作[9]。需要注意的是,“安全搜索”和“可搜索加密”这两个术语有时可以互换使用,模糊了这两个概念之间的区别。在实践中,这些术语之间的界限可能是不稳定的,不同的研究人员和从业者使用它们来指代相关的技术和机制。此外,PIR通常被认为是安全搜索或SE方法中的一个组件,因为它可以从数据库中检索私人数据。在这项工作中,我们主要使用“可搜索加密”一词,而“安全搜索”则在我们觉得需要区分的时候使用。

SE可以使用几种不同的加密技术以及这些技术的组合来实现。两种最流行的SE方案是可搜索对称加密(SSE)和带关键字搜索的公钥加密(PEKS),正如名称所示,它们分别依赖于安全对称加密方案或安全非对称加密方案。通常使用的其他技术是基于属性的加密(ABE),以便对SE方案执行细粒度访问控制,以及保序加密(OPE),以便有效地允许对搜索结果进行排序。然而,在SE领域中有一种值得注意的方法,那就是利用同态加密(HE),这是一种允许直接对加密数据执行计算的加密技术[10]。这一特性使其非常适合于隐私保护技术,在保持机密性的同时,可以直接对加密数据进行搜索操作。研究人员越来越关注这种方法,因为它为安全搜索提供了一个有吸引力的框架,而不需要昂贵的设置程序[11]。

已经提出了许多利用同态特性提供隐私保护技术的方法,特别是在SE的背景下。然而,缺乏专门的研究来分析这一领域的进展。另一方面,至关重要的是,科学界要全面了解最先进的技术,并为该学科的进一步探索确定有希望的方向。

在这项工作中,我们旨在对高等教育在SE中的应用进行深入分析。

1.1.相关工作

自2020年Song等人[12]发表第一篇关于SE的工作以来,已经就这一主题提出了几篇调查和评论论文,这突出了在大多数数据存储在第三方云服务中的世界中,安全数据管理的重要性日益增加。

Bösch等人[13]提出了第一项关于SE的调查。在他们的工作中,对每种方案支持的作者和读者数量进行了全面的讨论。作者考虑了四种不同的情况:单作者/单读者、多作者/单阅读器、单作者/多读者和多作者/多阅读器。根据它们的查询表达能力对这些方案进行了组织,并进行了分析,比较了效率和安全性。王等人[14]和韩等人[15]发表了两项关于SE的新的系统调查。前者考虑到现有SE方案在对称和非对称密钥环境中的应用,对其进行了更广泛的展望,而后者根据三个方面对系统进行了分类:安全要求、搜索功能和部署模型。此外,正如作者所说,后者还引入了一种新的部署模型,该模型在Bösch等人的工作中没有涉及,称为服务器-用户模型,其中云服务器是数据的所有者,同时充当数据所有者和存储服务器。

在后来的几年里,发表了其他关于SE方法的综述[16,17,18,19]。

最近,在2022年,Andola等人[20]发表了一篇全面的综述论文,重点分析了这些技术的特点和局限性,基于它们对各种类型攻击的性能和鲁棒性。这项工作的关键方面之一是深入分析每种技术以及决定其效率的密码基础。同年,Noorallahzade等人[21]发表了基于一组全面指标的SE方案的完整分类,包括搜索类型、索引类型、结果类型、安全模型、实现类型、用户的多样性、加密原语和所使用的技术。对每个类别的可用方案进行了比较和评估。Sharma[9]为非安全专家提供了一份关于SE的全面指南。这项工作的主要目标是帮助全科医生根据他们的具体需求选择最合适的SE方案,方法是进行一项调查,根据五个关键特征详细介绍现有方案:关键结构、搜索结构、搜索功能、对读者/作者的支持和读者能力。讨论了对称和非对称SE方案。它还提供了一个比较分析,可以帮助非安全专家就其加密需求做出明智的决定。

多年来,已经出版了其他作品,调查了SE在不同背景下的应用。例如,张等人[22]讨论了SE在医疗保健系统中的应用,而Bader和Michala[23]则重点讨论了其在工业物联网(IoT)中的应用。其他工作也分析了区块链等新技术如何被用于增强SE机制的潜力[24,25]。然而,没有研究将HE用于安全搜索机制。尽管如此,HE在SE方案中具有很高的价值,因为它具有独特的功能,例如允许直接对加密数据执行计算,以及实现隐私保护搜索操作。使用HE,用户可以对他们的查询进行加密,并根据加密的数据对其进行评估,从而确保查询和数据的机密性。因此,利用HE的最新进展可以增强SE方案,使其更适合现实世界的应用。在这种情况下,我们的主要目标是调查将HE纳入其设计的SE技术,同时对HE的使用方式及其带来的好处进行全面分析,并确定该领域应探索的潜在研究方向。

1.2主要贡献

我们工作的主要贡献是:

- 利用HE识别和分类现有SE。我们的分析涵盖了这些系统的几个方面,包括使用的加密技术、搜索过程的结构(基于顺序扫描或索引)以及提供的搜索功能(如处理多个关键字、正则表达式、通配符、短语、范围、出现次数和模糊关键字的能力)。此外,我们还研究了其他功能,如授权和访问撤销、SE的静态和动态方法以及正确性验证。

- 为了对SE方案中使用的最常见的HE类型进行广泛的分析,我们的分析重点是识别所使用的方案是否属于部分同态加密、部分同态加密或全同态加密的类别。此外,我们尽可能明确地识别HE方案。

- 在前面提到的分类的基础上,研究如何使用HE来实现SE中的不同属性和特性。具体来说,我们研究了HE如何塑造搜索过程结构,增强搜索能力,并在SE中启用其他功能。

- 为基于高等教育的SE计划的未来研发确定有希望的方向,旨在为SE提供更灵活、更先进的解决方案。

1.3研究方法

为了对高等教育在SE中的应用进行全面分析,采用了一种系统的方法。这种方法包括搜索几个学术数据库,包括ACM数字图书馆、IEEE Xplore、Elsevier ScienceDirect、Scopus和Web of Science。

为了在前面提到的数据库中进行搜索,在彻底审查了该领域的主要文献后,确定了一个关键词列表。在列出的数据库中搜索在标题、摘要或一组关键词中至少包含一个与SE相关的关键词和一个与HE相关的关键词的作品。与SE相关的关键词包括“可搜索”、“安全搜索”和“关键词搜索”。与HE相关的关键词包括“同态”。

因此,使用的主要研究查询是:

(可搜索或“安全搜索”或“关键字搜索”)AND同态。

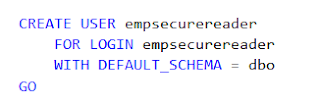

搜索于2023年2月进行,表1显示了在每个搜索数据库中获得的研究出版物的数量。可以看出,总共返回了645个结果。

表1.在每个学术数据库中获得的搜索结果数量。

在进行搜索后,我们能够识别出重复的结果,然后将其消除。这一过程总共产生了290篇不同的研究论文。为了选择与我们研究相关的出版物,有必要进行另一个筛选过程。因此,制定并适用了一套纳入和排除标准。表2中列出了这些标准。

Table 2. Inclusion and exclusion criteria.

最后,在应用纳入和排除标准后,在290篇论文中,共有23篇论文被确定符合纳入和排除准则。因此,这23篇论文被选为我们分析的论文。

1.4.组织机构

本文件组织如下:第2节介绍了SE方案中涉及的主要参与者和过程,以及如何在搜索结构、搜索功能、用户多样性和其他功能方面对其进行表征。理解本节中提出的关键概念对于理解后续关于使用HE的SE方案的讨论至关重要。第3节重点介绍高等教育,介绍其定义、现有的主要类型和方法。HE在这项工作中发挥着至关重要的作用,理解基本的相关概念和属性对于理解其对增强安全搜索机制的影响至关重要。在第4节中,对所选作品进行了全面分析,对每一部研究作品进行了描述和分类。第5节涵盖了对研究趋势的讨论,这对于了解该领域的最新进展和新兴方向很重要。它为正在进行的研究工作、潜在的挑战和未来的机遇提供了宝贵的见解。最后,在第6节中,我们总结了关键发现,强调了主要贡献,并对研究的意义提供了见解。这一部分对于得出结论、总结研究意义和启发进一步研究具有重要意义。

2.可搜索加密

术语SE指的是一种加密技术,它可以在不首先解密的情况下搜索加密数据。在使用云服务存储大量敏感数据的情况下,SE特别有用和重要。在这种情况下,隐私保护技术对于搜索和检索存储的敏感数据是必要的。因此,我们在这项工作中的重点是基于云的SE系统。

SE技术可以根据底层加密过程大致分为两种主要类型:对称和非对称。与传统的对称加密方案类似,对称SE技术使用相同的密钥进行加密和解密。另一方面,非对称SE方案使用两个密钥——一个用于加密,另一个用于解密。

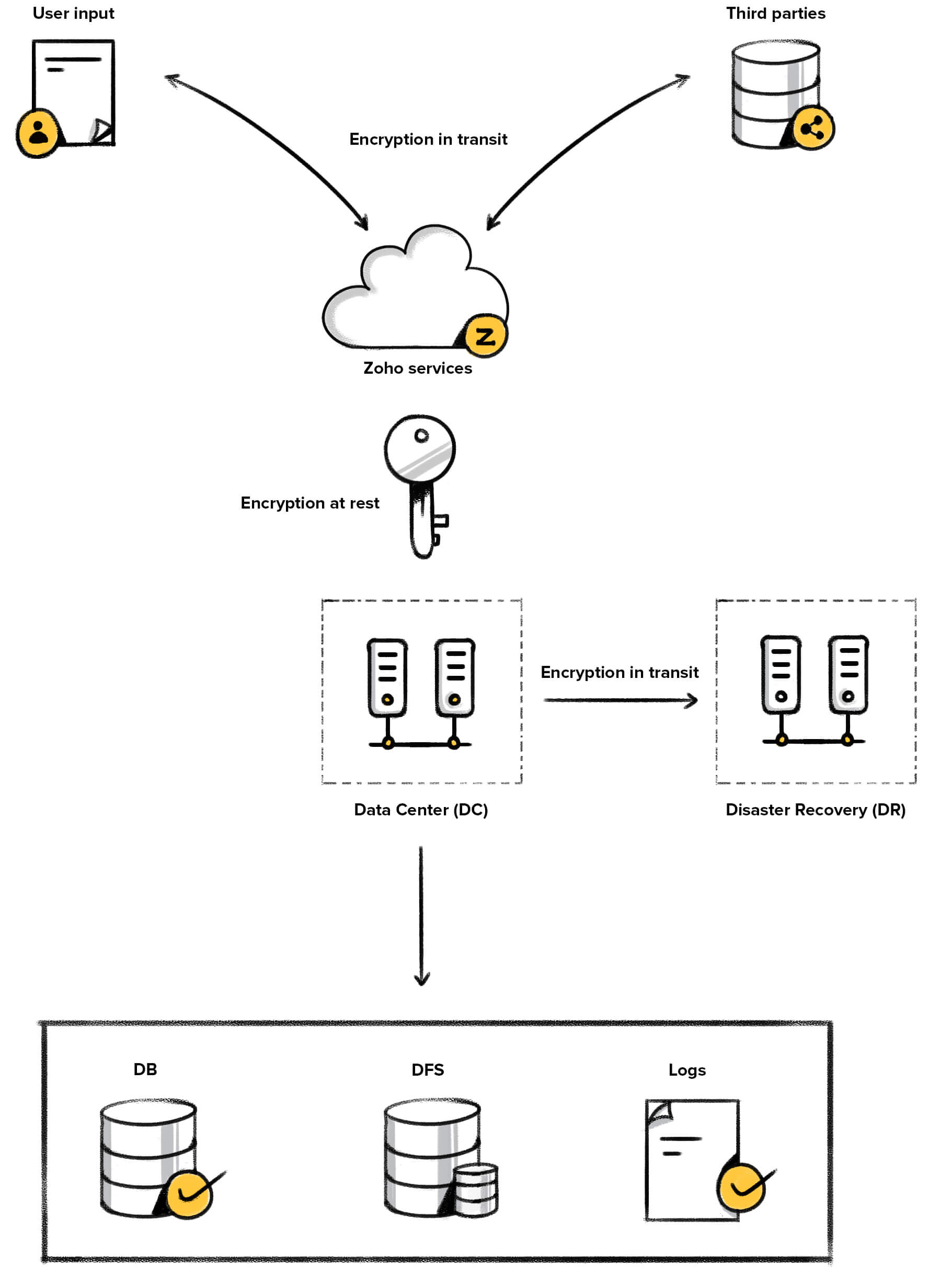

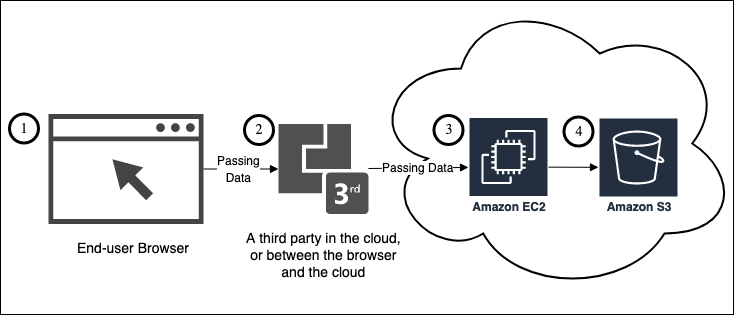

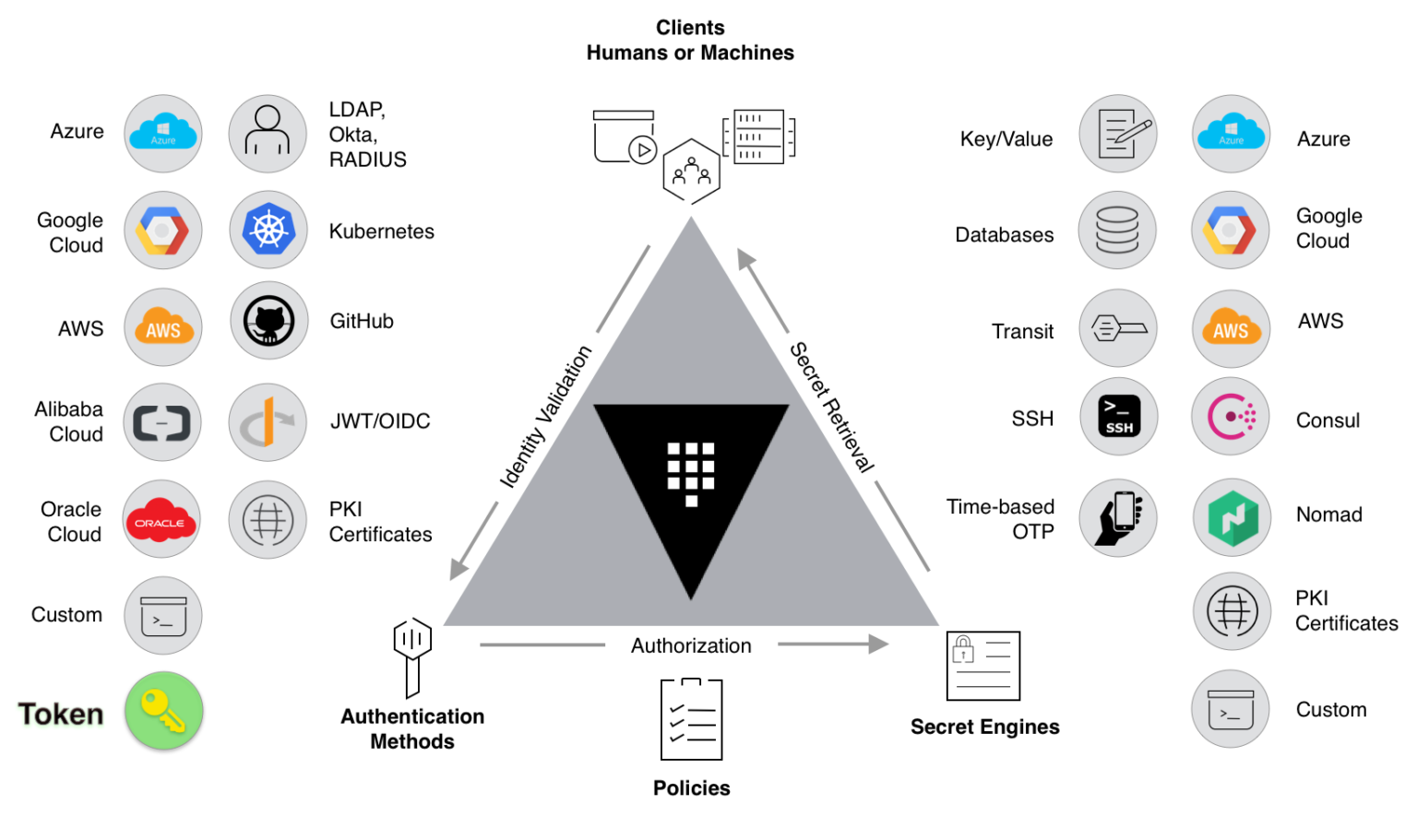

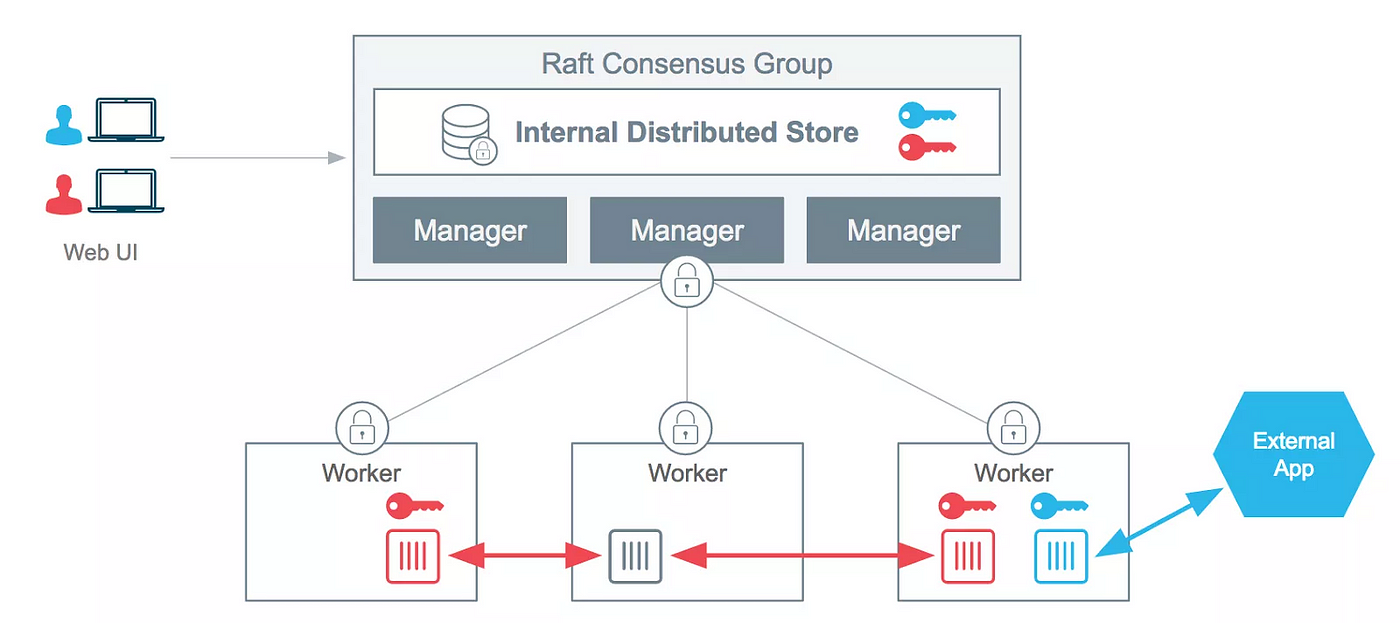

图1描述了一个通用的基于云的SE系统的高级架构,该系统通常由以下三个主要实体组成:

Figure 1. A conceptual overview of a cloud-based SE system.

- 数据所有者(DO)负责数据加密及其外包给云服务器的实体是数据所有者,在相关文献中也称为“客户端”[9]。通常,数据由对其拥有合法控制权和所有权的DO生成。然而,在某些情况下,另一个实体,即数据提供商,可能负责生成数据。使用索引来帮助搜索过程的SE方法,也称为基于索引的SE方案,通常要求数据提供商(无论是否是数据所有者)加密索引并与云共享。

- 数据用户(DU)想要搜索DO保存的加密数据的实体被称为数据用户。理想情况下,它只能在DO已经给予许可的情况下进行搜索。因此,DU负责向云服务器发送搜索请求,云服务器处理该请求,然后检索结果。值得注意的是,在某些系统中,DO也可以充当DU。

- 云服务器(CS)云服务器是负责安全存储加密数据并向授权DU提供SE服务的实体。它在接收DO的加密文档后执行三项主要任务:存储数据、搜索数据和保持搜索数据结构的最新状态。CS执行搜索的方式取决于所使用的SE方案。对于基于索引的SE,CS通过将搜索请求与加密索引进行比较来进行搜索,然后将结果发送给授权的DU。然而,对于不基于索引的SE方案,搜索加密数据的过程通常需要扫描整个文档,这将在本节稍后讨论。

SE系统的体系结构通常包括四个涉及先前描述的实体的过程。根据SE方案的具体设计和要求,每个步骤中使用的具体算法可能有所不同。

考虑到各种因素,例如是否存在基于索引的搜索机制,以及它是对称的还是非对称的SE方案,对每个过程的以下描述已经尽可能广泛。

- Setup()算法根据输入的安全参数生成各种系统参数(P)和所需密钥(K)(𝜆)。非对称SE必须生成公钥和私钥,而对称SE只需要一个密钥。通常,系统所有者运行此算法。

- Encryption()加密算法使用上一个进程K中生成的密钥对数据进行加密,并输出一条消息𝑀′通过使用加密算法E对原始数据M进行加密而获得。如果SE方案是基于索引的,则关键字W的输入集合也将使用(一个或多个)输入密钥K来加密,那么它可以用于生成加密关键字的索引I。DO然后应用该算法将加密的索引I与加密的消息相关联𝑀′以便创建可搜索的密文(𝑆𝐶)。然后可以将SC上传到CS。如果SE方法是基于扫描的(意味着服务器将直接扫描加密的数据),则可以跳过前面的步骤,并且消息𝑀′可以直接存储在CS上而不生成SC。

- TokenGen()搜索查询的创建由授权用户使用此算法完成,也称为Trapdoor。它需要一个输入加密密钥K和一个输入查询𝑄=𝑘1.𝑘2,…,𝑘𝑚并生成搜索令牌𝑇𝑄算法的具体实现取决于SE方案是基于索引还是基于扫描。对于基于索引的方案,该算法使用加密密钥K加密查询Q中的每个关键字,并生成索引𝐼=𝑤′1.𝑤′2,…,𝑤′𝑚的加密关键字。搜索令牌𝑇𝑄然后由I构造。对于基于扫描的方案,该算法生成扫描令牌𝑇𝑆.使用所选择的搜索查询Q和扫描令牌𝑇𝑆,搜索令牌𝑇𝑄然后创建。一旦构建,搜索令牌𝑇𝑄被发送到服务器,服务器使用它来搜索加密数据库中的相关数据。DU可能是唯一可以执行查询的人,具体取决于场景。

- Search()CS使用搜索算法在加密数据中搜索与搜索查询匹配的数据。在基于索引的方案中,搜索算法应用搜索令牌𝑇𝑄到可搜索的密文𝑆𝐶以标识与查询匹配的加密关键字集和相应索引。然后,它将相应的加密数据检索到DU。在基于扫描的方案中,搜索算法应用搜索令牌𝑇𝑄和扫描令牌𝑇𝑠以识别具有与搜索查询的关键字匹配的关键字的可搜索数据段的集合。一旦发现任何匹配,服务器就向DU发送搜索结果。

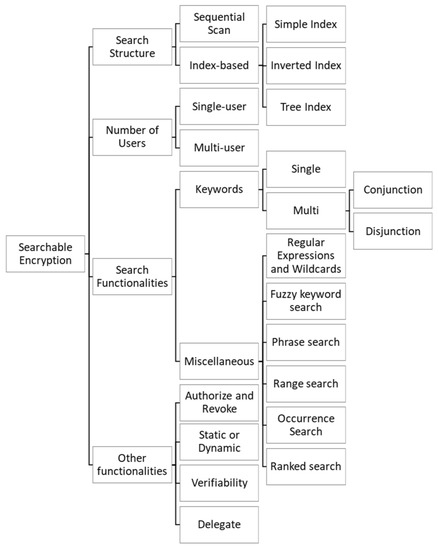

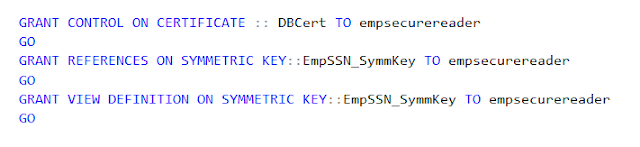

2.1.SE方案的特征

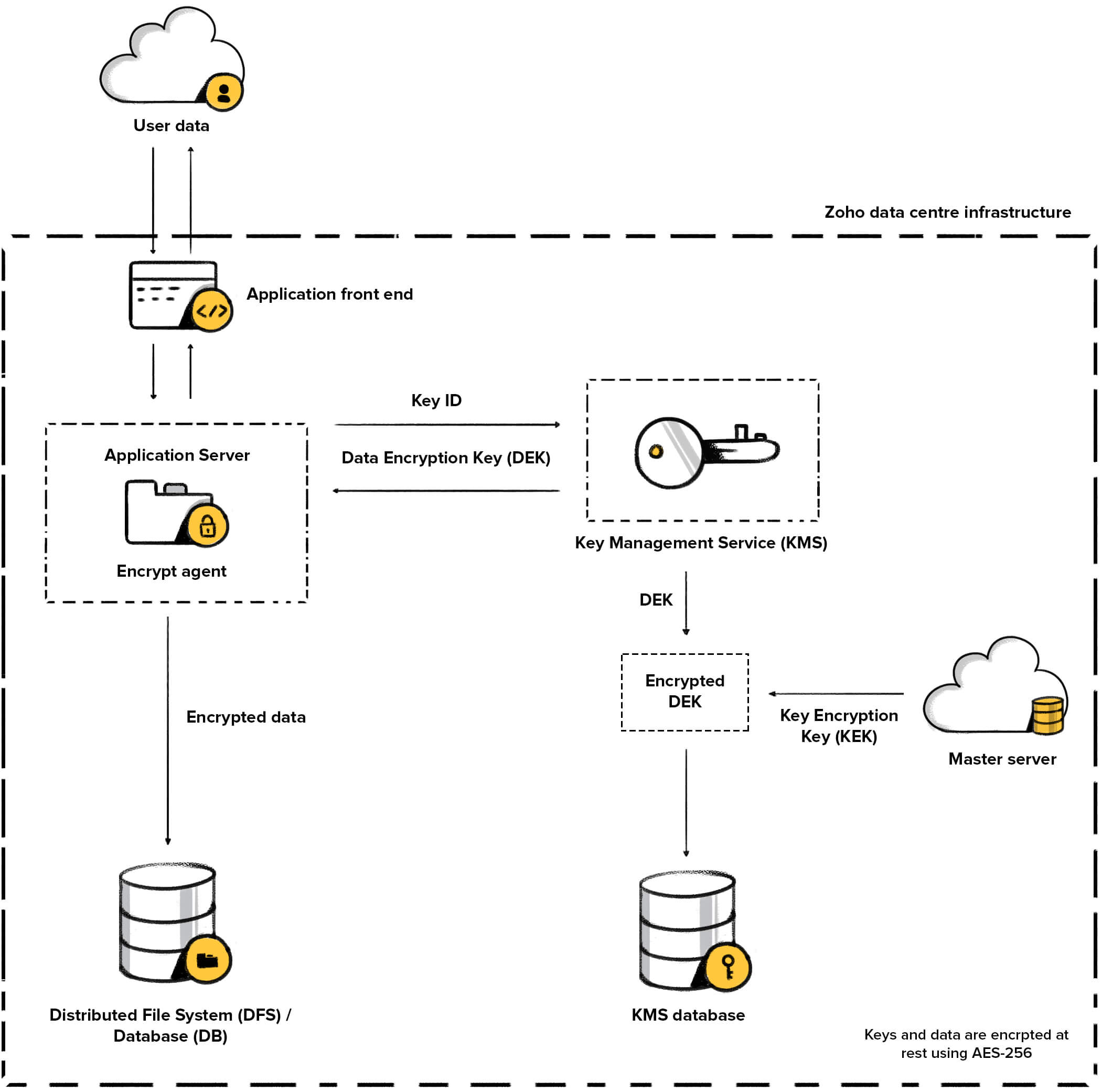

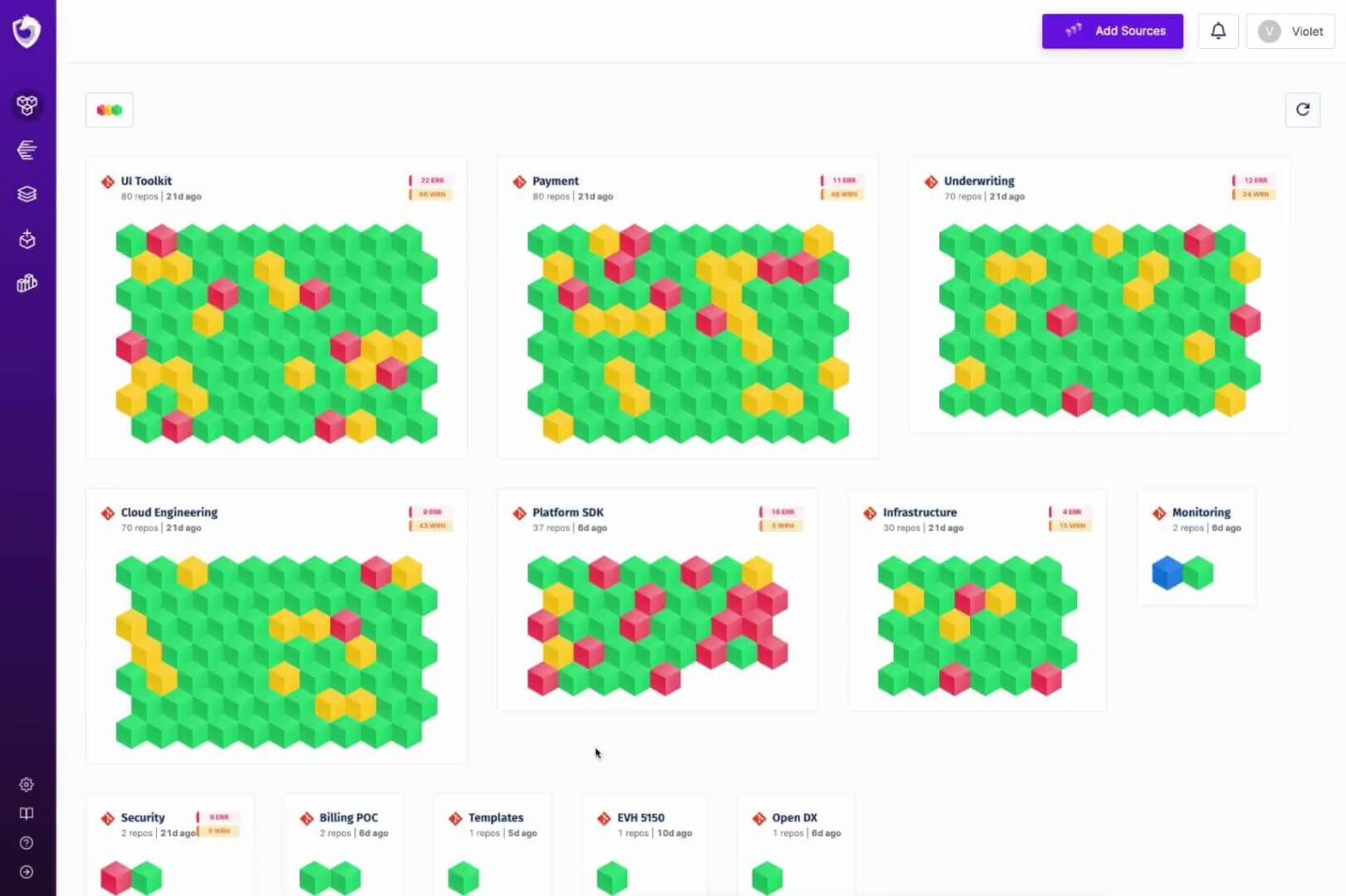

SE方案可以通过各种方式进行分类,文献中对SE方案有几种分类。例如,Han等人[15]根据三个方面对SE系统进行了分类:安全需求、搜索功能和部署模型。Noorallahzade等人[21]通过考虑其他方面,如搜索类型、索引类型、结果类型、安全模型、实现类型、用户多样性和加密原语,提出了更全面的分类。Sharma[9]基于五个关键特征详细介绍了现有的SE方案:关键结构、搜索结构、搜索功能、对读者/作者的支持以及读者能力。

在我们的工作中,我们将考虑SE方案的分类,包括四类:搜索结构、用户多样性、搜索功能和其他功能。通过使用这种分类,我们分析每个方案并确定它属于哪个类别,使我们能够对使用HE的SE方案中最常见的特征进行适当的分析。

我们将使用的分类如图2所示,每个类别在以下章节中都有详细描述,以供澄清。

Figure 2. Key characteristics of a cloud-based SE scheme.

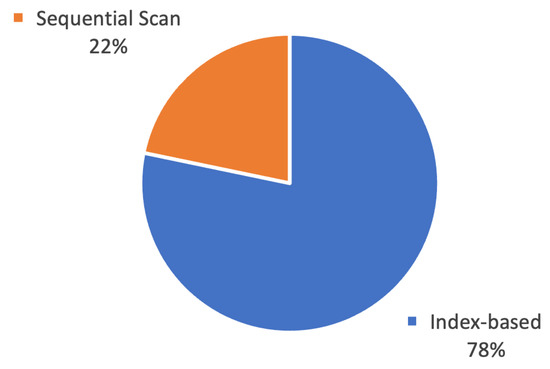

2.1.1.搜索结构

SE方案的一个重要方面是用于对加密数据执行搜索的搜索结构,因为它可能会显著影响方案的效率。历史上,由于Song等人[12],第一种方案使用了所谓的顺序扫描搜索结构。此搜索操作包括按顺序扫描数据库中的所有加密文档,以找到与搜索查询匹配的文档。尽管顺序扫描类别中的其他工作已经发表,例如Boneh等人的工作。[26]关于关键字搜索的公共加密,但使用这种方法的著名研究工作并不多[18]。这是由于这些技术效率非常低,不太适合大型数据库或频繁的搜索查询,因为搜索操作可能变得非常耗时且计算成本高昂。此外,这种搜索方法容易将敏感信息暴露给服务器,这损害了数据的隐私和安全性[20]。基于顺序扫描的SE方案的一个潜在优势是,它们可以提供一种简单直接的方式来搜索加密数据,而不需要复杂的索引或搜索结构。

SE中通常用于提高搜索性能的另一种类型的搜索结构是基于索引的搜索结构。在这种方法中,一种称为索引的特殊数据结构与加密文档相关联。这种新的数据结构可以将搜索查询与索引中的条目进行比较,而不是搜索数据库中每个文档的内容。此外,使用索引可以处理各种格式的文件,包括多媒体文件以及压缩和加密文件[19]。然而,使用这种方法,加密的数据和加密的索引必须由DO发送到CS。这两组信息可以使用相同的加密方案进行加密,也可以使用SE方案对索引进行加密,使用另一种可靠的加密方案对敏感数据进行加密。关键字索引主要有三种类型:简单索引、反向索引和树索引。

简单索引。在采用这种策略的系统中,每个文档在被加密并上传到CS之前都会被赋予一个索引。索引由被认为与该文档相关的单词组成。这种索引适用于需要将少量文档上传到CS[9]的应用程序。

反向指数。反向指数这个术语来源于反向构建指数的过程。这是因为,索引不是将每个文档与一组关键字相关联,而是通过将每个关键字与它出现的文档集相耦合来创建的。这种方法显著减少了搜索所需的时间,使其成为最适合将大量文档上传到CS[9]的应用程序的搜索结构。

树索引。树索引也是优化搜索过程的一种非常有效的方法。尽管有各种方法可以构建树索引,但基本思想是通过将一组关键字划分为更小的集合来创建一个包含可搜索关键字的树状结构。当DU搜索特定关键字时,CS将搜索索引树,从根开始,遍历每个相关节点,直到找到匹配。

与顺序扫描方法相比,基于索引的方案效率很高,每个文件的比较次数从𝑂(𝑛)�(�)至𝑂(1)�(1) 。然而,一个缺点是,可以在查询中使用的关键字仅限于在索引生成过程中提取的关键字[19]。

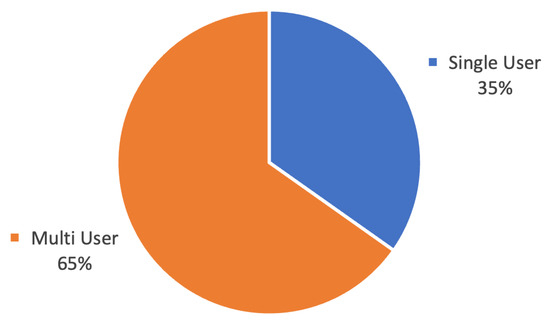

2.1.2.用户的多样性

SE方案允许DO安全地外包数据存储,允许DU根据特定的搜索标准检索数据。基于所涉及的用户的多样性,如果DO扮演DU的角色,我们将这些方案进一步分类为单用户,如果DU与DO不同,则将这些方案分类为多用户。

2.1.3.搜索功能

顾名思义,SE方案的搜索功能决定了可以执行的查询类型、过滤和排序选项以及帮助数据用户完善搜索的其他工具。在这项工作中,根据类似于Sharma[9]的分类,我们区分了与关键字数量直接相关的搜索功能和其他功能。与关键字数量没有直接联系的一组功能被称为“杂项”(图2)。

关于关键字的数量,SE方案可以被分类为单个关键字或多个关键字。在前者中,DU被允许在每个查询中仅包括一个搜索项。因此,如果他/她想使用这种类型的方案搜索多个术语,那么他/她需要执行多个查询,每个搜索术语一个[19]。另一方面,在多关键字SE方案中,允许用户在每个查询中使用多于一个搜索项来执行搜索。然而,值得一提的是,仅仅因为支持多个关键词,并不一定意味着用户可以使用无限数量的关键词进行搜索。一些方案可能被限制为特定数量的关键字。

此外,在多关键字SE方案中,查询可以表示为搜索项的简单列表、连接查询(使用AND关系)或析取查询(使用or关系)。多关键字SE可以属于连接关键字或析取关键字类别,这取决于查询的表达方式。

现有的SE方案除了包含多少关键字之外,还可以根据各种功能将其分组。在这项工作中,我们考虑了以下内容:通配符和正则表达式、模糊关键字搜索、短语搜索、范围搜索、出现搜索和排序搜索。

正则表达式和通配符

当DU知道他们想要在文档中搜索的关键字的特定模式时,允许基于正则表达式或通配符的搜索查询的SE方案非常有用。在这两种情况下,查询都可以使用特殊字符来描述关键字模式。

如果SE方案允许通配符查询,则DU可以用称为通配符的符号替换搜索查询中的单个字符。通常使用两种类型的通配符:“?”和“*”,后者被称为多字符通配符,表示任意数量的字符,而前者仅表示一个字符[27]。如果使用基于正则表达式的SE方案,则可以使用特殊字符和运算符的组合来描述搜索查询中比通配符所允许的更复杂的模式。尽管正则表达式提供了更大的灵活性,但在搜索变化较小的关键字时,基于通配符的SE方案是一种更简单的选择。

模糊关键字搜索

典型的SE方案,即使允许基于通配符或正则表达式的搜索查询,也只能搜索密文中关键字的精确匹配。它排除了搜索词格式中的任何拼写错误或不一致。但是,通过在SE方案中包括模糊关键字搜索功能,可以克服这一限制。有了这一功能,即使DU在搜索过程中拼错了单词,该方案也能够搜索与正确拼写单词相关的结果[19]。

短语搜索

通常,DU更喜欢查找特定的短语,而不仅仅是查找单个关键字。尽管这可以使用允许联合搜索查询的SE方案来实现,但这需要DU执行几个额外的步骤。首先,他们需要将短语转换为连接查询并执行搜索。然后,在从CS获得相应的文档后,他们必须对其进行解密和筛选,以找到包含他们要查找的短语的文档[28]。因此,在处理大型数据库时,这种方法可能效率非常低。另一方面,具有短语搜索功能的SE方案使数据用户能够直接搜索短语[9]。

范围搜索

允许范围查询的SE方案使DU能够在特定的值范围内搜索加密数据,这意味着它们可以根据间隔而不仅仅是精确匹配来执行搜索。例如,数据用户可能希望搜索2020年至2022年间创建的数据库中的所有文档,或者搜索所有者年龄超过30岁的文档。事实上,最后提到的例子属于范围查询的一个特定子类别,称为比较查询[29]。这种搜索查询对于避免多个单一关键字搜索非常有用。

事件搜索

具有此属性的SE方案允许数据用户向云服务器发出包括搜索项和值的查询。此值指定所选关键字必须出现在文档中才能在搜索结果中检索到的最小次数。这一功能非常有助于衡量我们的关键词在数据库中每个文档中的重要性[19]。

排名搜索

此功能的主要目的是通过仅检索与查询匹配的相关文档来增强数据用户的搜索体验。为了实现这一点,信息检索研究界采用了各种评分函数[19]。最常用的评分函数被称为TF-IDF,其中TF代表术语频率,表示该关键字在文档中的重要性,IDF代表倒置的文档频率,表示关键字在数据库中所有文档中的意义[18]。

2.1.4.其他功能

SE方案可能具有其他功能,并且对某些场景很重要。例如,关于访问控制功能,授权和撤销DU的能力至关重要。

授权和吊销用户

顾名思义,SE方案中的这一功能意味着DO可以授予新用户搜索功能,也可以撤销该功能。具有此功能的SE方案并不多,而且现有的方案效率低下且不切实际。这是因为启用此功能需要牺牲安全性[20]。

静态或动态

用于实际应用程序的SE方案中的另一个重要功能是允许动态更新的能力。当在创建加密数据库后没有添加、删除或更新文档时,SE方案被认为是静态的。因此,在数据加密之前,整个数据集必须可用。相比之下,如果用户可以添加、删除或修改文档,而不会危及加密数据的安全性或系统搜索和检索文档的能力,那么SE系统就是动态的。动态SE方案更灵活,更适合实际应用。然而,与动态SE方案相比,静态SE方案通常更有效,实现起来更简单,这使其成为数据相对稳定、不需要频繁更新的简单场景的更好选择。需要注意的是,在动态和基于索引的SE方案中,当对文档集合进行更改时,必须有效地更新索引,并且必须在不添加任何泄漏的情况下进行更新[19]。

可验证性

在大多数应用中,SE系统中的CS被认为是半可信的,这意味着它可能会向DU检索不完整或不正确的结果[19]。因此,对于SE方案来说,允许DU验证CS已经检索到的搜索结果是重要的。这样的SE方案被指定为可验证的SE方案。正如预期的那样,与不允许可验证性的SE方案相比,这种方案在所有站点(DO、DU和CS)上都会遭受更高的计算开销[9]。结果验证可能包括正确性(如果检索到的结果与查询相对应)、完整性(如果返回了所有相关文档)和新鲜度(如果将文档的最新版本检索到DU)[19]。

代表

此功能允许授权用户将搜索功能委托给另一用户。该功能主要出现在非对称SE方案中,也称为带有关键字搜索的公钥加密。这些SE方案包括代理重新加密,也就是说,它们有一个半可信的第三方服务器(代理服务器),将用DO的公钥创建的密文转换为受委托用户可以解密的密文[9]。尽管这不是一种非常常见的SE类型,但已经有几项工作解决了这一特点[21]。

3.同态加密

HE方案背后的主要思想是允许在加密数据上执行计算,而无需首先对其进行解密。这个概念是由Rivest等人[30]引入的,最初被称为“隐私同态”。因此,HE方案是加密函数是同态的任何加密方案。形式上讲,设M表示明文的集合,C表示密文的集合。Let⊙𝑀和⊙𝐶分别是M和C中的运算。如果对于任何加密密钥k加密函数E满足以下性质,

∀𝑚1,𝑚2∈𝑀,𝐸(𝑚1⊙𝑀𝑚2)←𝐸(𝑚1)⊙𝐶𝐸(𝑚2),

其中← 意思是“可以直接从”[31]获得。即在(1)中,𝐸(𝑚1⊙𝑀𝑚2)

可以直接从𝐸(𝑚1) ⊙𝐶𝐸(𝑚2)

而不必执行任何解密。

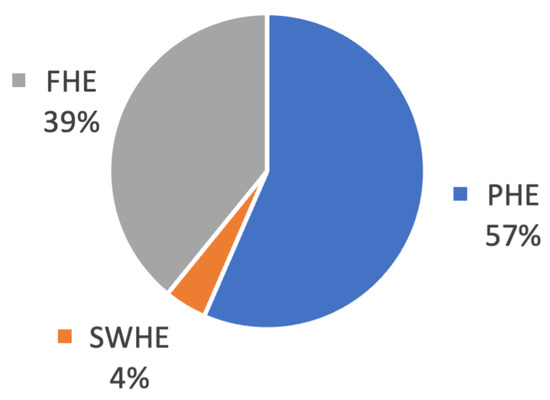

根据系统允许的操作类型和数量,HE方案可以分为三类:部分同态加密(PHE)、部分同态加密和全同态加密(FHE)。

3.1.部分同态加密

Rivest等人的工作发表后,密码学研究人员开始寻找允许直接对加密数据执行多个操作的HE方案。尽管如此,在接下来的二十年里,大多数尝试都产生了只允许一种操作类型的方案,即PHE方案。在这些方案中,同态性质仅通过一个运算(如加法或乘法)来满足,而不对该运算的执行次数施加任何限制。

众所周知的RSA公钥密码系统[32]是一种PHE方案,它只支持通常的乘积运算,并且是确定性的,这意味着当一个人使用相同的密钥加密相同的明文时,总是会得到相同的密文。

几年后的1982年,Goldwasser和Micali[33]发表了第一个概率PHE方案,这激发了随后几十年发表的大多数PHE方案的灵感,如Benaloh[34],这是Goldwasser等人方案的推广,Naccache和Stern[35],这是Benaloh方案的改进。

Elgamal[36]介绍了一种PHE,它也只允许通常的乘积,Paillier[37]发表了一种只允许通常和的PHE。后一种方案是使用HE的SE方案中最常用的方案,如第5节所示。

3.2.某种同态加密

2005年,Boneh等人[38]发表了第一个能够执行两种运算的HE方案:加法和乘法。然而,尽管加法可以无限次执行,但它只允许一次乘法。这是一种被称为SWHE的HE方案,因为同态性质被满足的次数有限,而不是一次运算。

在引入最初的高等教育计划后不久,就出现了一些关于SWHE计划的建议。尽管由于其局限性,它们不如PHE计划具有吸引力,但对PHE的广泛研究导致了更完整的计划的开发,这些计划是实现FHE计划的垫脚石。事实上,许多研究人员认为Boneh等人[38]提出的方案是FHE方案发展的重要组成部分。

3.3.全同态加密

在这种类型的HE方案中,同态性质适用于不同的运算,并且它们可以执行任意次数。

这一类别被许多人认为是密码学的“圣杯”,因为它允许在加密数据上自由执行计算。2009年,Gentry发布了第一个FHE方案[39]。在他的工作中,Gentry还提出了一种从不完全同态但具有一定同态评估能力的FHE方案构造一般FHE方案的方法[40]。从那时起,HE引发了相当大的兴趣,导致了基于Gentry思想的新型FHE方案的提出。其中最显著的是FV[41]、BGV[42]、CKKS[43]和TFHE[44]。

HE方案中常见的安全问题是0加密的累积。如果恶意参与者能够收集大量0的加密,则可能会危及该方案的安全性。为了解决这个漏洞,许多方案都采用了一种被称为“添加噪声”的技术来伪装零加密。

然而,随着计算次数的增加,这些方案中的噪声往往会增加,可能导致不正确的解密。为了解决这个问题,Gentry引入了自举的概念。然而,这种方法需要大量的计算成本,而Gentry方案复杂的数学基础使其在现实应用中不实用。

根据Acar等人[10],自Gentry于2009年开展工作以来,FHE方案主要有四类:

理想格——在这一类中,本质上存在着对Gentry方案的优化。这一类别的例子包括Scholl和Smart的作品[45]以及Gentry和Haveli的作品[46]。

整数——第一个基于整数的FHE出现在2010年[47]。这些方案背后的主要动机在于其概念的简单性。然而,由于缺乏实用性,它们成为研究人员最不喜欢的类别。

(Rings)Learning With Error,(R)LWE-Brakerski和Vaikuntanathan[48]是第一个提出这类方案的人。这些方案基于LWE问题,这是实时解决的最具挑战性的问题之一,即使对于后量子算法也是如此。LWE有一个称为RLWE的代数变体,在实际应用中更有用;

𝑁𝑡ℎ��ℎ次截断多项式环单元-这些方案允许在使用各种密钥加密的数据之间进行计算。López-Alt等人[49]是第一个提出这种HE方案的人。

由于其在密码应用方面的巨大潜力,已经提出了HE方案来解决几个领域的广泛问题,包括大数据和云计算、安全图像处理、医疗应用、电子投票系统、私人信息检索和生物特征验证,如Challa[50]和Alloghani[51]所述。

4.利用HE的SE方案的分析

在本节中,我们回顾和分析了第1节中所述的筛选过程中产生的23项研究工作。我们只考虑了清楚如何使用HE的拟议方案。该分析的目的是研究它们的功能,考虑图2中所示的特征,并确定这些特征中的哪些利用了HE和所使用的HE类型。表3列出了选定的作品,并概述了它们的功能。它还确定了使用HE实现的特性。该表是一个完整的资源,用于识别和访问本研究中分析的作品,确保透明度并促进未来的参考。

Table 3. Categorization of selected SE schemes that utilize HE.

我们的分析分为以下几类:搜索结构、搜索功能和其他功能。我们没有专门讨论“用户的多样性”这一类别,因为每当我们分析所选作品时,都会提到这一功能。需要注意的是,提供密码结构的详细解释超出了本工作的范围,可以在参考作品中找到。

4.1.搜索结构

SE方案的搜索结构可以包括对整个数据库的顺序扫描,也可以包括基于索引的方法,其中创建索引以促进搜索过程,如第2节所述。在本分析中,我们将重点关注基于顺序扫描的SE方案,因为所有其他方案都是基于索引的,它们将在下一节中讨论。此外,重要的是要记住,安全搜索的概念与SE的概念相似,因此,这两种方法都将包含在本分析中。请注意,安全搜索方法通常包括验证数据库中的所有文档,以找到与查询匹配的文档,这类似于顺序扫描过程。

Akavia等人的工作[7]是第一篇介绍对FHE加密数据进行安全搜索的方法的论文。作者声称,这是通过使用一个多项式来实现的,该多项式的次数相对于数据数组中的条目数量是对数的(而不是线性的)。

他们的安全搜索协议的核心是计算第一个查询匹配的草图,这是使用他们称之为SPiRiT的方法完成的。此方法返回与加密数据数组中的查找值匹配的第一条信息。任何标准的语义安全FHE都可以用于他们提出的方案,前提是明文模参数是素数p,在这种情况下同态运算是加法和乘法模p。他们声称只有一轮通信,并且通信开销只会随着输入和输出大小的增加而增加。

2020年,Wen等人[66]提出了一种用于安全搜索方案的搜索方法,该方法适用于单个用户设置,名为LEAF。这种方法使用了三种新方法:定位、提取和重建。定位技术用于将原始数据库数组划分为长度相等的较小间隔,并识别包含匹配项的第一个数组。返回包含匹配项的加密间隔索引。然后使用提取来找到包含第一个匹配项目的区间,以便在该区间上进行后续搜索操作,并使用重建来组合来自这两种技术的信息,以便在不需要解密任何内容的情况下正确定位我们想要的数据。值得一提的是,这些作者声称安全搜索大致由两个步骤组成,即匹配和搜索。在匹配步骤中,服务器将客户端的加密搜索查询与所有加密数据库项进行比较,返回第二个0和1的加密数组,1表示数据库中与查询匹配的项。搜索步骤将所有1的索引和相应的项目返回给客户端。因此,他们的工作集中在搜索步骤上。FHE在该方案中用于加密敏感数据和搜索查询。事实上,该方案的主要目标之一是通过减少必要的计算次数,即乘法次数,优化FHE在安全搜索中的使用。此外,作者还提出了该方案的一个变体,名为LEAF+,它使用了懒惰自举。从好的方面来说,自举步骤可以控制算法的计算深度,并且数据库越大,优化效果就越大。另一方面,当数据库的大小很小时,这种变体将是无效的,因为它带来了许多额外的乘法运算和计算深度。

Choi等人在2021年[11]提出了一种安全搜索方法,该方法使用标准CPA安全(分级)FHE,用于一次性使用,还对加密数据库进行顺序扫描以执行搜索。事实上,在他们的方法中,安全搜索的计算任务分为两个步骤,称为匹配和获取,这两个步骤对应于Wen等人方法的数学和搜索阶段。在匹配步骤中,云服务器使用底层FHE方案的同态属性将加密的搜索查询与数据库中的所有加密记录进行比较,以找到与该查询相对应的记录。然后,在获取步骤中,同样使用同态属性,从数据库中检索那些对应的记录,并使DU可用,然后DU可以对它们进行解密。关于提取过程,作者提出了两种新的检索算法,即COIE方案(基于幂和或bloom滤波器)和CODE方案(基于bloom滤波器集),并将这些算法的性能与LEAF+[66]和PIR等其他众所周知的检索算法进行了比较。

2022年,Iqbal等人[53]提出了一种机制,用于安全地搜索在医疗环境中外包给CS的加密音频数据,该机制还执行顺序扫描。他们的方法包括使用BGV FHE方案对数据文件进行加密,然后将数据文件发送到云服务器进行存储。当请求搜索时,CS使用同态运算对存储的加密文件执行顺序扫描,以找到包含搜索关键字的文档。然后,使用BGV方案对检索到的文档进行解密。在Iqbal等人进行的实验中,使用了开源编程库HElib 2.1.0版本。该库允许将BGV与自举一起使用,并应用增强功能,如Smart–Vercauteren的密文打包技术和Gentry–Halevi–Smart的优化技术[73]。

在Malik等人[52]于2023年发表的最新工作中,提出了一种使用PHE的单关键字SE方案,该方案使用Paillier密码系统[37]来保护外包给云服务器的机场数据。该方案使用HE来执行搜索操作,并通过使用陷门隐藏搜索模式来提供高级别的安全性。提出了两种方法,一种利用了Paillier密码系统的确定性性质,称为“有效SKSE”,另一种利用其概率性性质,命名为“安全SKSE”。前者适用于将轻量级方法置于安全之上的场景。相比之下,后者更适合于安全性优先于性能的场景。这两种方法都使用顺序扫描搜索结构,并且是为单个用户场景设计的,其中机场充当加密数据的DO和DU。

在该方案中,原始数据文件被加密两次。第一次加密是使用高级加密标准(AES)[74]进行的,之后将加密的文件上传到CS。第二次加密使用Paillier密码系统对原始文件进行加密,得到的加密数据也被上传到CS。这些是将用于执行顺序扫描的加密文件。作为该扫描的输出,系统检索加密结果,该加密结果在DU使用Paillier方案解密后,允许恢复包含搜索关键字的文件的标识符。然后使用AES来解密这些文件并恢复原始数据。

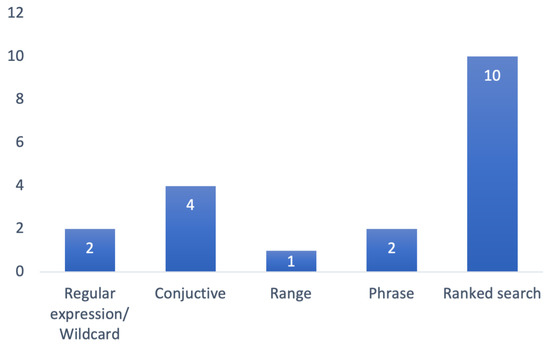

4.2.搜索功能

在本节中,我们将分析所选的涉及搜索功能的作品。我们根据以下特征对本节进行了划分:正则表达式和通配符、连词搜索、范围搜索、短语搜索和排序搜索。我们没有提供单独的章节专门讨论允许多关键字搜索或析取搜索的能力,因为所有拥有这些功能的作品也拥有其他搜索功能,并在其相应的章节中进行分析。此外,在表3中可以很容易地识别出具有特定特征的纸张。

4.2.1正则表达式和通配符

允许通配符查询的SE方案是多余的,在我们的研究中只发现了两个。杨等人于2020年提出了第一个方案[65]。在这项工作中,他们提出了一种新的基于索引的SE方案,该方案专为多用户环境设计。所提出的方案允许通配符查询以及用户授权和撤销。此外,用户可以对搜索关键字进行“与”或“或”查询,还可以获得相关性得分最高的前k个文档。

该方案使用了一种简单的索引方法。更具体地说,文档索引包含三条信息:文档ID、其对应的关键字以及用于保护文档的对称加密方案中使用的密钥。该索引在外包给云服务器之前,使用PHE方案(即Paillier的密码系统)进行加密。另一方面,文档本身使用任何安全对称加密方案进行加密。

The authors cover a wide range of different algorithms to look for a match within the search protocols, regarding different types of wildcard queries. These algorithms can be split into three categories: zero wildcards (1 algorithm), one wildcard (3 algorithms), and two wildcards (4 algorithms). More specifically, for one wildcard we have the following possibilities for a query: *+𝑌1*+�1, 𝑌1+*�1+* and 𝑌1+*+𝑌2�1+*+�2, (𝑌1,𝑌2�1,�2 are strings of any size). When two wildcards are present in the query, we have the following possibilities: *+𝑌1+**+�1+*, 𝑌1+*+𝑌2+*�1+*+�2+*, *+𝑌1+*+𝑌2*+�1+*+�2 and 𝑌1+*+𝑌2+*+𝑌3�1+*+�2+*+�3 (𝑌1,𝑌2,𝑌3�1,�2,�3 are strings of any size). These algorithms take advantage of the homomorphic properties of the Paillier’s cryptosystem to encrypt the keywords in a way that comparisons are possible to identify matches. Finally, with respect to the authorization and revocation functionality, PHE is not utilized. Despite this, the system allows a DO to grant research privileges to other users for a specified period of time and to automatically revoke these privileges once the authorization period expires.

In 2021, Yin et al. [58], suggested a new SE scheme which uses FHE and allow some types of wildcard queries. The scheme was designed to achieve compound substring query on multiple attributes. A substring query, as the name suggests, is a query that allows to search for a contiguous sequence of characters within a string. For example, the substring query “cat” would return all the results which contain the substring cat, e.g., caterpillar, cats, concatenate, ducat. The proposed scheme can, in fact, support two types of substring patterns: *+𝑠+**+�+* and 𝑠1+*+𝑠2�1+*+�2, where s, 𝑠1�1, and 𝑠2�2 represent queried substrings and * represents any string of any length. This is achieved by constructing a tree index structure using a modified version of the well-known position heap technique.

在该方案中,使用对称密钥加密方案对敏感数据进行加密,该方案在所选明文攻击(如AES)下不可区分,并且使用FHE方案(如BGV)和伪随机函数对树索引进行加密。FHE方案用于加密树中每个节点的ID,伪随机函数用于加密沿着从根到该节点的路径的所有边缘标签的级联。

基于FHE方案的性质,作者还设计了一种算法来计算不同搜索关键字的搜索结果的交集,从而实现对多个属性的复合子串查询。在这种情况下,复合公式由查询的子字符串的合取表达式和析取表达式组成,因此,该方案允许第2节中定义的合取和析取查询。

我们没有发现任何文献提出能够使用正则表达式并利用HE的SE方案。

4.2.2.联合搜索

执行联合搜索的能力非常有吸引力,在选定的作品中,有六部作品允许此功能。然而,这些论文中只有4篇使用HE来促进连词搜索。这些论文中的大多数都具有其他搜索功能,并在相应的章节中进行了分析。有趣的是,只有一个作品提供了联合搜索,而没有其他搜索功能。这项工作归功于Wang等人,他们在2022年[56]提出了一种基于索引的SE方案,用于多用户设置,该方案支持联合关键字搜索,并使用特殊的PHE方案来隐藏搜索模式。他们的工作特别利用了辅助服务器和加性同态加密方案PBC[75],以有效地实现联合关键字搜索特性,同时确保DU只能学习所需的搜索结果。事实上,引入辅助服务器是为了允许系统通过采用作者所称的双陷门解密机制来实现所需的属性,该机制在该方案中可用。

为了实现联合关键字搜索特性,作者使用多集的多项式表示,并使用BCP密码系统对多项式进行加密以保持其机密性。然后由云服务器和辅助服务器使用加法和乘法同态性质来联合执行搜索。

这项工作没有详细说明在将文档上传到数据库之前,使用什么样的加密方案来加密文档。

4.2.3.短语搜索

在SE方案中,使用HE来实现短语搜索并不常见。事实上,在23个分析的SE方案中,只有2个能够执行短语搜索,并使用HE来实现该功能。第一个由Shen等人于2019年提出,命名为P3[70]。该方案适用于多用户设置,支持多关键字搜索,特别是短语搜索和联合关键字搜索。该方案的主要思想是建立一个反向索引,该索引不仅包含每个关键字出现的文档标识符,还包含每个关键字在这些文档中的位置。

为了保护位置信息,该方案使用Boneh等人[38]的PHE方案对其进行加密,其同态特性允许服务器分析两个加密的关键字是否相邻。此外,这使得DU能够从与云服务器的单个交互中获得精确的搜索结果。请注意,短语搜索是一种特定类型的连接查询,其中查询的关键字的位置很重要。

文档标识符和关键字分别使用其他技术来保护,特别是伪随机排列原语和安全kNN技术。

随后,在2022年,Hou等人[61]提出了一种SE方案,该方案也使用了Boneh等人的PHE方案。以保护关键字的位置并启用短语搜索。然而,他们提出了一种不同的索引结构,称之为虚拟二叉树。这个索引树只是一个用于存储关键字和相关信息的逻辑结构。它的元素存储在哈希表中(如果它们是叶节点),或者映射到bloom过滤器。同胚性质的使用类似于Shen等人的工作。[70],允许该方案检查关键字是否相邻。此外,他们的方法允许动态更新,这与以前的方案相比是一个优势。

4.2.4范围搜索

执行范围搜索的能力是在使用HE的SE方案中不常见的另一个功能。在我们的研究中,由于郭等人[69],只发现了一项工作。这项工作发表于2019年,它提出了一种用于物联网环境下多用户设置的概率阈值范围搜索方案。该方案解决了在多维不确定数据上执行范围搜索的问题,同时通过返回在感兴趣范围内的概率高于给定阈值的所有加密数据来允许误报。

该方案的概念是,DO从物联网设备中获得不确定的数据,这些设备被建模为多维对象。因此,每个物联网对象都由一个不确定区域及其概率密度函数表示。从这样一个对象收集的一段数据称为实例,包括三个组成部分:对象的标识、实例的坐标及其概率。

他们的方法利用了KD树,这是一种用于索引分布在d维空间中的d维点数据的数据结构。KD树中的每个节点都由一个实例及其相应的范围组成,这些范围是根据实例的坐标计算的。节点使用保序加密(OPE)方案加密,而实例概率使用Paillier密码系统加密

值得注意的是,该方案依赖于两个云服务器。具体来说,第一云服务器负责:存储加密的数据和加密的KD树,执行KD树搜索,并将结果发送给第二服务器。然后,第二服务器有权基于搜索查询中提供的阈值来过滤结果,并将获得的加密文档发送到DU。

当第一个云服务器接收到查询时,它通过比较实例坐标的值,并使用Paillier密码系统的同态加法来计算每个IoT对象相对于搜索的上下出现概率,从而在KD树上进行搜索,因此结果落在查询的范围内。然后,将结果发送到第二服务器进行过滤,最后,将过滤后的结果发送到DU。

4.2.5.排名搜索

执行排序搜索的能力是使用HE的SE中最常观察到的特征,在23个分析的作品中有10个具有这种特性。此外,所有这些工作都利用HE来实现这一功能。

2018年,Elizabeth等人[71]提出了一种允许动态更新的多用户排名前k的SE(TSED)方案。该方案基于反向索引,该索引使用每个关键字的二进制向量来指示每个文件是否包含该关键字(类似于Wu等人提出的Z索引[72])。

在该方案中,使用诸如AES之类的安全对称加密方案对敏感数据进行加密。然后使用两个PHE方案来加密反转索引的两个分量。具体而言,Paillier的密码系统用于加密每个关键字,而Goldwasser–Micali(GM)[33]用于加密每个二进制索引向量。

TSED方案允许使用TF-IDF规则进行排名前k的搜索。该过程由安全协处理器完成,该安全协处理器负责使用加密的分数索引来计算查询关键字的分数,用于基于结果与查询的相关性来对结果进行排名,并且用于将前k个文档标识符返回给CS,CS随后在DU中检索相应的文档。

Elizabeth等人也在2020年提出了该方案的一个变体[63],该方案被指定为具有动态更新(VSED)的加密云数据上的可验证前k位SE。该方案除了具有类似于VSED方案的动态和排序搜索能力外,还具有可验证性。

在VSED方案中,构造了类似的加密反向索引,但现在作者使用了秘密正交向量和Paillier密码系统[37]。使用PHE方案以及预先计算的排名分数对执行搜索时使用的索引和陷门进行加密,并且与TSDE中所做的类似,使用安全协处理器来基于TF-IDF规则查找排名前k的搜索。

Paillier密码系统也用于更新过程,更新过程使用两种不同的算法:一种是添加新关键字,另一种是删除现有关键字。为了验证CS接收到的查询结果,该方案使用了名为HMAC[76]的众所周知的消息认证机制。关于敏感数据,该系统允许使用安全对称加密方案(如AES)对其进行加密,如TSED。

2019年,Boucenna等人[68]提出了一种SE方案,称为基于安全反向索引的SE(SIIS),用于多用户设置,支持使用HE进行排名搜索。事实上,该方案还允许通过使用CP-ABE来加密数据收集来进行用户访问权限管理。正如该方案的名称所示,它涉及反向指数的构建。更具体地说,使用了两个独立的反向索引。一种是用于存储使用双分数加权公式[77]计算的相似性分数。通过使用伪文档技术[78]来允许关键字隐私,创建了第二个反向索引来管理用户的访问权限并降低误报数量。第二个索引中的条目是用户的ID,用于标识他们可以访问的文档集合。然后使用FHE方案BGV对两个索引进行加密,该方案的同态性质用于执行搜索。

2020年,张等人[62]提出了一种针对混合云计算中加密数据的安全排名搜索方案,适用于单个用户环境。“混合云计算”一词指的是公共和私有云的使用,后者主要用于执行昂贵的计算,否则必须在客户端执行。在该方案中,私有云具有加密和解密数据的能力,并且大多数通信轮次在私有云和公共云之间进行。

在该提案中,作者使用Ocapi BM25排名模型[79],并使用未指定的FHE方案在私有云上分别加密TF和IDF。然后,这些信息被用来构建一个反向索引,这是在公共云中完成的。

关于敏感数据的加密,可以使用任何安全的对称加密方案来执行,例如AES。最后,所提出的方案还依赖于私有云用来下载加密文档的检索技术,尽管作者没有具体说明。

同年,李等人[64]提出了一种双服务器排序的动态SE方案(TS-RDSE),用于单用户设置,支持多关键字搜索。该方案使用两个云服务器进行搜索和排序,其中一个服务器负责存储加密数据,另一个服务器用于存储密钥。该方案在反向索引的加密中使用正交向量和两个PHE方案,即Paillier和GM,反向索引包含用于执行排序搜索的TF-IDF分数。更具体地说,该索引分为搜索索引和权重索引,搜索索引使用Paillier和GM进行加密,权重索引仅使用Pailliier。

由于索引的加密基于两种PHE方案,因此用于添加或删除文档的TS-RDSE协议也利用同态性质来有效地更新索引。

关于敏感数据的加密,可以使用任何安全的对称加密方案对其进行加密。

2020年,杨等人[67]提出了一种基于索引的SE方案,用于支持多个数据所有者的多用户设置。该方案还支持多关键字查询、排名前k的结果和用户授权/撤销。

作者使用PHE方案,更具体地说是具有阈值解密的Paillier密码系统(PCTD)来加密索引,该索引由关键字及其权重、文档ID和文档密钥组成(例如,关键字的权重可以使用TF-IDF规则计算)。在给定某个查询的情况下,作者提出了一种新的算法来计算与该查询相关的分数,称为跨域安全多关键字搜索协议(MKS)。

文件本身的加密通过任何安全对称加密方案来执行。

2021年,Tosun等人[60]提出了一种多用户SE方案,称为完全安全文档相似性(FSDS),该方案将安全K近邻(SK-NN)与SWHE相结合,SK-NN是一种对欧几里得空间中的数据集进行操作并使用欧几里得距离测量相似性的安全算法。在该方案中,敏感数据和搜索查询表示为TF-IDF向量,这些向量用SK-NN的变体加密,作者将其命名为mSk-NN。使用TF-IDF表示从文档中生成的可搜索索引首先用mSK NN加密,然后用名为FV[41]的SWHE方案加密。该方案的总体概念是使用余弦相似性比较度量来计算给定查询的k个最近邻居。作者声称,与只使用SWHE对查询进行加密的方法相比,使用mSK NN和SWHE的组合会产生更高效、更安全的系统。这是因为所需的计算量被最小化了。

刘等人在2022年[54]提出了一种基于索引的多关键字SE方案,该方案使用FHE来支持排名搜索,即检索与搜索查询最相关的前k个文档。文档本身使用对称加密方案(未指定)进行加密,而FHE方案用于加密索引和搜索查询。所使用的FHE是由同一作者开发的,并被命名为全同态保序加密(FHOPE)[80]。在加密数据上,这种加密方法提供了同态加法、同态乘法和阶数比较。因此,它被用于计算加密数据的相关性得分,并支持搜索操作。DO负责提取关键字,FHOPE对可搜索索引进行加密,并将其上传到该系统中的CS。CS在代表DU完成搜索操作和排名得分操作之后,将前k个最相关的文档返回给DU。

同年,Andola等人[57]提出了一个多用户SE系统,该系统支持多关键字搜索,并使用HE属性构建和搜索索引。该方案还允许使用TF-IDF实现的排序搜索。作者使用基于椭圆曲线的ElGamal[81]对索引进行加密,敏感数据的加密可以使用任何安全的对称加密算法进行。

4.3. Other Functionalities

In this section, we analyze the selected works that offer other functionalities, although they are not common. Specifically, we did not find any papers that use HE to provide the ability to “Authorize or Revoke” access, nor did we find any works addressing the “Delegate” functionality. As for the remaining functionalities, we have identified six approaches that are “Dynamic” and just one which uses HE to provide the “Verifiability” characteristic.

4.3.1. Dynamic

Even though dynamic SE schemes are more likely to be employed in real-world applications, not many works have been proposed to address this problem. In our research, we identified only five published studies that exploit the HE properties to develop dynamic SE schemes. There are, however, other schemes, which are dynamic, but they do not utilize the HE properties to achieve this functionality, as can be seen in Table 3.

Before 2021, three dynamic SE schemes that use HE to provide index updates were proposed, namely the TSED scheme proposed by Elizabeth et al. [71], a variant of this scheme, named VSED [63], and the TS-RDSE scheme proposed by Li et al. [64]. These schemes are designed for a single-user setting.

Prakash et al. proposed, in 2021 [59], a dynamic and index-based SE scheme, named PINDEX, which is intended for a multi-user setting. Their approach suggests a dynamic index construction method that is multi-linked, and which uses the PHE scheme proposed by Paillier, to encrypt the index, along with secret orthogonal vectors as building blocks. In this scheme, a DO can add and delete keywords or documents without having to reconstruct the encrypted index stored in the CS and the homomorphic properties are used on both the search and update processes.

Furthermore, the proposed scheme achieves forward privacy because of the probabilistic nature of the Paillier cryptosystem and the usage of secret orthogonal vectors. Notice that, in a dynamic SE scheme, forward privacy is a critical requirement since it ensures that newly added data does not reveal any information about previously searched queries. This is especially important in a multi-client setting where different users search different queries, and new data should not reveal anything about previous searches.

Gan et al. [55], in 2022, proposed a new dynamic searchable symmetric encryption scheme for multi-user settings, which uses XOR homomorphic function to ensure forward privacy.

The authors introduced two novel data structures to achieve efficient multi-user search and forward privacy: private links and a public search tree. Each client has three options, namely to search their own private link, the public search tree, or both. The proposed scheme also employs a state-based approach to manage database updates. This involves maintaining a state variable that tracks the current state of the database and allows for efficient updates without requiring its complete re-encryption. The XOR-homomorphic function is used in both the update and search processes. The documents themselves are encrypted using a symmetric cryptosystem.

4.3.2. Verifiability